Il POS (Point Of Sale) è un dispositivo elettronico che consente di accettare pagamenti tramite carte di credito e prepagate.

In poche parole è un servizio bancario che permette ad un esercente commerciale di incassare, direttamente sul proprio conto corrente, i pagamenti mediante moneta elettronica.

Il terminale è collegato con il centro di elaborazione della banca o del gruppo di banche che offrono il servizio, affinché venga autorizzato ed effettuato il relativo addebito sul conto corrente del soggetto abilitato e l'accredito sul conto dell'esercente.

Attualmente, i terminali POS sono a tutti gli effetti dispositivi informatici in quanto, non solo possono essere connessi ad una rete LAN, ma hanno le classiche funzioni di programmazione e/o configurabilità di un mini computer.

Infatti, alcuni modelli possono essere configurati per accettare altre tipologie di carte elettroniche.

Ovviamente, come tutti i servizi bancari, l'esercente deve stipulare un contratto con la propria banca (contratto per servizio POS) di cui il terminale POS è uno degli elementi.

DAL 30 GIUGNO 2014: POS PER TUTTI

Da domani 30 giugno 2014, per professionisti ed imprese, entrerà in vigore l'obbligo di accettare i pagamenti superiori ai 30 euro attraverso le varie forme di pagamento elettronico: bancomat, carte di credito e di debito.

Un obbligo che ha il doppio fine di semplificare la vita dei consumatori ma anche di contribuire alla lotta all’evasione fiscale.

NESSUNA SANZIONE PER CHI NON RISPETTA

Ma un obbligo che non piace ai commercianti, che lamentano i costi che da questo derivano, e un obbligo che in realtà è un obbligo a metà visto che, per il momento, non sono previste sanzioni per chi non rispetterà la legge.

Nella pratica quotidiana i cittadini potranno quindi chiedere di pagare attraverso la moneta elettronica ma, in caso di risposta negativa, non potranno né evitare di pagare né denunciare la mancanza del professionista a cui si sono rivolti.

Ad introdurre la novità è il decreto “crescita bis”, il numero 179 del 2012, che inizialmente aveva stabilito che l’obbligo scattasse dal primo gennaio di quest’anno e riguardasse solo i soggetti che fatturavano più di 200mila euro l’anno.

Poi la proroga al 30 giugno ha fatto cadere questa prescrizione e da domani l’obbligo varrà per tutti. Dunque legge in vigore solo sopra i 30 euro per commercianti, artigiani, imprese e studi professionali.

Dal ristorante all’idraulico, dal falegname al dentista, dal parrucchiere a tutte le attività professionali siano essi notai, avvocati, architetti o commercialisti.

I COSTI ANNUI

I professionisti ovviamente si sono detti contrari soprattutto per i costi che questa comporterebbe.

Di fatto spese di attivazione, commissioni mensili e commissioni sulle singole operazioni sono a carico di chi chiede l'installazione del POS.

Alcune banche concedono il dispositivo in comodato d'uso; diverse associazioni si sono già mosse per ottenere condizioni più vantaggiose rispetto a quelle standard ma nella media i costi sono elevati e gli accordi mancanti.

L'affitto del POS varia da 280 euro(per la versione di base) a 420 euro l'anno(integrato con internet): dunque da una ventina di euro al mese a trenta euro al mese.

Un imprenditore che realizza transazioni per circa 50mila euro l’anno tra costi di installazione, canoni e commissioni pagherà all’incirca 1700 euro l'anno.

Per cui nel complesso il mondo delle imprese per questi servizi dovrebbe versare 5 miliardi.

Federconsumatori ha stimato che il costo totale di un POS, ipotizzando circa 300 transazioni mensili da 40 euro, si aggirerebbe mediamente sui 525,25 euro al mese (escluso il costo di attivazione del POS ed escluso il costo della linea telefonica).

Per la Cgia di Mestre un'azienda con 100mila euro di ricavo annuo, con il POS, tra canone mensile, canone annuale e la percentuale di commissione sull'incasso, dovrà sostenere una spesa media annua di 1.200 euro.

domenica 29 giugno 2014

Classifica Dei Siti Più Inutili Del Web

In un giorno di vacanza o quando si ha un po' di tempo libero può essere interessante scoprire quali sono i siti più inutili della storia, quei siti internet che non servono assolutamente a nulla, che hanno una pagina sola, curiosa, a volte divertente e, soprattutto, completamente folle.

Di seguito quindi 21 dei migliori siti Web più inutili della rete:

1) Do Nothing For 2 Minutes (Non fare niente per due minuti).

Come spiega bene il titolo, visitare questo sito significa non fare nulla per due minuti esatti.

Si tratta di una pagina con un conto alla rovescia che si interrompe solo nel momento in cui si tocca il mouse o la tastiera del computer.

http://donothingfor2minutes.com/

2) Zombo un sito che non ha motivo di esistere

http://www.zombo.com/

2) Bene contro male

Un sondaggio al volo, bisogna scegliere tra le due parole Evil (male) o Good (bene).

Il sito raccoglie i risultati totali mettendo la percentuale di chi ha scelto l'uno o l'altro.

http://good-v-evil.com/

3) 60minuti è un sito molto utile nel caso serva, al volo, un conto alla rovescia di un'ora esatta capace anche di suonare un allarme al termine del timer.

http://count60minutesdown.com/

4) Uniqclock è un orologio del Giappone davvero curioso, completamente inutile ma davvero ben fatto.

http://www.uniqlo.jp/uniqlock/

5) Motherfucking Website è il sito più semplice del web, che dimostra come dovrebbe essere davvero un sito, leggero, funzionale e semplice.

http://motherfuckingwebsite.com/

6) Youfellasleepwatchingadvd.com è un'immagine animata a tutto schermo che ritrae la visuale di una persona che si riposa sul divano mentre guarda un film in TV.

http://youfellasleepwatchingadvd.com/

7) Instant Dance Party è un giradischi su cui si può cliccare per suonare una canzoncina da discoteca sempre uguale; completamente inutile.

http://instantdanceparty.com/

8) Flip si può scrivere un messaggio, vederlo scritto in modo capovolto e poi copiarlo ed incollarlo su Facebook o dove si vuole.

http://www.revfad.com/flip.html

9) Pretty Colors è un blog che ogni giorno seleziona i migliori colori.

http://prettycolors.tumblr.com/

10) Papertoilet è una pagina web dove si può srotolare un rotolo di carta igienica con il mouse.

http://www.papertoilet.com/

11) Press The Bar è un gioco, molto stupido, in cui l'obiettivo è premere la barra spaziatrice più velocemente possibile, in 5 secondi.

http://www.zimm-co.com/PressTheSpaceBar/pressthespacebar2000.html

12) Il sito RestartPage per riavviare il computer per finta.

http://www.therestartpage.com/

13) Rosso o Blu è un sito che mostra casualmente una schermata rossa o blu.

http://www.sometimesredsometimesblue.com/

14) Nooooooo.com ha un pulsante che se premuto fa sentire un bel NOOOOO.

http://www.nooooooooooooooo.com/

15) Nicest Place Of Internet è il sito che ti vuole bene, ti coccola e ti abbraccia.

http://thenicestplaceontheinter.net/

16) FallingFalling mostra un cielo colorato che cade su stesso in continuazione.

http://www.fallingfalling.com/

17) Liquid Particles è una schermata che segue il mouse e dove si possono muovere tante palline colorate.

http://spielzeugz.de/html5/liquid-particles.html

18) Line 3D è una linea che si può spostare sullo schermo e seguire in soggettiva.

http://www.barcinski-jeanjean.com/entries/line3d/

19) IsItChristmas ti dice semplicemente se è Natale oppure no.

https://isitchristmas.com/

20) Computer Power Test vi dice se il vostro pc è acceso oppure meno.

http://www.computerpowertest.com/

21) Dotcom...l'ultima pagina del Web.

http://www.wwwdotcom.com/

Di seguito quindi 21 dei migliori siti Web più inutili della rete:

1) Do Nothing For 2 Minutes (Non fare niente per due minuti).

Come spiega bene il titolo, visitare questo sito significa non fare nulla per due minuti esatti.

Si tratta di una pagina con un conto alla rovescia che si interrompe solo nel momento in cui si tocca il mouse o la tastiera del computer.

http://donothingfor2minutes.com/

2) Zombo un sito che non ha motivo di esistere

http://www.zombo.com/

2) Bene contro male

Un sondaggio al volo, bisogna scegliere tra le due parole Evil (male) o Good (bene).

Il sito raccoglie i risultati totali mettendo la percentuale di chi ha scelto l'uno o l'altro.

http://good-v-evil.com/

3) 60minuti è un sito molto utile nel caso serva, al volo, un conto alla rovescia di un'ora esatta capace anche di suonare un allarme al termine del timer.

http://count60minutesdown.com/

4) Uniqclock è un orologio del Giappone davvero curioso, completamente inutile ma davvero ben fatto.

http://www.uniqlo.jp/uniqlock/

5) Motherfucking Website è il sito più semplice del web, che dimostra come dovrebbe essere davvero un sito, leggero, funzionale e semplice.

http://motherfuckingwebsite.com/

6) Youfellasleepwatchingadvd.com è un'immagine animata a tutto schermo che ritrae la visuale di una persona che si riposa sul divano mentre guarda un film in TV.

http://youfellasleepwatchingadvd.com/

7) Instant Dance Party è un giradischi su cui si può cliccare per suonare una canzoncina da discoteca sempre uguale; completamente inutile.

http://instantdanceparty.com/

8) Flip si può scrivere un messaggio, vederlo scritto in modo capovolto e poi copiarlo ed incollarlo su Facebook o dove si vuole.

http://www.revfad.com/flip.html

9) Pretty Colors è un blog che ogni giorno seleziona i migliori colori.

http://prettycolors.tumblr.com/

10) Papertoilet è una pagina web dove si può srotolare un rotolo di carta igienica con il mouse.

http://www.papertoilet.com/

11) Press The Bar è un gioco, molto stupido, in cui l'obiettivo è premere la barra spaziatrice più velocemente possibile, in 5 secondi.

http://www.zimm-co.com/PressTheSpaceBar/pressthespacebar2000.html

12) Il sito RestartPage per riavviare il computer per finta.

http://www.therestartpage.com/

13) Rosso o Blu è un sito che mostra casualmente una schermata rossa o blu.

http://www.sometimesredsometimesblue.com/

14) Nooooooo.com ha un pulsante che se premuto fa sentire un bel NOOOOO.

http://www.nooooooooooooooo.com/

15) Nicest Place Of Internet è il sito che ti vuole bene, ti coccola e ti abbraccia.

http://thenicestplaceontheinter.net/

16) FallingFalling mostra un cielo colorato che cade su stesso in continuazione.

http://www.fallingfalling.com/

17) Liquid Particles è una schermata che segue il mouse e dove si possono muovere tante palline colorate.

http://spielzeugz.de/html5/liquid-particles.html

18) Line 3D è una linea che si può spostare sullo schermo e seguire in soggettiva.

http://www.barcinski-jeanjean.com/entries/line3d/

19) IsItChristmas ti dice semplicemente se è Natale oppure no.

https://isitchristmas.com/

20) Computer Power Test vi dice se il vostro pc è acceso oppure meno.

http://www.computerpowertest.com/

21) Dotcom...l'ultima pagina del Web.

http://www.wwwdotcom.com/

Michael Kovatch e Il Dominio iPhone.com (Storia)

Anche se datata 2007, questa è una storia che merita di essere raccontata.

Un signore di nome Michael Kovatch diciannove anni fa, nel 1995, aveva registrato il dominio iPhone.com per costruire una società intorno ad esso.

L'intenzione era quella di creare una società che offrisse la possibilità di effettuare telefonate attraverso internet.

Kovatch pagava circa 50 euro l'anno(ai tempi si parlava ovviamente di lire) per mantenere il suo dominio e la moglie le diceva che era pazzo.

Kovatch aveva infatti registrato iPhone.com come "casa" del suo store online dedicato alla telefonia e chiamato "The Internet Phone Company".

IL DOMINIO IPHONE.COM

Poi nel 2007, arrivò l'iPhone lanciato da Apple.

Infatti nel gennaio del 2007 Apple decide di utilizzare proprio la parola iPhone per denominare il suo rivoluzionario telefono.

Lo store di Kovatch, in termine di visite e vendite, non andava bene ma da gennaio 2007 cominciò a ricevere un sacco di visite in più, oltre a qualche pressione da parte di Apple per vendere il dominio.

Si avvicina il giugno 2007 e le pressioni si fanno sempre più forti e alla fine poco prima della data di arrivo del telefono nei negozi Apple fa partire l'offertona a sette cifre per l'acquisto del dominio.

Kovatch ed il suo legale avevano infatti pensato di non cederlo e di andare avanti per la loro strada, ma la casa di Cupertino li convinse staccandogli un assegno record da un milione di dollari.

E' stata solo una questione di fortuna il fatto che Apple avesse scelto come nome dei suoi rivoluzionari apparecchi proprio la parola iPhone.

Certo, sarebbe stata un'ottima idea per gli stessi comprare il dominio molto tempo prima, persino prima dell'annuncio del loro nuovo prodotto.

Quello fu sicuramente il momento meno adatto per compiere l'acquisto perché dall'annuncio dell'iPhone le visite a quel'indirizzo internet si erano centuplicate, il che significava portare il prezzo di quel dominio alle stelle.

Soldi che comunque Apple, vedendo il successo di questi apparecchi, ha recupero in pochissimo tempo.

Un signore di nome Michael Kovatch diciannove anni fa, nel 1995, aveva registrato il dominio iPhone.com per costruire una società intorno ad esso.

L'intenzione era quella di creare una società che offrisse la possibilità di effettuare telefonate attraverso internet.

Kovatch pagava circa 50 euro l'anno(ai tempi si parlava ovviamente di lire) per mantenere il suo dominio e la moglie le diceva che era pazzo.

Kovatch aveva infatti registrato iPhone.com come "casa" del suo store online dedicato alla telefonia e chiamato "The Internet Phone Company".

IL DOMINIO IPHONE.COM

Poi nel 2007, arrivò l'iPhone lanciato da Apple.

Infatti nel gennaio del 2007 Apple decide di utilizzare proprio la parola iPhone per denominare il suo rivoluzionario telefono.

Lo store di Kovatch, in termine di visite e vendite, non andava bene ma da gennaio 2007 cominciò a ricevere un sacco di visite in più, oltre a qualche pressione da parte di Apple per vendere il dominio.

Si avvicina il giugno 2007 e le pressioni si fanno sempre più forti e alla fine poco prima della data di arrivo del telefono nei negozi Apple fa partire l'offertona a sette cifre per l'acquisto del dominio.

Kovatch ed il suo legale avevano infatti pensato di non cederlo e di andare avanti per la loro strada, ma la casa di Cupertino li convinse staccandogli un assegno record da un milione di dollari.

E' stata solo una questione di fortuna il fatto che Apple avesse scelto come nome dei suoi rivoluzionari apparecchi proprio la parola iPhone.

Certo, sarebbe stata un'ottima idea per gli stessi comprare il dominio molto tempo prima, persino prima dell'annuncio del loro nuovo prodotto.

Quello fu sicuramente il momento meno adatto per compiere l'acquisto perché dall'annuncio dell'iPhone le visite a quel'indirizzo internet si erano centuplicate, il che significava portare il prezzo di quel dominio alle stelle.

Soldi che comunque Apple, vedendo il successo di questi apparecchi, ha recupero in pochissimo tempo.

venerdì 27 giugno 2014

Come Inviare Fax Gratis(FreePopFax)

Su Internet esistono diversi servizi online che permettono di spedire fax senza usare una macchina apposita o una stampante multifunzione.

Basta collegarsi ad essi, scrivere il messaggio da inviare (o selezionare un file esistente), indicare il numero del destinatario e il gioco è fatto.

Ad esempio esiste FreePopFax, un servizio online gratuito completamente in italiano che permette di inviare fax senza dover compiere alcuna registrazione.

COME INVIARE FAX CON FREEPOPFAX

Se intendi utilizzarlo, collegati qui http://www.freepopfax.com/ e compila il modulo che ti viene proposto.

Seleziona dunque Italy dal menu a tendina Paese di destinazione, digita il tuo nome e il tuo indirizzo di posta elettronica nella sezione Mittente e scrivi il numero di telefono del destinatario del fax nel campo Numero fax.

A questo punto, hai due possibilità a tua disposizione: scrivere un messaggio ed inviarlo sotto forma di fax oppure spedire il contenuto di un file già esistente.

Puoi selezionare un documento di Word, un file PDF o delle immagini digitali.

Nel primo caso, metti il segno di spunta accanto alla voce Inserisci testo e digita il tuo testo nel campo adiacente.

Nel secondo caso, metti il segno di spunta accanto alla voce Carica documento e fai click sul pulsante Sfoglia per selezionare il file da inviare sotto forma di fax.

Digita quindi il codice di sicurezza che vedi in fondo alla pagina nel campo Copia i caratteri, metti il segno di spunta accanto alla voce Ho letto e accettato le Condizioni d’uso e fai click sul pulsante Invia per spedire il fax.

Adesso non ti rimane che aspettare l’email di conferma da parte di Freepopfax che ti avvertirà non appena il tuo fax sarà stato inviato.

Se per qualsiasi motivo il fax non dovesse essere recapitato al destinatario, sarai avvertito da un altro messaggio di posta elettronica.

Qui invece saprai Come Ricevere Fax Gratis Su Mail(Freefax)

Basta collegarsi ad essi, scrivere il messaggio da inviare (o selezionare un file esistente), indicare il numero del destinatario e il gioco è fatto.

Ad esempio esiste FreePopFax, un servizio online gratuito completamente in italiano che permette di inviare fax senza dover compiere alcuna registrazione.

COME INVIARE FAX CON FREEPOPFAX

Se intendi utilizzarlo, collegati qui http://www.freepopfax.com/ e compila il modulo che ti viene proposto.

Seleziona dunque Italy dal menu a tendina Paese di destinazione, digita il tuo nome e il tuo indirizzo di posta elettronica nella sezione Mittente e scrivi il numero di telefono del destinatario del fax nel campo Numero fax.

A questo punto, hai due possibilità a tua disposizione: scrivere un messaggio ed inviarlo sotto forma di fax oppure spedire il contenuto di un file già esistente.

Puoi selezionare un documento di Word, un file PDF o delle immagini digitali.

Nel primo caso, metti il segno di spunta accanto alla voce Inserisci testo e digita il tuo testo nel campo adiacente.

Nel secondo caso, metti il segno di spunta accanto alla voce Carica documento e fai click sul pulsante Sfoglia per selezionare il file da inviare sotto forma di fax.

Digita quindi il codice di sicurezza che vedi in fondo alla pagina nel campo Copia i caratteri, metti il segno di spunta accanto alla voce Ho letto e accettato le Condizioni d’uso e fai click sul pulsante Invia per spedire il fax.

Adesso non ti rimane che aspettare l’email di conferma da parte di Freepopfax che ti avvertirà non appena il tuo fax sarà stato inviato.

Se per qualsiasi motivo il fax non dovesse essere recapitato al destinatario, sarai avvertito da un altro messaggio di posta elettronica.

Qui invece saprai Come Ricevere Fax Gratis Su Mail(Freefax)

Come Ricevere Fax Gratis Su Mail (Freefax)

Freefax è un servizio che permette di ottenere un numero di fax personale, con un prefisso telefonico italiano a scelta, sul quale ricevere fax.

I fax ricevuti vengono recapitati nella nostra casella e-mail come allegati.

L’unico limite del servizio è che possibile ricevere soltanto tre fax al mese, anche se comunque è possibile, pagando, ricevere fax illimitatamente.

REGISTRAZIONE

Collegati su http://www.messagenet.com/fax/freefax/ e fai click sul pulsante Attiva Freefax.

Nella pagina che si apre, scegli in Prefisso il prefisso telefonico che avrà il tuo numero di fax, mentre in Email scrivi l’indirizzo e-mail al quale ricevere i fax.

A questo punto fai click su Attiva e, nella pagina successiva, ancora su Attiva.

Fai click sul pulsante Registrati, seleziona Accetto in tutte le tre voci della pagina che si apre e poi fai click sul pulsante Prosegui.

Inserisci il tuo indirizzo e-mail in Email e fai click su Prosegui.

Controlla la posta in arrivo nella tua casella e-mail, apri l’e-mail ricevuta e schiaccia sul link della e-mail per confermare la tua registrazione.

COME RICEVERE FAX GRATIS SU MAIL CON FREEFAX

Dopo aver cliccato sul link della e-mail, si apre una pagina Web nella quale devi fare click su Prosegui e poi completare il modulo che appare con i tuoi dati anagrafici.

Occorre quindi un ennesimo click su Prosegui, poi su Conferma ed infine su Attiva.

Se controlliamo la posta in arrivo, riceveremo altre due e-mail da MESSAGENET.

La prima, con oggetto MESSAGENET: iscrizione conclusa, contiene l’username e la password che ci sono stati assegnati per accedere al sito Internet di Messagenet.

La seconda, con oggetto Assegnazione nuovo numero Freefax, contiene il nostro numero per ricevere i fax nella voce Numero Freefax.

Questo è quello da comunicare alle persone che vogliono mandarci un fax.

I fax che riceviamo (massimo tre nella versione gratuita) arriveranno nella nostra casella e-mail.

In questo articolo invece troverai Come Inviare Fax Gratis(FreePopFax)

I fax ricevuti vengono recapitati nella nostra casella e-mail come allegati.

L’unico limite del servizio è che possibile ricevere soltanto tre fax al mese, anche se comunque è possibile, pagando, ricevere fax illimitatamente.

REGISTRAZIONE

Collegati su http://www.messagenet.com/fax/freefax/ e fai click sul pulsante Attiva Freefax.

Nella pagina che si apre, scegli in Prefisso il prefisso telefonico che avrà il tuo numero di fax, mentre in Email scrivi l’indirizzo e-mail al quale ricevere i fax.

A questo punto fai click su Attiva e, nella pagina successiva, ancora su Attiva.

Fai click sul pulsante Registrati, seleziona Accetto in tutte le tre voci della pagina che si apre e poi fai click sul pulsante Prosegui.

Inserisci il tuo indirizzo e-mail in Email e fai click su Prosegui.

Controlla la posta in arrivo nella tua casella e-mail, apri l’e-mail ricevuta e schiaccia sul link della e-mail per confermare la tua registrazione.

COME RICEVERE FAX GRATIS SU MAIL CON FREEFAX

Dopo aver cliccato sul link della e-mail, si apre una pagina Web nella quale devi fare click su Prosegui e poi completare il modulo che appare con i tuoi dati anagrafici.

Occorre quindi un ennesimo click su Prosegui, poi su Conferma ed infine su Attiva.

Se controlliamo la posta in arrivo, riceveremo altre due e-mail da MESSAGENET.

La prima, con oggetto MESSAGENET: iscrizione conclusa, contiene l’username e la password che ci sono stati assegnati per accedere al sito Internet di Messagenet.

La seconda, con oggetto Assegnazione nuovo numero Freefax, contiene il nostro numero per ricevere i fax nella voce Numero Freefax.

Questo è quello da comunicare alle persone che vogliono mandarci un fax.

I fax che riceviamo (massimo tre nella versione gratuita) arriveranno nella nostra casella e-mail.

In questo articolo invece troverai Come Inviare Fax Gratis(FreePopFax)

giovedì 26 giugno 2014

Hackmeeting A Bologna (Dal 27 Al 29 Giugno 2014)

Dopo dodici anni torna domani a Bologna l'Hackmeeting(l'ultima era stata nel 2002, la prima in Italia a Firenze nel 1998), il raduno annuale italiano dedicato all'Hacking. Il 27, 28 e 29 giugno schiere di hacker, hacktivisti, cypherpunk e semplici appassionati si riuniranno presso lo spazio pubblico autogestito Xm24 in via Fioravanti 24 in una tre giorni dove condividere progetti, idee e approcci critici alle tecnologie digitali.

Sono più di quaranta i seminari già in calendario e le tematiche affrontate saranno tra le più disparate: tecniche di autodifesa digitale e tutela della propria privacy; network e piattaforme collaborative per la condivisione e creazione di contenuti aperti e liberi; droni e macchine per lo scanning dei libri DoItYourself; racconti dalla prima linea della lotta alla sorveglianza globale ed esperienze applicate di biohacking.

PROGRAMMA

C’è chi costruisce ed ovviamente insegna a costruire un drone in diretta, chi spiega come proteggere i propri dati sensibili dalla sorveglianza sulla rete di enti governativi e aziende, e anche chi mostrerà come interferire sulle trasmissioni tv del digitale terrestre, cosa particolarmente insidiosa durante i Mondiali.

Sono attese 500-600 persone in 50 tra lezioni, laboratori, dimostrazioni, sono esperti di computer, di media digitali, semplici curiosi.

Il tema centrale è dunque quello della sorveglianza digitale, intesa come quella politica dei governi ma anche quella delle aziende che s’appropriano dei dati sensibili di chi naviga in rete per scopi commerciali e pubblicitari.

Tra gli incontri, quello di sabato alle 21 con Claudio Nex Guarnieri, ricercatore della canadese Citizen Lab, che prendendo spunto dagli studi sulla Primavera Araba denuncerà le attività di aziende private che usano la rete e forniscono le tecnologie ai governi per tenere sotto controllo voci scomode di attivisti, giornalisti, dissidenti.

A mezzogiorno, Intrigeri esporrà il suo progetto Tails, una tecnologia semplice, gratuita e aperta a tutti per proteggere la propria identità digitale.

Venerdì alle 22, “Mundial Worm”, in cui un hacker mostrerà come clonare le schede del digitale terrestre e infettare i decoder con un virus che interferisca con la ricezione.

Come suggerisce il nome del virus, “Mundial”, ad essere attaccate sarebbero le dirette delle partite: venerdì, per fortuna, durante il laboratorio, non ce ne sono.

Alle 12 del 28 giugno, invece, un laboratorio che insegnerà come costruire un drone, che durante la dimostrazione verrà costruito da zero grazie anche a una stampante 3D.

Sono più di quaranta i seminari già in calendario e le tematiche affrontate saranno tra le più disparate: tecniche di autodifesa digitale e tutela della propria privacy; network e piattaforme collaborative per la condivisione e creazione di contenuti aperti e liberi; droni e macchine per lo scanning dei libri DoItYourself; racconti dalla prima linea della lotta alla sorveglianza globale ed esperienze applicate di biohacking.

PROGRAMMA

C’è chi costruisce ed ovviamente insegna a costruire un drone in diretta, chi spiega come proteggere i propri dati sensibili dalla sorveglianza sulla rete di enti governativi e aziende, e anche chi mostrerà come interferire sulle trasmissioni tv del digitale terrestre, cosa particolarmente insidiosa durante i Mondiali.

Sono attese 500-600 persone in 50 tra lezioni, laboratori, dimostrazioni, sono esperti di computer, di media digitali, semplici curiosi.

Il tema centrale è dunque quello della sorveglianza digitale, intesa come quella politica dei governi ma anche quella delle aziende che s’appropriano dei dati sensibili di chi naviga in rete per scopi commerciali e pubblicitari.

Tra gli incontri, quello di sabato alle 21 con Claudio Nex Guarnieri, ricercatore della canadese Citizen Lab, che prendendo spunto dagli studi sulla Primavera Araba denuncerà le attività di aziende private che usano la rete e forniscono le tecnologie ai governi per tenere sotto controllo voci scomode di attivisti, giornalisti, dissidenti.

A mezzogiorno, Intrigeri esporrà il suo progetto Tails, una tecnologia semplice, gratuita e aperta a tutti per proteggere la propria identità digitale.

Venerdì alle 22, “Mundial Worm”, in cui un hacker mostrerà come clonare le schede del digitale terrestre e infettare i decoder con un virus che interferisca con la ricezione.

Come suggerisce il nome del virus, “Mundial”, ad essere attaccate sarebbero le dirette delle partite: venerdì, per fortuna, durante il laboratorio, non ce ne sono.

Alle 12 del 28 giugno, invece, un laboratorio che insegnerà come costruire un drone, che durante la dimostrazione verrà costruito da zero grazie anche a una stampante 3D.

lunedì 23 giugno 2014

Google Acquista Nest Labs (Termostati)

Google qualche mese fa ha raggiunto un accordo per l’acquisizione di Nest Labs per addirittura 3,2 miliardi di dollari in contanti.

Nest Labs, fu fondata nel 2010 a Palo Alto (California) da Tony Fadell (che in Apple ha guidato i team che hanno lavorato ai primi 18 iPod e ai primi 3 iPhone), continuerà a operare nel suo settore di eccellenza.

L’acquisto è il secondo per importanza della storia di Google, dopo l’acquisizione, per 12 miliardi e mezzo di dollari, della telefonica Motorola.

Nest Labs ha come obiettivo quello di reinventare dispositivi per la casa che sono trascurati, come i termostati e gli allarmi per il fumo(rilevatori).

Specializzata pure in Wi-Fi.

Ha avuto grande successo uno dei suoi primi termostati, un apparecchio circolare (dal costo di 249 dollari) con uno schermo di vetro convesso che mostra la temperatura, cambia colore in base al muro dove viene attaccato e regola automaticamente la temperatura in base ai dati che acquisisce sulle preferenze degli ospiti della casa dove viene posizionato.

La Nest Labs in compartecipazione con Google ha acquistato anche Dropcam

Nest Labs, fu fondata nel 2010 a Palo Alto (California) da Tony Fadell (che in Apple ha guidato i team che hanno lavorato ai primi 18 iPod e ai primi 3 iPhone), continuerà a operare nel suo settore di eccellenza.

L’acquisto è il secondo per importanza della storia di Google, dopo l’acquisizione, per 12 miliardi e mezzo di dollari, della telefonica Motorola.

Nest Labs ha come obiettivo quello di reinventare dispositivi per la casa che sono trascurati, come i termostati e gli allarmi per il fumo(rilevatori).

Specializzata pure in Wi-Fi.

Ha avuto grande successo uno dei suoi primi termostati, un apparecchio circolare (dal costo di 249 dollari) con uno schermo di vetro convesso che mostra la temperatura, cambia colore in base al muro dove viene attaccato e regola automaticamente la temperatura in base ai dati che acquisisce sulle preferenze degli ospiti della casa dove viene posizionato.

La Nest Labs in compartecipazione con Google ha acquistato anche Dropcam

Google Acquista Dropcam (Videosorveglianza)

Non hanno rilasciato dettagli finanziari, ma secondo il quotidiano economico americano Nest, Google ha sborsato circa 555 milioni per l'acquisizione di Dropcam.

Niente a che vedere ovviamente coi 3,2 miliardi di dollari che Google, quest’anno, ha pagato per acquisire la stessa Nest (che produce termostati intelligenti e rilevatori di fumo), mettendo a segno una delle maggiori acquisizioni nel settore, ma comunque una cifra di non poco conto.

MA COS'E' DROPCAM?

Dropcam realizza sistemi di videosorveglianza per case e uffici e ora i suoi prodotti saranno integrati nell’offerta di Nest.

Per Google, i cui business ormai spaziano dall’accesso a internet veloce alle auto senza conducente, se già l’acquisto di Nest aveva posto questioni riguardanti il rispetto della privacy degli utenti fra le mura di casa con esperti che paventano il rischio di un Grande Fratello...ora l’acquisizione di Dropcam risolleva la questione.

Nest tuttavia sottolinea che sul fronte riservatezza per Dropcam adotterà la sua stessa politica, ovvero non condividerà dati con altre aziende, inclusa Google, senza il permesso degli utenti.

Niente a che vedere ovviamente coi 3,2 miliardi di dollari che Google, quest’anno, ha pagato per acquisire la stessa Nest (che produce termostati intelligenti e rilevatori di fumo), mettendo a segno una delle maggiori acquisizioni nel settore, ma comunque una cifra di non poco conto.

MA COS'E' DROPCAM?

Dropcam realizza sistemi di videosorveglianza per case e uffici e ora i suoi prodotti saranno integrati nell’offerta di Nest.

Per Google, i cui business ormai spaziano dall’accesso a internet veloce alle auto senza conducente, se già l’acquisto di Nest aveva posto questioni riguardanti il rispetto della privacy degli utenti fra le mura di casa con esperti che paventano il rischio di un Grande Fratello...ora l’acquisizione di Dropcam risolleva la questione.

Nest tuttavia sottolinea che sul fronte riservatezza per Dropcam adotterà la sua stessa politica, ovvero non condividerà dati con altre aziende, inclusa Google, senza il permesso degli utenti.

domenica 22 giugno 2014

Arriva La Notifica Lettura Mail Anche Su Gmail (Streak App)

Una delle innovazioni più fastidiose tra quelle messe in atto da Facebook negli ultimi anni è stata l'odiatissima funzione "visualizzato alle...", che compare quando un messaggio privato viene letto (ovviamente) dal ricevente.

«Ma come, hai visto che ti avevo scritto e non mi hai risposto!» bel problema, tanto che molti preferiscono ormai bypassare i messaggi privati sul social network di Zuckerberg, preferendo tornare alle care, vecchie mail.

Be', se siete tra questi e magari usate molto Gmail per la vostre conversazioni private sappiate che anche la vostra tranquilla vita segreta potrebbe venire rovinata per sempre.

Infatti è stata inventata Streak, un'app per il servizio di posta elettronica di Google che nasce da «la frustrazione di dover costantemente passare dalla casella di posta del lavoro a quelle private, e di doverlo fare su dispositivi diversi. Vogliamo aiutarvi a controllare il flusso quotidiano di posta»

FUNZIONI INNOVATIVE PER LE MAIL

Streak introduce l'odiatissima funzione inventata da Facebook: nel momento in cui una mail viene letta (= aperta con un clic), l'anonimo occhietto grigio dell'App si illumina di rosso, informando il mittente dell'avvenuta ricezione.

Non solo: il servizio raccoglie anche informazioni dettagliate sul ricevente, tra cui il luogo (georeferenziato su Google Maps) dove si trovava la persona quando ha aperto il messaggio.

Download: Streak(Google Play)

«Ma come, hai visto che ti avevo scritto e non mi hai risposto!» bel problema, tanto che molti preferiscono ormai bypassare i messaggi privati sul social network di Zuckerberg, preferendo tornare alle care, vecchie mail.

Be', se siete tra questi e magari usate molto Gmail per la vostre conversazioni private sappiate che anche la vostra tranquilla vita segreta potrebbe venire rovinata per sempre.

Infatti è stata inventata Streak, un'app per il servizio di posta elettronica di Google che nasce da «la frustrazione di dover costantemente passare dalla casella di posta del lavoro a quelle private, e di doverlo fare su dispositivi diversi. Vogliamo aiutarvi a controllare il flusso quotidiano di posta»

FUNZIONI INNOVATIVE PER LE MAIL

Streak introduce l'odiatissima funzione inventata da Facebook: nel momento in cui una mail viene letta (= aperta con un clic), l'anonimo occhietto grigio dell'App si illumina di rosso, informando il mittente dell'avvenuta ricezione.

Non solo: il servizio raccoglie anche informazioni dettagliate sul ricevente, tra cui il luogo (georeferenziato su Google Maps) dove si trovava la persona quando ha aperto il messaggio.

Download: Streak(Google Play)

Altra Lista Di Social Network e Siti D'Incontri

Siti o meglio Social Network a base d'incontri.

I siti sono sia a pagamento che non.

http://www.getiton.com/

http://adultfriendfinder.com/

http://www.flirtfair.it/

https://www.zoosk.com/

http://alt.com/

https://it.gleeden.com/

http://www.c-date.it/

http://meetattheairport.com/

https://www.ashleymadison.com/

http://www.edarling.it/

I siti sono sia a pagamento che non.

http://www.getiton.com/

http://adultfriendfinder.com/

http://www.flirtfair.it/

https://www.zoosk.com/

http://alt.com/

https://it.gleeden.com/

http://www.c-date.it/

http://meetattheairport.com/

https://www.ashleymadison.com/

http://www.edarling.it/

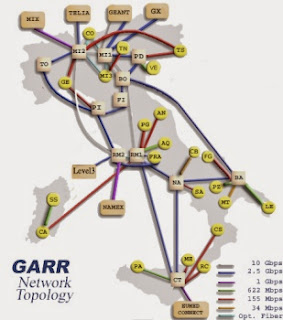

Cos'è e Come Funziona La Rete GARR-X

GARR-X è una fibra ottica che corre per 8500 km attraverso la penisola mettendo in contatto 2,5 milioni di utenti delle comunità scientifiche.

Essa oggi già collega in modalità ultra-broadband circa 500 istituti con una velocità massima, in alcuni casi, di 10 Gbps simmetrici.

Il prossimo passo dovrebbe essere quello di raggiungere la maggioranza dei edifici scolastici.

La dorsale della rete è costituita da fibre ottiche spente su cui sono illuminati circuiti basati sulle più avanzate tecnologie ottiche di trasporto che permettono di raggiungere velocità di oltre 10 Gbps.

La struttura magliata e ridondante, organizzata attorno a oltre 50 PoP (Point Of Presence), garantisce alla rete un'elevata affidabilità e sicurezza, e raggiunge un gran numero di istituzioni grazie alla sua diffusione capillare su tutto il territorio nazionale.

Infatti, dispone di collegamenti di peering con le principali Reti Commerciali Italiane nei maggiori punti di interscambio nazionali: MIX (Milano), NAMEX (Roma), TOPIX (Torino), TIX (Firenze), VSIX (Padova).

La rete dispone inoltre di collegamenti con la pubblica amministrazione grazie a una forte collaborazione con le Reti Metropolitane e regionali.

SERVIZI

Sull’infrastruttura in fibra ottica di GARR-X è possibile costruire in tempi brevissimi un numero illimitato di reti virtuali o circuiti dedicati nazionali e internazionali per permettere a ricercatori e studenti italiani di partecipare a comunità virtuali di ricerca in tutto il mondo.

Con GARR-X è possibile accedere in maniera semplice e sicura ad infrastrutture di calcolo scientifico, a grandi banche dati ed altre risorse distribuite, rendendo possibile la collaborazione in tempo reale con ricercatori a livello mondiale. GARR-X è completamente interoperabile con le infrastrutture delle altre reti della ricerca in Europa e nel resto del mondo e rende possibile la fornitura di servizi tra un utente e l’altro (end-to-end), in modo più rapido e immediato rispetto agli operatori commerciali.

Con queste caratteristiche, la rete di nuova generazione favorisce il pieno inserimento della ricerca italiana nel tessuto dell’Area della Ricerca Europea.

VANTAGGI

Le potenzialità della fibra ottica e la piena gestione dei collegamenti da parte del GARR-X offrono all’utente grandissima flessibilità nell’accesso alla rete.

La modalità di accesso può infatti essere modellata sulle base delle specifiche esigenze di ciascuna sede utente, semplificando l’implementazione di servizi innovativi e ottimizzando i costi, grazie all’assenza di vincoli su capacità e tecnologia del collegamento.

Inoltre, la sinergia tra la rete GARR-X con le reti Metropolitane e Regionali, una realtà capillare in continua evoluzione e radicata sul territorio, garantisce all’utente un servizio di connettività all’avanguardia sia per l’ampiezza di banda disponibile sia per la qualità del portafoglio servizi. GARR-X contribuisce così al superamento delle differenze territoriali nella disponibilità di servizi e modalità di accesso alla rete, fornendo una risposta adeguata al digital divide ed un efficace supporto alle attività di ricerca e formazione su tutto il territorio nazionale.

Essa oggi già collega in modalità ultra-broadband circa 500 istituti con una velocità massima, in alcuni casi, di 10 Gbps simmetrici.

Il prossimo passo dovrebbe essere quello di raggiungere la maggioranza dei edifici scolastici.

La dorsale della rete è costituita da fibre ottiche spente su cui sono illuminati circuiti basati sulle più avanzate tecnologie ottiche di trasporto che permettono di raggiungere velocità di oltre 10 Gbps.

La struttura magliata e ridondante, organizzata attorno a oltre 50 PoP (Point Of Presence), garantisce alla rete un'elevata affidabilità e sicurezza, e raggiunge un gran numero di istituzioni grazie alla sua diffusione capillare su tutto il territorio nazionale.

Infatti, dispone di collegamenti di peering con le principali Reti Commerciali Italiane nei maggiori punti di interscambio nazionali: MIX (Milano), NAMEX (Roma), TOPIX (Torino), TIX (Firenze), VSIX (Padova).

La rete dispone inoltre di collegamenti con la pubblica amministrazione grazie a una forte collaborazione con le Reti Metropolitane e regionali.

SERVIZI

Sull’infrastruttura in fibra ottica di GARR-X è possibile costruire in tempi brevissimi un numero illimitato di reti virtuali o circuiti dedicati nazionali e internazionali per permettere a ricercatori e studenti italiani di partecipare a comunità virtuali di ricerca in tutto il mondo.

Con GARR-X è possibile accedere in maniera semplice e sicura ad infrastrutture di calcolo scientifico, a grandi banche dati ed altre risorse distribuite, rendendo possibile la collaborazione in tempo reale con ricercatori a livello mondiale. GARR-X è completamente interoperabile con le infrastrutture delle altre reti della ricerca in Europa e nel resto del mondo e rende possibile la fornitura di servizi tra un utente e l’altro (end-to-end), in modo più rapido e immediato rispetto agli operatori commerciali.

Con queste caratteristiche, la rete di nuova generazione favorisce il pieno inserimento della ricerca italiana nel tessuto dell’Area della Ricerca Europea.

VANTAGGI

Le potenzialità della fibra ottica e la piena gestione dei collegamenti da parte del GARR-X offrono all’utente grandissima flessibilità nell’accesso alla rete.

La modalità di accesso può infatti essere modellata sulle base delle specifiche esigenze di ciascuna sede utente, semplificando l’implementazione di servizi innovativi e ottimizzando i costi, grazie all’assenza di vincoli su capacità e tecnologia del collegamento.

Inoltre, la sinergia tra la rete GARR-X con le reti Metropolitane e Regionali, una realtà capillare in continua evoluzione e radicata sul territorio, garantisce all’utente un servizio di connettività all’avanguardia sia per l’ampiezza di banda disponibile sia per la qualità del portafoglio servizi. GARR-X contribuisce così al superamento delle differenze territoriali nella disponibilità di servizi e modalità di accesso alla rete, fornendo una risposta adeguata al digital divide ed un efficace supporto alle attività di ricerca e formazione su tutto il territorio nazionale.

Cos'è e Come Funziona Amazon Dash

Amazon ha lanciato Dash, un nuovo dispositivo per comprare online beni di consumo.

Si tratta di un lettore di codice a barre, dotato di microfono e registratore vocale, pensato per facilitare gli ordini tramite Amazon Fresh(che per il momento è attivo solo a Seattle, Los Angeles e San Francisco) che vende cibi freschi come verdura e frutta, cibi sigillati e piatti take away da scaldare, ma anche alcuni beni di consumo.

Gli utenti lo possono usare per fare la scansione del codice a barre, ad esempio, della scatola dei cereali che sta finendo e aggiungerla immediatamente alla lista della spesa su Amazon Fresh.

Oppure se non si ha a casa il prodotto da acquistare basterà ''dirlo'' a voce al dispositivo che lo tradurrà in nuovo elemento sulla lista grazie a connessione WiFi.

In pratica, Amazon Dash consentirà di acquistare su Amazon Fresh prodotti che saranno recapitati in giornata, senza dover fare ordini tramite un computer: è un dispositivo Wi-Fi dotato di un lettore di codici a barre e di un microfono, e sarà direttamente connesso all’account Amazon Fresh di ciascun cliente (il servizio Prime Fresh costa attualmente 300 dollari all’anno).

La nuova iniziativa di Amazon precede un imminente ampliamento del servizio Fresh, che sarà esteso ad altre 20 aree urbane, anche al di fuori degli Stati Uniti, entro la fine del 2014.

Un portavoce di Amazon ha spiegato che attualmente il servizio Fresh permette di acquistare circa 500mila prodotti diversi e che ora, grazie a Dash, sarà ancora più semplice e veloce ordinarli.

Nei giorni scorsi Amazon aveva presentato un altro dispositivo portatile, Fire TV, una scatoletta da collegare alla TV che permette di guardare i video in streaming, molto simile ad altri prodotti dei concorrenti Apple, Google per vedere film, o acquistare e noleggiare film e serie televisive.

Si tratta di un lettore di codice a barre, dotato di microfono e registratore vocale, pensato per facilitare gli ordini tramite Amazon Fresh(che per il momento è attivo solo a Seattle, Los Angeles e San Francisco) che vende cibi freschi come verdura e frutta, cibi sigillati e piatti take away da scaldare, ma anche alcuni beni di consumo.

Gli utenti lo possono usare per fare la scansione del codice a barre, ad esempio, della scatola dei cereali che sta finendo e aggiungerla immediatamente alla lista della spesa su Amazon Fresh.

Oppure se non si ha a casa il prodotto da acquistare basterà ''dirlo'' a voce al dispositivo che lo tradurrà in nuovo elemento sulla lista grazie a connessione WiFi.

In pratica, Amazon Dash consentirà di acquistare su Amazon Fresh prodotti che saranno recapitati in giornata, senza dover fare ordini tramite un computer: è un dispositivo Wi-Fi dotato di un lettore di codici a barre e di un microfono, e sarà direttamente connesso all’account Amazon Fresh di ciascun cliente (il servizio Prime Fresh costa attualmente 300 dollari all’anno).

La nuova iniziativa di Amazon precede un imminente ampliamento del servizio Fresh, che sarà esteso ad altre 20 aree urbane, anche al di fuori degli Stati Uniti, entro la fine del 2014.

Un portavoce di Amazon ha spiegato che attualmente il servizio Fresh permette di acquistare circa 500mila prodotti diversi e che ora, grazie a Dash, sarà ancora più semplice e veloce ordinarli.

Nei giorni scorsi Amazon aveva presentato un altro dispositivo portatile, Fire TV, una scatoletta da collegare alla TV che permette di guardare i video in streaming, molto simile ad altri prodotti dei concorrenti Apple, Google per vedere film, o acquistare e noleggiare film e serie televisive.

sabato 21 giugno 2014

Come Si Aprono I File .SWF? (Adobe Player Standalone)

Come si aprono i file.SWF (Shockwave Flash)?

Questi file video potrebbero infatti non essere supportati nativamente dal sistema operative.

Al giorno d’oggi, esistono molti formati video che necessitano di codec o driver aggiunti per funzionare, mentre altri utilizzano una tecnologia specifica.

I file SWF sono un esempio di questi ultimi, e dunque, dovrai scaricare il software adatto alla riproduzione di queste file.

ESTRAZIONE DEI FILE

A volte i file che scarichi da Internet sono contenuti in un archivio compresso in format .zip o.rar. Questi archivi servono a comprimere un file riducendone le dimensioni oppure a contenere molti file in uno, al prezzo, però, di dover impiegare qualche secondo nell’estrarre il file quando lo si riceve.

Per aprire questi file utilizza Winzip, Winrar o altri.

COME LI RIPRODUCO?

Avrete due possibilità:

1) Scarica Adobe Flash Player Standalone dal sito uffiiale di Adobe.

Fatto ciò schiacciando sull'exe potrete aprire il file .SWF

2) Alcuni web browser, come Google Chrome, includono già Flash, su altri dovrai scaricarlo separatamente.

Scarica la versione più recente di Adobe Flash per assicurarti una riproduzione video senza intoppi.

Se utilizzi Internet Explorer e non riesci a riprodurre file SWF, prova ad installare manualmente Adobe Flash sul computer.

In questo modo, dovresti risolvere il messaggio di errore che dice che il browser non dispone di Adobe Flash.

Questi file video potrebbero infatti non essere supportati nativamente dal sistema operative.

Al giorno d’oggi, esistono molti formati video che necessitano di codec o driver aggiunti per funzionare, mentre altri utilizzano una tecnologia specifica.

I file SWF sono un esempio di questi ultimi, e dunque, dovrai scaricare il software adatto alla riproduzione di queste file.

ESTRAZIONE DEI FILE

A volte i file che scarichi da Internet sono contenuti in un archivio compresso in format .zip o.rar. Questi archivi servono a comprimere un file riducendone le dimensioni oppure a contenere molti file in uno, al prezzo, però, di dover impiegare qualche secondo nell’estrarre il file quando lo si riceve.

Per aprire questi file utilizza Winzip, Winrar o altri.

COME LI RIPRODUCO?

Avrete due possibilità:

1) Scarica Adobe Flash Player Standalone dal sito uffiiale di Adobe.

Fatto ciò schiacciando sull'exe potrete aprire il file .SWF

2) Alcuni web browser, come Google Chrome, includono già Flash, su altri dovrai scaricarlo separatamente.

Scarica la versione più recente di Adobe Flash per assicurarti una riproduzione video senza intoppi.

Se utilizzi Internet Explorer e non riesci a riprodurre file SWF, prova ad installare manualmente Adobe Flash sul computer.

In questo modo, dovresti risolvere il messaggio di errore che dice che il browser non dispone di Adobe Flash.

Cosa Significa No Robots Allowed? (Ask.fm)

Iniziamo col dire di non preoccuparvi: non vi hanno ancora bannato l'account(quando ve lo bannano...game over, non c'è modo di recuperarlo).

Però questa schermata, a meno di errori degli admin di Ask, dovrebbe mettervi in guardia che state infrangendo qualche regola della community.

Diciamo che avere profili doppi per auto-mettersi i like(o sempre con profili doppi metterli agli amici) potrebbe comportare ciò.

Così come cercare d'infilare nel sistema qualche Hack, fare spam esagerato, utilizzare sempre il copia ed incolla(per le domande) o ogni giorno superare il limite di like mettendone troppi in poco tempo.

Come detto la sospensione è momentanea e dipende dalla gravità della vostra infrazione MA nel frattempo, se proprio non potete fare a meno di andarci(vi ricordo che il profilo risulta inaccessibile, anche se cambiate PC o usate lo Smartphone), il problema lo risolvete utilizzando semplicemente un proxy.

Qui ne trovate una marea: Proxy

Ah, se non vi va di usare un proxy(è scomodo) potrete sempre ricorrere a TOR

Con TOR(quindi tramite Firefox) risolvete il problema!

Qui trovate una semplice guida per sapere come si usa: Navigare Con TOR Browser

Le pagine si apriranno molto lentamente ma sempre meglio di niente, no?

Altri articoli su Ask.fm:

Avere Regali Gratis Ed Illimitati Su Ask.fm

Codice Anonimo Ask.fm

Come Funziona Ask.fm

Diventare Popolari Su Ask

Pubblicizzare Il Vostro Profilo Ask

Ask(Novita Da Settembre 2013)

Bloccare Utenti Ask

Come Sbloccare Gli Anonimi Su Ask.fm

Cancellare Account Ask

Scoprire Gli Anonimi Di Ask

Ricercare Su Ask

Anonimo Ask(3 Giugno 2013)

Attività Ask(Risposte e Domande)

Scaricare Video Da Ask(Getflv)

Ask Per Android(Applicazione)

Collegare Ask a Facebook e Twitter

sabato 14 giugno 2014

Medimex Music Up A Bari (Dal 30 Ottobre al 1 Novembre 2014)

Si terrà a Bari dal 30 ottobre al 1° novembre 2014 la prima edizione di Medimex Music Up, evento dedicato allo sviluppo di progetti e prodotti che cambiano il mondo della musica, dalle app a nuovi strumenti musicali sul modello dello Startup Weekend.

L’evento si inserisce all’interno della quarta edizione del Medimex, il grande salone dell’innovazione musicale in programma negli stessi giorni all’interno della Fiera del Levante di Bari, e organizzato da Puglia Sounds, il programma per lo sviluppo del sistema musicale pugliese messo su con fondi europei e regionali.

Per il quarto anno consecutivo il Medimex ospiterà grandi artisti, protagonisti della musica italiana ed internazionale, rappresentanti dell’innovazione e le voci più autorevoli dell’industria musicale.

Un grande fiera musicale, 8000 mq di superficie espositiva nel nuovo padiglione della Fiera del Levante di Bari con espositori italiani ed internazionali che presenteranno le novità e i più innovativi strumenti e servizi in ambito musicale e un fitto programma di showcase, concerti, incontri, convegni, conferenze, presentazioni e incontri professionali.

Medimex è il salone musicale internazionale rivolto al grande pubblico di appassionati e professionisti del settore che nel corso di tre edizioni ha registrato 30.000 presenze e richiamato 3.700 operatori musicali provenienti da 33 paesi.

Il Medimex Music Up, realizzato in collaborazione con Medimex, con il supporto della Camera di commercio di Bari e la media partnership di Corriere Innovazione, è promosso per la sezione startup da Impact Hub Bari e dalle startup musicali pugliesi Smarfle e Sm(Art) Sequence e per la sezione makers dall’azienda barese Qiris per la sezione makers.

STRUTTURA DEL MEDIMEX MUSIC UP

Medimex Music Up sarà divisa in due parti:

1) La prima sarà una gara sul modello internazionale delle Startup Weekend: i partecipanti proporranno le loro idee, saranno divisi in 10 gruppi che lavoreranno al progetto con la supervisione di «coach» e alla fine dei tre giorni una giuria di esperti valuterà la fattibilità del progetto assegnando diversi premi (messi a disposizione dal Medimex e da aziende del mondo tecnologico e musicale).

2) La seconda parte sarà espositiva e dedicata alle startup musicali e ai makers, ossia gli artigiani dell’innovazione.

Un’area già presente durante la scorsa edizione del Medimex, durante la quale vennero realizzati kazoo (una specie di fischietti) funzionanti con una stampante 3D e si tennero dimostrazioni di cimatica, ossia la creazione di immagini modulate dalle onde sonore, oppure vennero fatti «suonare» vecchi hard disk.

venerdì 13 giugno 2014

Blackout Nazionale Su Linee Telefoniche Ed Internet (13 Giugno 2014)

Oggi, 13 Giugno 2014, si stanno verificando problemi su linee telefoniche(mobili) e sui segnali radio(GPS e quant'altro).

Infatti sulla nostra stella si sono verificati tre brillamenti di classe X in 24 ore, registrando uno dei periodi più prolifici del ciclo undecennale.

Le nubi di plasma e di particelle cariche hanno colpito il campo magnetico terrestre.

L’evento più intenso ha già scatenato un’onda di ionizzazione nella parte alta della nostra atmosfera, andando ad interferire con le comunicazioni ad alta frequenza, come le trasmissioni radio e le comunicazioni di aeromobili.

La protezione offerta dal campo magnetico terrestre, che assorbe la maggior parte delle particelle nocive per la nostra salute, fa si che i brillamenti risultino innocui.

Tuttavia, specie quelli di classe X, come quelli avvenuti nelle scorse ore, possono causare un malfunzionamento dei satelliti e disturbare lo strato di atmosfera attraverso il quale passano le comunicazioni, causando delle interruzioni.

CME E BLACKOUT

Se l’espulsione di massa coronale (CME) prodotta fosse diretta interamente verso la Terra, i danni sarebbero potuti essere anche più gravi.

I CME sono in grado di causare estesi blackout alle linee elettriche ed elettroniche, mettendo fuori uso per settimane o mesi gran parte dell’attuale tecnologia.

Reti telefoniche, internet, reti elettriche sarebbero fuori uso, determinando danni per miliardi di euro.

Eventi come quelli descritti in precedenza, inoltre, hanno tempi di ritorno molto elevati. L’ultima si verificò nel 1859.

Dopotutto attenzione al cielo: potrebbero verificarsi spettacolari aurore boreali a latitudini insolite.

Infatti sulla nostra stella si sono verificati tre brillamenti di classe X in 24 ore, registrando uno dei periodi più prolifici del ciclo undecennale.

Le nubi di plasma e di particelle cariche hanno colpito il campo magnetico terrestre.

L’evento più intenso ha già scatenato un’onda di ionizzazione nella parte alta della nostra atmosfera, andando ad interferire con le comunicazioni ad alta frequenza, come le trasmissioni radio e le comunicazioni di aeromobili.

La protezione offerta dal campo magnetico terrestre, che assorbe la maggior parte delle particelle nocive per la nostra salute, fa si che i brillamenti risultino innocui.

Tuttavia, specie quelli di classe X, come quelli avvenuti nelle scorse ore, possono causare un malfunzionamento dei satelliti e disturbare lo strato di atmosfera attraverso il quale passano le comunicazioni, causando delle interruzioni.

CME E BLACKOUT

Se l’espulsione di massa coronale (CME) prodotta fosse diretta interamente verso la Terra, i danni sarebbero potuti essere anche più gravi.

I CME sono in grado di causare estesi blackout alle linee elettriche ed elettroniche, mettendo fuori uso per settimane o mesi gran parte dell’attuale tecnologia.

Reti telefoniche, internet, reti elettriche sarebbero fuori uso, determinando danni per miliardi di euro.

Eventi come quelli descritti in precedenza, inoltre, hanno tempi di ritorno molto elevati. L’ultima si verificò nel 1859.

Dopotutto attenzione al cielo: potrebbero verificarsi spettacolari aurore boreali a latitudini insolite.

Conferenza Sulla Tecnologia? Arriva State Of The Net a Trieste (2014)

Dal 12 al 14 Giugno si terrà a Trieste la quarta edizione di State Of The Net, la conferenza che riunisce professionisti e appassionati del Web e quindi della Tecnologia..

Gli incontri saranno un momento di riflessione sulle prospettive offerte dalle nuove tecnologie, attraverso workshop e momenti di confronto aperti a tutti.

Tanti gli argomenti che si intrecciano nella tre giorni triestina, con interventi programmati sui temi dell’innovazione e sul futuro prossimo della Rete.

L’ingresso è ovviamente libero e gratuito.

I TEMI

I nuovi orizzonti aperti dal digitale passano dalla rivoluzione dei metodi di produzione attraverso la Stampa 3D(Come Funziona) fino alla ridefinizione dei processi di apprendimento e all’evoluzione dell’informazione attraverso i civic media.

Parlare d'Internet”, però, porta inevitabilmente a guardare anche ai suoi problemi.

Le tante e troppe polemiche degli ultimi mesi, dalla vicenda Datagate ( La NSA Viola La Privacy ) sino alla messa in discussione della Net Neutrality con l’apertura del governo USA a un’ipotesi di Internet A Due Velocità , sono ben presenti anche nel programma del meeting triestino.

Gli appuntamenti in calendario dedicano ampio spazio all’esigenza di preservare la natura aperta e democratica della Rete di fronte agli interessi che vorrebbero “addomesticarla” alle più svariate esigenze. Gli interventi, qui, passano con disinvoltura dalle strategie per il superamento dello strapotere dei colossi dell’hi-tech, tema caro al pioniere del blogging Dave Winer, alla fotografia di quella parte di Rete “sommersa” nel Deep Web che non può essere raggiunta attraverso Google.

Gli incontri saranno un momento di riflessione sulle prospettive offerte dalle nuove tecnologie, attraverso workshop e momenti di confronto aperti a tutti.

Tanti gli argomenti che si intrecciano nella tre giorni triestina, con interventi programmati sui temi dell’innovazione e sul futuro prossimo della Rete.

L’ingresso è ovviamente libero e gratuito.

I TEMI

I nuovi orizzonti aperti dal digitale passano dalla rivoluzione dei metodi di produzione attraverso la Stampa 3D(Come Funziona) fino alla ridefinizione dei processi di apprendimento e all’evoluzione dell’informazione attraverso i civic media.

Parlare d'Internet”, però, porta inevitabilmente a guardare anche ai suoi problemi.

Le tante e troppe polemiche degli ultimi mesi, dalla vicenda Datagate ( La NSA Viola La Privacy ) sino alla messa in discussione della Net Neutrality con l’apertura del governo USA a un’ipotesi di Internet A Due Velocità , sono ben presenti anche nel programma del meeting triestino.

Gli appuntamenti in calendario dedicano ampio spazio all’esigenza di preservare la natura aperta e democratica della Rete di fronte agli interessi che vorrebbero “addomesticarla” alle più svariate esigenze. Gli interventi, qui, passano con disinvoltura dalle strategie per il superamento dello strapotere dei colossi dell’hi-tech, tema caro al pioniere del blogging Dave Winer, alla fotografia di quella parte di Rete “sommersa” nel Deep Web che non può essere raggiunta attraverso Google.

mercoledì 11 giugno 2014

Come Localizzare La Città Di Una Persona Da Un IP

Vuoi conoscere la posizione geografica(città) di una persona che t'invia offese o minacce nei commenti del tuo blog o sito?

Se hai un indirizzo IP da cui partire, puoi riuscirci facilmente.

L’indirizzo IP è un numero univoco che ti permette di identificare la posizione di un computer, smartphone, tablet e qualsiasi altro dispositivo connesso ad Internet.

Grazie ad esso puoi risalire alla posizione geografica delle persone, anche se non è possibile ottenere indicazioni precise.

Puoi scoprire la città da cui proviene un indirizzo IP ma non l’indirizzo di casa della persona da localizzare.

COME LOCALIZZARE UN IP

Per localizzare una persona, puoi usare: InfoSniper

Si tratta di un servizio online gratuito che permette di visualizzare su una mappa di Google, Windows Live o Yahoo! la posizione geografica di una persona partendo dal suo indirizzo IP.

Per usarlo, collegati alla sua home page e metti il segno di spunta accanto al nome del servizio di mappe che vuoi usare per effettuare la localizzazione: Google Maps, Windows Live Maps o Yahoo! Maps.

Poi non ti resta che digitare l’indirizzo IP da localizzare nel campo di tasto collocato in alto a sinistra e clicca sul pulsante Check per avviare la ricerca.

Nel giro di pochi secondi, visualizzerai una mappa con un segno sulla città di provenienza dell’IP ricercato e in basso tutte le informazioni tecniche sull’IP, come il provider a cui appartiene, il nome dell’host ed altri dettagli inerenti la posizione geografica (longitudine, latitudine, ecc.).

Info Sniper include anche funzioni avanzate che permettono di localizzare una persona ancora più facilmente. Ad esempio, puoi cliccare sui pallini blu o sulle icone di Wikipedia presenti nella parte bassa della pagina per avere informazioni più dettagliate sull’indirizzo IP trovato (IP Address), il provider, la città (City) da cui proviene l’indirizzo e molto altro ancora.

Inoltre, mettendo il segno di spunta accanto alla voce Two Maps, puoi attivare la visualizzazione di due mappe contemporaneamente per avere una visione ancora più chiara della posizione geografica in cui si trova l’intestatario dell’IP.

Le mappe usate in Info Sniper, come quelle che si trovano normalmente su Google Maps, Bing e Yahoo!, possono essere navigate e zoomate liberamente usando il mouse.

Se hai un indirizzo IP da cui partire, puoi riuscirci facilmente.

L’indirizzo IP è un numero univoco che ti permette di identificare la posizione di un computer, smartphone, tablet e qualsiasi altro dispositivo connesso ad Internet.

Grazie ad esso puoi risalire alla posizione geografica delle persone, anche se non è possibile ottenere indicazioni precise.

Puoi scoprire la città da cui proviene un indirizzo IP ma non l’indirizzo di casa della persona da localizzare.

COME LOCALIZZARE UN IP

Per localizzare una persona, puoi usare: InfoSniper

Si tratta di un servizio online gratuito che permette di visualizzare su una mappa di Google, Windows Live o Yahoo! la posizione geografica di una persona partendo dal suo indirizzo IP.

Per usarlo, collegati alla sua home page e metti il segno di spunta accanto al nome del servizio di mappe che vuoi usare per effettuare la localizzazione: Google Maps, Windows Live Maps o Yahoo! Maps.

Poi non ti resta che digitare l’indirizzo IP da localizzare nel campo di tasto collocato in alto a sinistra e clicca sul pulsante Check per avviare la ricerca.

Nel giro di pochi secondi, visualizzerai una mappa con un segno sulla città di provenienza dell’IP ricercato e in basso tutte le informazioni tecniche sull’IP, come il provider a cui appartiene, il nome dell’host ed altri dettagli inerenti la posizione geografica (longitudine, latitudine, ecc.).

Info Sniper include anche funzioni avanzate che permettono di localizzare una persona ancora più facilmente. Ad esempio, puoi cliccare sui pallini blu o sulle icone di Wikipedia presenti nella parte bassa della pagina per avere informazioni più dettagliate sull’indirizzo IP trovato (IP Address), il provider, la città (City) da cui proviene l’indirizzo e molto altro ancora.

Inoltre, mettendo il segno di spunta accanto alla voce Two Maps, puoi attivare la visualizzazione di due mappe contemporaneamente per avere una visione ancora più chiara della posizione geografica in cui si trova l’intestatario dell’IP.

Le mappe usate in Info Sniper, come quelle che si trovano normalmente su Google Maps, Bing e Yahoo!, possono essere navigate e zoomate liberamente usando il mouse.

lunedì 9 giugno 2014

Eugene Goostman Supera Il Test Di Turing

Il Test Di Turing serve a capire se un computer può rispondere alle stesse domande poste ad un essere umano in maniera tale da non essere riconosciuto come intelligenza artificiale.

"Le macchine sono in grado di pensare?".

“Si può descrivere una nuova forma del problema in termini di un gioco che chiamiamo ‘gioco dell’imitazione’.

Si gioca in tre, un uomo (A), una donna (B) e un interrogatore (C ).

L’interrogatore è in una stanza a parte rispetto agli altri due.

Lo scopo del gioco per l’interrogatore è di determinare chi tra A e B è l’uomo e chi è la donna.

Li conosce solo come X e Y, e alla fine del gioco può dire ‘X è A e Y è B’ oppure ‘X è B e Y è A’”.

Perché l’interrogatore non possa aiutarsi ascoltando il tono della voce o la calligrafia, le risposte di A e B dovrebbero essere scritte a macchina.

“Ora facciamoci la domanda: cosa succederebbe se una macchina prendesse il posto di A? L’interrogatore sbaglierebbe con la stessa frequenza di errore di quando il test è eseguito da un uomo e una donna?

La risposta, finora, era un secco no.

EUGENE GOOSTMAN SUPERA IL TEST TURING(2014)

Dunque nessuna macchina è mai stata capace di ingannare più di un terzo degli interrogatori umani.

Finché non è arrivato Eugene Goostman, un computer, in grado di sostenere conversazioni..

Eugene Goostman è dunque un software(chatbot) ideato da Vledimir Veselov ed Eugene Demchenko, due studiosi russi che vivono rispettivamente ad Harvard e a San Pietroburgo.

Gootstman, in quella che è già stata definita “pietra miliare nella storia dell’informatica”, è riuscito a superare il test di Turing, convincendo il 33% dei giudici che fosse un ragazzo di 13 anni di San Pietroburgo.

È successo davanti a una platea d’eccezione, la Royal Society di Londra.

Goostman, in realtà, era già andato vicino all’impresa.

Già vincitore del premio Loebner nel 2005, nel 2012 era riuscito a convincere il 29% dei suoi interrogatori che fosse un essere umano.

Un ottimo risultato, ma ancora insufficiente.

Stavolta non c’è stata storia: nel corso delle 150 conversazioni sostenute, risposta dopo risposta, Eugene ha stracciato i suoi quattro concorrenti e ha strappato il consenso a più di un terzo dei giudici.

“Annunciamo con estremo orgoglio”, ha detto Warwick, “che, per la prima volta al mondo, è stata superata la prova di Alan Turing”.

L’evento è avvenuto in concomitanza con il sessantesimo anniversario della morte dello scienziato, che si suicidò dopo essere stato condannato alla castrazione chimica a causa della sua omosessualità.

"Le macchine sono in grado di pensare?".

“Si può descrivere una nuova forma del problema in termini di un gioco che chiamiamo ‘gioco dell’imitazione’.

Si gioca in tre, un uomo (A), una donna (B) e un interrogatore (C ).

L’interrogatore è in una stanza a parte rispetto agli altri due.

Lo scopo del gioco per l’interrogatore è di determinare chi tra A e B è l’uomo e chi è la donna.

Li conosce solo come X e Y, e alla fine del gioco può dire ‘X è A e Y è B’ oppure ‘X è B e Y è A’”.

Perché l’interrogatore non possa aiutarsi ascoltando il tono della voce o la calligrafia, le risposte di A e B dovrebbero essere scritte a macchina.

“Ora facciamoci la domanda: cosa succederebbe se una macchina prendesse il posto di A? L’interrogatore sbaglierebbe con la stessa frequenza di errore di quando il test è eseguito da un uomo e una donna?

La risposta, finora, era un secco no.

EUGENE GOOSTMAN SUPERA IL TEST TURING(2014)

Dunque nessuna macchina è mai stata capace di ingannare più di un terzo degli interrogatori umani.

Finché non è arrivato Eugene Goostman, un computer, in grado di sostenere conversazioni..

Eugene Goostman è dunque un software(chatbot) ideato da Vledimir Veselov ed Eugene Demchenko, due studiosi russi che vivono rispettivamente ad Harvard e a San Pietroburgo.

Gootstman, in quella che è già stata definita “pietra miliare nella storia dell’informatica”, è riuscito a superare il test di Turing, convincendo il 33% dei giudici che fosse un ragazzo di 13 anni di San Pietroburgo.

È successo davanti a una platea d’eccezione, la Royal Society di Londra.

Goostman, in realtà, era già andato vicino all’impresa.

Già vincitore del premio Loebner nel 2005, nel 2012 era riuscito a convincere il 29% dei suoi interrogatori che fosse un essere umano.

Un ottimo risultato, ma ancora insufficiente.

Stavolta non c’è stata storia: nel corso delle 150 conversazioni sostenute, risposta dopo risposta, Eugene ha stracciato i suoi quattro concorrenti e ha strappato il consenso a più di un terzo dei giudici.

“Annunciamo con estremo orgoglio”, ha detto Warwick, “che, per la prima volta al mondo, è stata superata la prova di Alan Turing”.

L’evento è avvenuto in concomitanza con il sessantesimo anniversario della morte dello scienziato, che si suicidò dopo essere stato condannato alla castrazione chimica a causa della sua omosessualità.

Cos'è e Come Funziona Il Test Di Turing

Il Test di Turing è un criterio di Alan Turing, messo a punto per determinare se una macchina sia in grado di pensare (per approfondire: reti neurali artificiali e intelligenza artificiale).

Esso comparve per la prima volta nel 1950 sulla rivista Mind(articolo Computing Machinery And Intelligence).

Il Test di Turing è stato via via riformulato durante gli anni.

Le ragioni sono varie e passano dall'imprecisione della formulazione originale, al sorgere di nuovi problemi relativi alla definizione di macchina intelligente.

A volte semplici programmi, come ad esempio ELIZA (un programma che emula un terapista rogersiano), hanno costretto a riformulare i criteri del test perché inadeguati o troppo facilmente soddisfatti da programmi evidentemente non pensanti.

COME FUNZIONA IL TEST

Il test si basa su una situazione sperimentale chiamata "gioco dell'imitazione", a tre partecipanti:

1) un maschio A

2) una femmina B

3) una terza persona C

Quest'ultimo è distanziato dagli altri due(si trova in un'altra stanza ad esempio) e tramite una serie di domande deve stabilire qual è l'uomo e quale la donna.

Dal canto loro anche A e B hanno dei compiti: A deve ingannare C e portarlo a fare un'identificazione errata, mentre B deve aiutarlo.

C ovviamente non deve disporre di alcun indizio (come l'analisi della grafia o della voce)quindi le risposte alle domande di C devono essere dattiloscritte o similarmente trasmesse.

Dopo un po’, C avrà a disposizione parecchi bigliettini di A e altrettanti di B.

Troverà la soluzione giusta? E’ evidente che il maschio A, una volta liberato dagli impedimenti dell’aspetto fisico e della voce riuscirà ad "imitare la femminilità" molto bene, e per il terzo giocatore le probabilità di sbagliare saranno uguali a quelle di indovinare.

E adesso supponiamo che nella stanza chiusa ci siano non un uomo e una donna, ma una persona (non importa se maschio o femmina) e una macchina, e che entrambe debbano far credere di essere la persona.

Se la macchina fosse così abile da ‘imitare l’umanità’ alla perfezione, come non concludere che pensa?

Infatti saprebbe riprodurre esattamente la manifestazione del pensiero, quella che ci fa concludere che gli esseri umani pensano e non si possono usare due pesi e due misure.

SCOPO DEL TEST

Il test di Turing si basa sul presupposto che una macchina si sostituisca ad A.

Se la percentuale di volte in cui C indovina chi sia l'uomo e chi la donna è simile prima e dopo la sostituzione di A con la macchina, allora la macchina stessa dovrebbe essere considerata intelligente, dal momento che in questa situazione sarebbe indistinguibile da un essere umano.

Per macchina intelligente Turing ne intende una in grado di pensare, ossia capace di concatenare idee e di esprimerle.

Per Turing, quindi, tutto si limita alla produzione di espressioni non prive di significato.

Le macchine di Turing sono macchine a stati finiti in grado di simulare altre macchine.

Una macchina per sostenere il test dev'essere programmata considerando la descrizione di un uomo in termini discreti (stati interni, segnali, simboli).

Dalla complessità del software, si legge tra le righe dell'articolo, emergeranno le funzioni intellettuali.

Su questa aspettativa si fonda una disciplina nota come intelligenza artificiale il cui scopo è la costruzione di una macchina in grado di riprodurre le funzioni cognitive umane.

Sino a qualche giorno fa nessuna macchina aveva mai superato il Test, sino a quando non c'è riuscito il chatbot Goostman.

Per saperne di più: Eugene Goostman Supera Il Test Di Turing

Esso comparve per la prima volta nel 1950 sulla rivista Mind(articolo Computing Machinery And Intelligence).

Il Test di Turing è stato via via riformulato durante gli anni.

Le ragioni sono varie e passano dall'imprecisione della formulazione originale, al sorgere di nuovi problemi relativi alla definizione di macchina intelligente.

A volte semplici programmi, come ad esempio ELIZA (un programma che emula un terapista rogersiano), hanno costretto a riformulare i criteri del test perché inadeguati o troppo facilmente soddisfatti da programmi evidentemente non pensanti.

COME FUNZIONA IL TEST

Il test si basa su una situazione sperimentale chiamata "gioco dell'imitazione", a tre partecipanti:

1) un maschio A

2) una femmina B

3) una terza persona C

Quest'ultimo è distanziato dagli altri due(si trova in un'altra stanza ad esempio) e tramite una serie di domande deve stabilire qual è l'uomo e quale la donna.

Dal canto loro anche A e B hanno dei compiti: A deve ingannare C e portarlo a fare un'identificazione errata, mentre B deve aiutarlo.

C ovviamente non deve disporre di alcun indizio (come l'analisi della grafia o della voce)quindi le risposte alle domande di C devono essere dattiloscritte o similarmente trasmesse.

Dopo un po’, C avrà a disposizione parecchi bigliettini di A e altrettanti di B.

Troverà la soluzione giusta? E’ evidente che il maschio A, una volta liberato dagli impedimenti dell’aspetto fisico e della voce riuscirà ad "imitare la femminilità" molto bene, e per il terzo giocatore le probabilità di sbagliare saranno uguali a quelle di indovinare.

E adesso supponiamo che nella stanza chiusa ci siano non un uomo e una donna, ma una persona (non importa se maschio o femmina) e una macchina, e che entrambe debbano far credere di essere la persona.

Se la macchina fosse così abile da ‘imitare l’umanità’ alla perfezione, come non concludere che pensa?

Infatti saprebbe riprodurre esattamente la manifestazione del pensiero, quella che ci fa concludere che gli esseri umani pensano e non si possono usare due pesi e due misure.

SCOPO DEL TEST

Il test di Turing si basa sul presupposto che una macchina si sostituisca ad A.

Se la percentuale di volte in cui C indovina chi sia l'uomo e chi la donna è simile prima e dopo la sostituzione di A con la macchina, allora la macchina stessa dovrebbe essere considerata intelligente, dal momento che in questa situazione sarebbe indistinguibile da un essere umano.

Per macchina intelligente Turing ne intende una in grado di pensare, ossia capace di concatenare idee e di esprimerle.

Per Turing, quindi, tutto si limita alla produzione di espressioni non prive di significato.

Le macchine di Turing sono macchine a stati finiti in grado di simulare altre macchine.

Una macchina per sostenere il test dev'essere programmata considerando la descrizione di un uomo in termini discreti (stati interni, segnali, simboli).

Dalla complessità del software, si legge tra le righe dell'articolo, emergeranno le funzioni intellettuali.

Su questa aspettativa si fonda una disciplina nota come intelligenza artificiale il cui scopo è la costruzione di una macchina in grado di riprodurre le funzioni cognitive umane.

Sino a qualche giorno fa nessuna macchina aveva mai superato il Test, sino a quando non c'è riuscito il chatbot Goostman.

Per saperne di più: Eugene Goostman Supera Il Test Di Turing

domenica 8 giugno 2014

Tutti Gli Indirizzi IP Di Accesso Dei Router (Alice, D-Link, Netgear, Digicom, etc)

Tutti i router hanno un software di gestione che permette di modificare i parametri del router stesso(connessione, Wi-Fi, porte, etc).

Per accedere al pannello di controllo occorre digitare l'indirizzo (che varia da modello a modello) nel browser.

Ecco qui i principali:

Per accedere al pannello di controllo occorre digitare l'indirizzo (che varia da modello a modello) nel browser.

Ecco qui i principali:

Il Bug Heartbleed Colpisce OpenSSL

Il bug del software di cifratura OpenSSL, chiamato Heartbleed, ha recentemente gettato nel panico gli utenti di tutto il mondo.

La falla, infatti, ha colpito oltre due terzi dei siti web mondiali ed ha messo in pericolo le nostre password e i nostri dati sensibili.

La falla è stata scoperta solo nel 2014 ed ha costretto milioni di utenti a cambiare le password di numerosi account

PERCHE' E' PERICOLOSA?

Heartbleed potrebbe aver consentito agli hacker di accedere a una enorme quantità di dati sensibili negli ultimi due anni.

La falla nel sistema di sicurezza è particolarmente grave perché consente agli hacker di rubare le informazioni criptate senza lasciare alcuna traccia del loro operato.

Quindi è molto difficile riuscire a valutare quanti e quali dati siano stati realmente sottratti.