Lunedì è stato sferrato un attacco DDoS (Distributed Denial of Service) che ha raggiunto un picco di 400 Gbit/s, superando di circa 100 Gbit/s l'attacco DDoS più potente mai registrato.

Come si evince dai numeri un attacco DDoS di potenza devastante con la tecnica del Reflection Attack(attaccante che dirige l'attacco vero un Reflector che poi lo dirotta sulla "vittima") , che potrebbe avere creato rallentamenti anche ai provider europei.

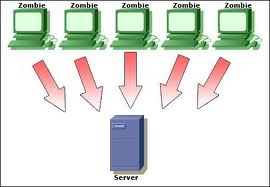

REFLECTION ATTACK

L'attacco è stato rilevato da CloudFlare ed era diretto a uno dei suoi clienti.

L'amministratore delegato Matthew Prince ha comunicato in un tweet che la portata era maggiore di quella dell'attacco DDoS registrato lo scorso anno contro Spamhaus, che aveva toccato il record di 300 Gbit/s. Prince ha ammesso che l'attacco di lunedì ha causato problemi "anche fuori della nostra rete".

Il CEO si è rifiutato di divulgare pubblicamente il nome del cliente che era bersaglio dell'attacco, ma ha spiegato, sempre mediante social network, che quanto successo è un brutto segnale in quanto denota la crescita spropositata della potenza di questi strumenti distruttivi.

Le stime di CloudFlare sono avallate da Oles Van Herman, a capo della società di hosting francese OVH.com, che sempre mediante Twitter ha notificato che era in corso un attacco DDoS, con una larghezza di banda "ben oltre i 350 Gbit/s". In sostanza i cyber criminali avrebbero usato la tecnica del Reflection Attack, ossia avrebbero sfruttato e falsificato gli indirizzo IP di OVH.com per sferrare l'attacco. Un Reflection Attack è un tipo di attacco informatico in cui un attaccante, invece di colpire direttamente la vittima, dirige il suo traffico verso un host intermedio e poi questo lo dirige verso la vittima. L'attaccante invia verso qualche server Internet un pacchetto che apparentemente proviene dalla vittima. Il server risponderà immediatamente, e poiché l'indirizzo IP di origine è oscurato, le risposte dei server saranno recapitate direttamente alla vittima. Questa tecnica non è nuova ed era già stata impiegata in passato. Questa volta però non sono stati presi di mira i server DNS (Domain Name System) ma gli NTP. Insomma parliamo di un'arma potenzialmente micidiale se non fermata in tempo.

A questo punto è lecito chiedersi come possano le aziende evitare che i loro server vengano sfruttati per sferrare attacchi DDoS che si appoggiano alle vulnerabilità NTP. Tutte le versioni Ntpd precedenti alla 4.2.7 sono vulnerabili per impostazione predefinita. Si raccomanda quindi di aggiornare tutte le versioni di Ntpd almeno alla 4.2.7

Nessun commento:

Posta un commento