Ogni microprocessore (e in generale computer) è progettato per eseguire determinate operazioni in presenza di determinate sequenze binarie che vengono lette una dopo l'altra da un'area detta memoria programma.

Queste sequenze sono binarie ovvero istruzioni in linguaggio macchina (L.M.), l'unico direttamente comprensibile dai circuiti.

Ci si riferisce ad istruzioni di questo tipo: 00100000011.

Ovvero sequenze lunghe o più o meno lunghe di 0 ed 1.

Ogni istruzione compilata seguendo le regole di questo codice esegue solamente un'operazione molto precisa: scrivere dati nella suddetta cella di memoria, saltare una cella di memoria e passare alla successiva, compiere un'operazione logico, una aritmetica e così via.

Ogni programma eseguito direttamente dalla CPU, dunque, è scritto usando una serie di istruzioni di questo genere.

Si tratta del più basso livello di rappresentazione di un programma assemblato o come un linguaggio di programmazione primitivo e strettamente dipendente dall'hardware utilizzato per eseguire le istruzioni.

Programmare usando il codice binario può essere particolarmente complesso e portare facilmente a commettere errori. Per programmare in codice macchina, infatti, si devono costantemente ricordare e calcolare gli indirizzi di memoria che si utilizzano e "maneggiare" con attenzione ogni singolo bit di informazione che è necessario al programma.

Tutti i software che utilizziamo quotidianamente sono realizzati utilizzando linguaggi di programmazione di alto livello (tipo Java, C, C++, Fortran, Cobol, Pascal, Ruby, etc) non direttamente leggibili (quindi eseguibili dal calcolatore).

Il codice sorgente del software sarà quindi tradotto in istruzioni elementari da appositi strumenti chiamati assembler o compilatori.

Fanno eccezione i programmi interpretati, nei quali il codice sorgente è eseguito direttamente (anziché essere tradotto) grazie a speciali tool detti interpreti.

Dal lato teorico la strutturazione e il funzionamento del Linguaggio Macchina sono piuttosto semplici.

Cioè questo codice si compone di lettere, parole (combinazioni di più lettere del codice binario) e frasi (combinazioni di più parole corrispondenti a una singola istruzione fornita al processore). Per quanto possa apparire semplice, questa organizzazione è alla base del funzionamento di qualunque software in circolazione, compresi i più complessi e moderni.

ESEMPIO DI PROGRAMMA

Ipotizzando di programmare in codice binario la somma di due numeri:

10111010

Muove nel registro general purpose DX il numero seguente di 16 bit,

00000010

00000000

Il numero 2 in binario. Poiché l'istruzione precedente richiede un numero a 16 bit, riempiamo di 0 gli 8 bit che non ci servono.

10111011

Muove nel registro BX il numero seguente di 16 bit.

00000011

00000000

Il numero 3 in binario. Stessa cosa di prima per via dell'istruzione che richiede un operando a 16 bit quindi si aggiungono gli 8 zero.

00000001

Istruzione di 16 bit che somma il contenuto dei registri DX ed BX.

11011010

Salva il risultato nel registro DX.

Ogni codice corrisponde all'azione che la CPU deve compiere dopo aver processato l'istruzione in ingresso.

Azione ad esempio su un prodotto o somma.

Viene ovviamente specificato anche l'indirizzo delle celle di memoria nelle quali devono essere lette o salvate delle informazioni.

Parlare di linguaggio macchina in senso assoluto, come se fosse univoco, è un errore.

Le varie tipologie di CPU e SoC in commercio, infatti, sono contraddistinte da una propria architettura e organizzazione interna: ciò le rende uniche e incapaci di eseguire le istruzioni scritte in un linguaggio macchina differente dal loro.

sabato 31 marzo 2018

giovedì 29 marzo 2018

Il Sito DueAmici Denunciato All'Antitrust Per Vendita Piramidale

Il sito "DueAmici" che permette di acquistare oggetti e buoni a prezzi stracciati è stato segnalato all'antitrust per pratiche commerciali scorrette e vendita piramidale.

Ad esempio il prezzo dell' iPhone X era di 429,00 euro, dell'S8 250 euro ma si potevano trovare anche pacchetti viaggio del valore di 1.500,00 euro a 650,00 euro.

COME FUNZIONA

Il meccanismo di vendita sul sito di commercio elettronico dueamici.it è il seguente:

- l'utente intende comprare, ad esempio, un iPhone X, il cui prezzo di mercato è di euro 1.189 ma sul sito succitato trova l'oggetto a 429 euro

- il bene, acquistato e pagato dall'utente, non viene consegnato subito ma viene, in qualche modo, “prenotato”

- il consumatore, dopo aver pagato, viene inserito in una “lista” composta di tutti gli acquirenti.

Il prodotto sarà effettivamente consegnato solo quando altri acquirenti successivi ne avranno “completato” il prezzo di acquisto indicato dal sito (potremmo definirla una progressione geometrica all'infinito)

SCHEMA PIRAMIDALE

Nel caso dell'iPhone X il prezzo indicato sul sito è di euro 1.287.

Chi non vuole attendere può “riscattare” il prodotto e riceverlo subito, pagando (nel caso dell'esempio) 1.287,00 euro, cioè 100 euro in più rispetto al prezzo di mercato.

Tramite questo meccanismo la società Due Amici Srls trattiene per un tempo non determinabile le somme pagate dagli acquirenti, ottenendo così un prestito a tasso zero.

Ad oggi, infatti, gli importi pagati da acquirenti che non hanno ricevuto il prodotto, e già nelle casse della società, ammontano a quasi 2 milioni di euro.

Per arrivare a “completare” il prezzo di tali ordini, dovrebbero essere versati da successivi acquirenti euro oltre 5 milioni di euro.

A loro volta, questi ultimi acquirenti dovrebbero attendere che altri consumatori dopo di loro paghino oltre 15 milioni di euro, per ricevere la consegna del bene.

E' allora evidente che si tratta di un meccanismo piramidale nel quale quanto più si “allarga” la base di acquirenti, tanto meno probabile è l'effettiva spedizione del bene acquistato da parte degli ultimi soggetti acquirenti.

Plausibilmente, l'intera attività raggiungerà un punto di non ritorno, nel quale gli importi da corrispondere da parte di altri utenti saranno così alti da diventare insostenibili, avendo come conseguenza il fallimento della società e l'impossibilità, per chi ha versato un anticipo, di ottenere indietro il proprio denaro.

Ad esempio il prezzo dell' iPhone X era di 429,00 euro, dell'S8 250 euro ma si potevano trovare anche pacchetti viaggio del valore di 1.500,00 euro a 650,00 euro.

COME FUNZIONA

Il meccanismo di vendita sul sito di commercio elettronico dueamici.it è il seguente:

- l'utente intende comprare, ad esempio, un iPhone X, il cui prezzo di mercato è di euro 1.189 ma sul sito succitato trova l'oggetto a 429 euro

- il bene, acquistato e pagato dall'utente, non viene consegnato subito ma viene, in qualche modo, “prenotato”

- il consumatore, dopo aver pagato, viene inserito in una “lista” composta di tutti gli acquirenti.

Il prodotto sarà effettivamente consegnato solo quando altri acquirenti successivi ne avranno “completato” il prezzo di acquisto indicato dal sito (potremmo definirla una progressione geometrica all'infinito)

SCHEMA PIRAMIDALE

Nel caso dell'iPhone X il prezzo indicato sul sito è di euro 1.287.

Chi non vuole attendere può “riscattare” il prodotto e riceverlo subito, pagando (nel caso dell'esempio) 1.287,00 euro, cioè 100 euro in più rispetto al prezzo di mercato.

Tramite questo meccanismo la società Due Amici Srls trattiene per un tempo non determinabile le somme pagate dagli acquirenti, ottenendo così un prestito a tasso zero.

Ad oggi, infatti, gli importi pagati da acquirenti che non hanno ricevuto il prodotto, e già nelle casse della società, ammontano a quasi 2 milioni di euro.

Per arrivare a “completare” il prezzo di tali ordini, dovrebbero essere versati da successivi acquirenti euro oltre 5 milioni di euro.

A loro volta, questi ultimi acquirenti dovrebbero attendere che altri consumatori dopo di loro paghino oltre 15 milioni di euro, per ricevere la consegna del bene.

E' allora evidente che si tratta di un meccanismo piramidale nel quale quanto più si “allarga” la base di acquirenti, tanto meno probabile è l'effettiva spedizione del bene acquistato da parte degli ultimi soggetti acquirenti.

Plausibilmente, l'intera attività raggiungerà un punto di non ritorno, nel quale gli importi da corrispondere da parte di altri utenti saranno così alti da diventare insostenibili, avendo come conseguenza il fallimento della società e l'impossibilità, per chi ha versato un anticipo, di ottenere indietro il proprio denaro.

L'App Che Risponde Ai Messaggi Al Posto Vostro: Google Reply

Reply, app di Google, promette di aggiungere le Smart Reply alle notifiche delle app di messaggistica.

Google infatti sta iniziando i test pubblici di Reply, attraverso il suo Google 120.

L'app promette di aggiungere le Smart Reply alle notifiche delle più famose e diffuse app di messaggistica istantanea (Messenger, WhatsApp, etc); in pratica è l'estensione di una delle funzioni più peculiari di Allo o Gmail/Inbox a qualsiasi instant messenger.

Ad esempio Reply risponderà da sola se un contatto vi chiedesse se siete impegnati domani, in base agli impegni sul vostro calendario, oppure emetterà un suono udibile, anche in caso di smartphone silenzioso, nel caso qualcuno vi scrivesse “rispondi subito”.

O ancora, vi offrirà dei suggerimenti sui quali potrete semplicemente tappare per rispondere a domande comuni, come “tra quanto sarai a casa?” o “dove sei?”, basandosi sulla vostra posizione.

Insomma, si tratta ancora una volta di applicare l’intelligenza artificiale alla vita di tutti i giorni, per automatizzare/semplificare la comunicazione con i vostri contatti.

Al momento supporta WhatsApp, Skype, Twitter, Messaggi Android, Facebook Messenger, Slack ed Hangouts, ma dovrebbe arrivare anche su Telegram, Allo, Instagram ed altri.

Per il momento supporta solo la lingua inglese.

Versione beta: Google Reply

Google infatti sta iniziando i test pubblici di Reply, attraverso il suo Google 120.

L'app promette di aggiungere le Smart Reply alle notifiche delle più famose e diffuse app di messaggistica istantanea (Messenger, WhatsApp, etc); in pratica è l'estensione di una delle funzioni più peculiari di Allo o Gmail/Inbox a qualsiasi instant messenger.

Ad esempio Reply risponderà da sola se un contatto vi chiedesse se siete impegnati domani, in base agli impegni sul vostro calendario, oppure emetterà un suono udibile, anche in caso di smartphone silenzioso, nel caso qualcuno vi scrivesse “rispondi subito”.

O ancora, vi offrirà dei suggerimenti sui quali potrete semplicemente tappare per rispondere a domande comuni, come “tra quanto sarai a casa?” o “dove sei?”, basandosi sulla vostra posizione.

Insomma, si tratta ancora una volta di applicare l’intelligenza artificiale alla vita di tutti i giorni, per automatizzare/semplificare la comunicazione con i vostri contatti.

Al momento supporta WhatsApp, Skype, Twitter, Messaggi Android, Facebook Messenger, Slack ed Hangouts, ma dovrebbe arrivare anche su Telegram, Allo, Instagram ed altri.

Per il momento supporta solo la lingua inglese.

Versione beta: Google Reply

mercoledì 28 marzo 2018

Firefox Lancia La Nuova Versione Quantum 58

Firefox nacque dalle ceneri di Netscape, il pioniere di Internet.

La popolarità di Firefox ha contribuito a rendere il mercato dei browser molto competitivo e a definire il Web così come oggi lo conosciamo.

La missione di Mozilla sembra proprio quella di mantenere il mercato digitale e in particolare il Web uno spazio interessante e coinvolgente ma comunque regolato e sicuro.

Dopo anni di dominio (quanto Internet Explorer crollò) fu nel 2011 che Google Chrome superò per numero di utenti il browser Mozilla (oggi crollato con poco meno del 10% di utilizzatori).

Per provare a risuperare Chrome, Mozilla ha lanciato Quantum.

QUANTUM

Già la 57sima versione del browser Firefox Quantum era velocissima, sino all'approdo alla versione 58.

JavaScript è stato ottimizzato per migliorare i tempi di caricamento della pagina.

Gli incrementi di prestazioni nel rendering delle grafiche sono focalizzati più che altro sulla piattaforma Windows.

Dal punto di vista funzionale, gli sviluppatori hanno migliorato la funzione Screenshot ed aggiunto la navigazione anonima.

È ora possibile copiare e incollare screenshot di Firefox negli Appunti.

L’aggiornamento introduce anche dei bug fix e delle patch di sicurezza.

In Firefox per Android è stato aggiunto il supporto per le Progressive Web Apps (PWA).

L’utente può aggiungere i siti web alla schermata home e utilizzarli come le app native.

In generale però la modifica più importante di Quantum è che utilizza il 30% di memoria in meno rispetto ai browser concorrenti quando viene utilizzato su un PC Windows.

Una caratteristica che vuole mettere a dura prova il concorrente Google Chrome, che, nonostante sia la scelta più popolare nel mercato dei browser, ha sempre ricevuto montagne di critiche proprio sulla questione della memoria e delle risorse utilizzate (alcune volte addirittura oltre il 60%).

Firefox Quantum è ovviamente più veloce anche delle precedenti versioni di Firefox.

Le pagine si caricano in pochissimo tempo, anche quando ci sono un sacco di schede aperte e persino quando si tratta di applicazioni online sempre in fase di aggiornamento come i client di posta elettronica.

Questo è in gran parte il risultato del nuovo motore di web rendering del browser chiamato appunto Quantum, che elimina il precedente motore Gecko utilizzato da Firefox per l’esecuzione.

Per rendere Firefox più veloce, Mozilla ha sviluppato un “motore CSS super veloce” scritto in Rust e C. Quantum CSS “sfrutta l’hardware moderno, parallelizzando il lavoro su tutti i core della macchina. Ciò significa che può essere eseguito fino a 2 o 4 o anche 18 volte più veloce”.

Dal punto di vista grafico, la cosa più importante è che la sua interfaccia non è troppo diversa da quella di altri browser che siamo già abituati ad usare. Inoltre, per i principianti, invece di avere più pulsanti per accedere a segnalibri, cronologia o download, c’è invece un pulsante Libreria che li riunisce tutti, rendendo l’esperienza di navigazione più veloce ed intuitiva.

QUANTUM O CHROME?

Tuttavia per spodestare dal trono Chrome i problemi da risolvere non sono tanto la facilità di utilizzo, la velocità, l'abitudine di fare determinate cose o la memoria utilizzata quanto invece i vari Google Calendar, Gmail, Google Drive e tutte quelle applicazioni che ogni giorno ci ricordano di utilizzare Chrome.

La popolarità di Firefox ha contribuito a rendere il mercato dei browser molto competitivo e a definire il Web così come oggi lo conosciamo.

La missione di Mozilla sembra proprio quella di mantenere il mercato digitale e in particolare il Web uno spazio interessante e coinvolgente ma comunque regolato e sicuro.

Dopo anni di dominio (quanto Internet Explorer crollò) fu nel 2011 che Google Chrome superò per numero di utenti il browser Mozilla (oggi crollato con poco meno del 10% di utilizzatori).

Per provare a risuperare Chrome, Mozilla ha lanciato Quantum.

QUANTUM

Già la 57sima versione del browser Firefox Quantum era velocissima, sino all'approdo alla versione 58.

JavaScript è stato ottimizzato per migliorare i tempi di caricamento della pagina.

Gli incrementi di prestazioni nel rendering delle grafiche sono focalizzati più che altro sulla piattaforma Windows.

Dal punto di vista funzionale, gli sviluppatori hanno migliorato la funzione Screenshot ed aggiunto la navigazione anonima.

È ora possibile copiare e incollare screenshot di Firefox negli Appunti.

L’aggiornamento introduce anche dei bug fix e delle patch di sicurezza.

In Firefox per Android è stato aggiunto il supporto per le Progressive Web Apps (PWA).

L’utente può aggiungere i siti web alla schermata home e utilizzarli come le app native.

In generale però la modifica più importante di Quantum è che utilizza il 30% di memoria in meno rispetto ai browser concorrenti quando viene utilizzato su un PC Windows.

Una caratteristica che vuole mettere a dura prova il concorrente Google Chrome, che, nonostante sia la scelta più popolare nel mercato dei browser, ha sempre ricevuto montagne di critiche proprio sulla questione della memoria e delle risorse utilizzate (alcune volte addirittura oltre il 60%).

Firefox Quantum è ovviamente più veloce anche delle precedenti versioni di Firefox.

Le pagine si caricano in pochissimo tempo, anche quando ci sono un sacco di schede aperte e persino quando si tratta di applicazioni online sempre in fase di aggiornamento come i client di posta elettronica.

Questo è in gran parte il risultato del nuovo motore di web rendering del browser chiamato appunto Quantum, che elimina il precedente motore Gecko utilizzato da Firefox per l’esecuzione.

Per rendere Firefox più veloce, Mozilla ha sviluppato un “motore CSS super veloce” scritto in Rust e C. Quantum CSS “sfrutta l’hardware moderno, parallelizzando il lavoro su tutti i core della macchina. Ciò significa che può essere eseguito fino a 2 o 4 o anche 18 volte più veloce”.

Dal punto di vista grafico, la cosa più importante è che la sua interfaccia non è troppo diversa da quella di altri browser che siamo già abituati ad usare. Inoltre, per i principianti, invece di avere più pulsanti per accedere a segnalibri, cronologia o download, c’è invece un pulsante Libreria che li riunisce tutti, rendendo l’esperienza di navigazione più veloce ed intuitiva.

QUANTUM O CHROME?

Tuttavia per spodestare dal trono Chrome i problemi da risolvere non sono tanto la facilità di utilizzo, la velocità, l'abitudine di fare determinate cose o la memoria utilizzata quanto invece i vari Google Calendar, Gmail, Google Drive e tutte quelle applicazioni che ogni giorno ci ricordano di utilizzare Chrome.

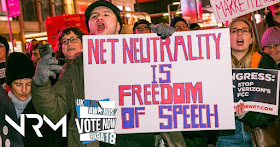

Addio Alla Net Neutrality Negli USA? Le Conseguenze

L’Internet Freedom Order proposto da Ajit Varadaraj Pai (presidente della Federal Communications Commission), manda in pensione (almeno negli USA) la "Net Neutrality" varata negli anni 90.

Ciò cosa vuol dire?

I provider possono ora decidere di dare priorità sul web ad alcuni servizi piuttosto che ad altri (in base al potere di acquisto).

Un risultato che non sorprende perché la neutralità della rete, voluta dall’ex presidente degli Stati Uniti Barack Obama, non è storicamente mai piaciuta ai repubblicani.

Ajit Pai è un uomo che il presidente Donald Trump ha messo ai vertici della FCC a fine gennaio del 2017, una manciata di giorni dopo il suo insediamento alla Casa Bianca.

Ad esempio se Google non avesse usufruito della Net Neutrality oggi non sarebbe il gigante che è, visto che i concorrenti del tempi (su tutti Yahoo), pagando, avrebbero potuto ottenere traffico più veloce verso i propri siti.

Lawrence Lessig, giurista americano e fondatore dello Stanford Center for Internet e Society, sostiene che la democrazia e la neutralità della rete siedono su concetti molti simili, sull’altro versante Ken Engelhart, dell’azienda di consulenza strategica StrategyCorp, è convinto che non ci saranno conseguenze catastrofiche né per le aziende né per gli utenti finali.

Il tema dell’abolizione della Net Neutrality non è affatto nuovo, già nel 2014 alcuni grandi nomi del web, tra cui Netflix, Reddit, Tumblr, Mozilla e altri ancora, avevano rallentato i propri siti, per mostrare agli utenti un potenziale effetto di una prioritizzazione del traffico web.

A fine del 2014 l’allora presidente americano Obama aveva già risposto con un secco "No" a chi chiedeva una gestione del web subordinata all’esborso degli utenti.

La questione non è certo solo tecnologica: un provider può decidere di premiare i contenuti di un fornitore a danno della concorrenza.

In Europa vige un regolamento varato nel 2015 e, perfezionato nel 2016, che stabilisce regole di massima secondo le quali i provider non possono cedere alla tentazione di creare una rete preferenziale a più corsie.

Ciò cosa vuol dire?

I provider possono ora decidere di dare priorità sul web ad alcuni servizi piuttosto che ad altri (in base al potere di acquisto).

Un risultato che non sorprende perché la neutralità della rete, voluta dall’ex presidente degli Stati Uniti Barack Obama, non è storicamente mai piaciuta ai repubblicani.

Ajit Pai è un uomo che il presidente Donald Trump ha messo ai vertici della FCC a fine gennaio del 2017, una manciata di giorni dopo il suo insediamento alla Casa Bianca.

Ad esempio se Google non avesse usufruito della Net Neutrality oggi non sarebbe il gigante che è, visto che i concorrenti del tempi (su tutti Yahoo), pagando, avrebbero potuto ottenere traffico più veloce verso i propri siti.

Lawrence Lessig, giurista americano e fondatore dello Stanford Center for Internet e Society, sostiene che la democrazia e la neutralità della rete siedono su concetti molti simili, sull’altro versante Ken Engelhart, dell’azienda di consulenza strategica StrategyCorp, è convinto che non ci saranno conseguenze catastrofiche né per le aziende né per gli utenti finali.

Il tema dell’abolizione della Net Neutrality non è affatto nuovo, già nel 2014 alcuni grandi nomi del web, tra cui Netflix, Reddit, Tumblr, Mozilla e altri ancora, avevano rallentato i propri siti, per mostrare agli utenti un potenziale effetto di una prioritizzazione del traffico web.

A fine del 2014 l’allora presidente americano Obama aveva già risposto con un secco "No" a chi chiedeva una gestione del web subordinata all’esborso degli utenti.

La questione non è certo solo tecnologica: un provider può decidere di premiare i contenuti di un fornitore a danno della concorrenza.

In Europa vige un regolamento varato nel 2015 e, perfezionato nel 2016, che stabilisce regole di massima secondo le quali i provider non possono cedere alla tentazione di creare una rete preferenziale a più corsie.

martedì 27 marzo 2018

Cosa Vuol Dire Essere Influencer Su Instagram?

Per diventare influencer su Instagram sono necessarie passione, perseveranza e un po’ di fortuna. Pubblicare foto ben realizzate/partcolari su Instagram spesso non è sufficiente, anche perchè va ricordato che circa 500 milioni di persone utilizzano Instagram.

I principali brand di moda, i magazine di settore e la community stessa sono oramai molto selettivi e non rendono la vita facile alle ragazze che vogliono intraprendere questa strada.

Ma cos'è un influencer?

Un influencer è un utente con diverse migliaia di followers provenienti da vari social network.

Si può trattare di un utente noto su Facebook, Youtube o altri social network ma normalmente ha quasi sempre un blog sul quale scrive i post che poi condivide sui social network.

Tutte le volte che condivide un post, una foto o un video, ottiene visualizzazioni, like, commenti grazie alla fiducia e stima dei suoi fan.

Qui va precisata una cosa molto importante: non si tratta di VIP, ma di persone comuni che conducono una vita normale.

Il punto di forza degli influencer? Con un seguito di svariate centinaia di migliaia di follower, e soprattutto con un pubblico attivo e fedele, possono condizionare le scelte commerciali di chi li segue.

Per questo i profili in questione sono così richiesti.

Soprattutto se riescono a finire nei suggeriti di Instagram.

Distinguersi è un requisito essenziale per diventare influencer, un passaggio che va oltre i numeri e la quantità di follower.

Una volta aperto il profilo e scelta la propria nicchia, generalmente bisogna ricevere offerte dalle aziende che hanno bisogno di influencer.

Ovvero persone che hanno un seguito e possono guidare gli acquisti della community.

Questo è il miglior modo per monetizzare su Instagram, devi fare in modo che le persone decidano di pubblicare sul tuo profilo per fare pubblicità.

Ovviamente i followers, non solo devono essere reali ma anche attivi: devono portare tanti like, tanti commenti basati su un’interazione e bisogna ottenere tante visualizzazioni a video e stories.

Secondo delle stime, post e video di qualità possono portare a guadagni stratosferici (si parla anche di 50mila/100mila dollari).

Foto, video, risposte, post in generale ed Hashtag non solo devono essere di qualità ma anche sensati.

Soprattutto nella fase iniziale, quando il pubblico si sta formando e i numeri salgono timidamente, scegliere gli Hashtag è molto importante.

Scontato dire che non si tratta di caratteristiche alla portata di tutti.

Perchè funziona? Perchè moltissimi brand sono infatti disposti a pagare in cambio di una pubblicità genuina ed efficace, affidando i propri prodotti alle celebrità di Instagram.

Cosa cercano i brand quando si parla di influencer marketing? Una buona reputazione, un ottimo engagement e coinvolgimento da parte del pubblico.

I principali brand di moda, i magazine di settore e la community stessa sono oramai molto selettivi e non rendono la vita facile alle ragazze che vogliono intraprendere questa strada.

Ma cos'è un influencer?

Un influencer è un utente con diverse migliaia di followers provenienti da vari social network.

Si può trattare di un utente noto su Facebook, Youtube o altri social network ma normalmente ha quasi sempre un blog sul quale scrive i post che poi condivide sui social network.

Tutte le volte che condivide un post, una foto o un video, ottiene visualizzazioni, like, commenti grazie alla fiducia e stima dei suoi fan.

Qui va precisata una cosa molto importante: non si tratta di VIP, ma di persone comuni che conducono una vita normale.

Il punto di forza degli influencer? Con un seguito di svariate centinaia di migliaia di follower, e soprattutto con un pubblico attivo e fedele, possono condizionare le scelte commerciali di chi li segue.

Per questo i profili in questione sono così richiesti.

Soprattutto se riescono a finire nei suggeriti di Instagram.

Distinguersi è un requisito essenziale per diventare influencer, un passaggio che va oltre i numeri e la quantità di follower.

Una volta aperto il profilo e scelta la propria nicchia, generalmente bisogna ricevere offerte dalle aziende che hanno bisogno di influencer.

Ovvero persone che hanno un seguito e possono guidare gli acquisti della community.

Questo è il miglior modo per monetizzare su Instagram, devi fare in modo che le persone decidano di pubblicare sul tuo profilo per fare pubblicità.

Ovviamente i followers, non solo devono essere reali ma anche attivi: devono portare tanti like, tanti commenti basati su un’interazione e bisogna ottenere tante visualizzazioni a video e stories.

Secondo delle stime, post e video di qualità possono portare a guadagni stratosferici (si parla anche di 50mila/100mila dollari).

Foto, video, risposte, post in generale ed Hashtag non solo devono essere di qualità ma anche sensati.

Soprattutto nella fase iniziale, quando il pubblico si sta formando e i numeri salgono timidamente, scegliere gli Hashtag è molto importante.

Scontato dire che non si tratta di caratteristiche alla portata di tutti.

Perchè funziona? Perchè moltissimi brand sono infatti disposti a pagare in cambio di una pubblicità genuina ed efficace, affidando i propri prodotti alle celebrità di Instagram.

Cosa cercano i brand quando si parla di influencer marketing? Una buona reputazione, un ottimo engagement e coinvolgimento da parte del pubblico.

domenica 25 marzo 2018

Mark Zuckerberg e Lo Scandalo Cambridge Analytica

Mark Zuckerberg, inventore di Facebook, è stato travolto in uno scandalo di discrete dimensioni riguardante l'acquisizione dei dati degli utenti iscritti.

Il programma per la raccolta di dati su Facebook fu avviato dalla Cambridge Analytica sotto la supervisione di Steve Bannon, l'ex stratega di Donald Trump.

Bannon, tre anni prima il suo incarico alla Casa Bianca, cominciò a lavorare a un ambizioso progetto: costruire profili dettagliati di milioni di elettori americani su cui testare l'efficacia di molti di quei messaggi populisti che furono poi alla base della campagna elettorale di Trump.

Bannon entrò a far parte del board della società Cambridge Analytica di cui è stato vicepresidente dal giugno 2014 all'agosto 2016, quando divenne uno dei responsabili della campagna elettorale di Trump.

L'ex dipendente della Cambridge Analytica Wylie, in una intervista al Washington Post, spiega come di fatto Bannon in quel periodo fosse il boss di Alexander Nix, il controverso Ceo della società che nelle ultime ore è stato sospeso dal suo incarico.

Bannon approvò nel 2014 una spesa di circa un milione di dollari per acquistare dati personali raccolti anche su Facebook.

Lo stesso ha ricevuto dalla Cambridge Analytica nel 2016 oltre 125 mila dollari in compensi per le sue consulenze e ha posseduto una parte della società per un valore tra un milione e i 5 milioni di dollari.

Antonio Tajani, presidente del parlamento europeo: "Vogliamo sapere se c'è stata violazione dei dati. L'Europa è il più grande mercato dei social network, dobbiamo difendere la libertà. Mark Zuckerberg deve spiegare".

Intanto negli Stati Uniti è partita la prima class action contro Facebook e Cambridge Analytica: la prima denuncia porta la firma di Lauren Price, del Maryland, che ha citato in giudizio le due compagnie davanti alla Corte federale di San Jose, in California, per conto di altri utenti Facebook che si sono sentiti danneggiati dall'utilizzo non autorizzato dei loro dati personali.

Mark Zuckerberg: "Nel 2007, lanciammo la piattaforma Facebook con la visione che più app dovessero avere una connotazione social. Il tuo calendario doveva essere in grado di mostrare i compleanni dei tuoi amici, le tue mappe dovevano mostrare dove vivono i tuoi amici e la tua rubrica doveva mostrare le loro foto. Per fare questo, abilitammo gli utenti ad accedere a delle app e a condividere i loro amici e alcune informazioni su di loro.

Nel 2013, un ricercatore dell'Università di Cambridge, Aleksandr Kogan, creò un'applicazione con un quiz sulla personalità. Fu installata da circa 300.000 persone che condivisero i loro dati e alcuni dati dei loro amici. La nostra piattaforma funzionava così bene in quel momento che Kogan fu in grado di accedere a decine di milioni di dati di questi amici.

Nel 2014, per prevenire delle app abusive, annunciammo che stavamo cambiando l'intera piattaforma per limitare drasticamente i dati a cui le app potevano accedere. In particolare, app come quella di Kogan non potevano più chiedere dati sugli amici di una persona a meno che i suoi amici non ne avessero dato l’autorizzazione. Chiedemmo anche agli sviluppatori di richiedere la nostra autorizzazione prima di chiedere qualsiasi dato sensibile. Questi interventi impediscono oggi a qualsiasi app tipo quella di Kogan di accedere a tutti quei dati.

Nel 2015, venimmo a sapere dai giornalisti del Guardian che Kogan aveva condiviso i dati della sua app con Cambridge Analytica. È contrario alle nostre politiche che gli sviluppatori condividano i dati senza il consenso degli utenti, quindi eliminammo immediatamente l'app di Kogan dalla nostra piattaforma e chiedemmo che Kogan e Cambridge Analytica dichiarassero formalmente di aver cancellato tutti i dati acquisiti in modo improprio.

La settimana scorsa abbiamo appreso dal Guardian, dal New York Times e da Channel 4 che Cambridge Analytica potrebbe non aver cancellato i dati come avevano dichiarato. Abbiamo immediatamente vietato loro l'utilizzo di tutti i nostri servizi. Cambridge Analytica afferma di aver già cancellato i dati e ha accettato un controllo legale da parte di una società da noi incaricata di verificarlo. Stiamo anche lavorando con i regolatori che indagano su quanto è successo.

E' stata una violazione del rapporto fiduciario tra Kogan, Cambridge Analytica e Facebook.

Ma anche tra Facebook e le persone che condividono i loro dati con noi e si aspettano che noi li si protegga. Dobbiamo sistemare le cose. Sono responsabile di quello che succede sulla nostra piattaforma. Faremo ciò che serve per proteggere la nostra comunità. Impareremo da questa esperienza per garantire ulteriormente il social e rendere la nostra comunità più sicura per tutti. Voglio ringraziare tutti voi che continuate a credere nella nostra missione e lavorare per costruire questa comunità insieme. So che ci vuole più tempo per risolvere questi problemi, ma prometto che ce la faremo e costruiremo un servizio migliore a lungo termine".

Sei sono state le promesse del CEO di Facebook per riconquistare la fiducia degli iscritti.

"Controllare la nostra piattaforma.

Rivedremo tutte le applicazioni che hanno avuto accesso a una grande quantità di dati, e revisione di quelle con attività sospetta. Se troviamo sviluppatori che hanno abusato delle informazioni di identificazione personale, saranno banditi.

Informare le persone sull'uso improprio dei dati.

Informeremo le persone delle app che hanno abusato dei loro dati. Quando rimuoveremo un'app per abuso di dati, informeremo tutti coloro che l'hanno usata.

Disattivare l'accesso per le applicazioni inutilizzate.

Se qualcuno non ha utilizzato un'applicazione negli ultimi tre mesi, interromperemo l'accesso dell'applicazione alle sue informazioni.

Limitare i dati forniti quando un'app si collega a Facebook.

Stiamo cambiando il nostro login, in modo che nella prossima versione, ridurremo i dati che un'applicazione può richiedere per includere solo nome, foto del profilo e indirizzo e-mail.

Incoraggiare le persone a gestire le app che utilizzano.

Già mostriamo alle persone a quali applicazioni sono connessi i loro account e controlliamo quali dati hanno permesso a tali applicazioni di utilizzare.

In futuro, faremo in modo che queste scelte siano più facili da gestire.

Premiare le persone che trovano vulnerabilità.

Anche le persone potranno segnalarci eventuali abusi dei dati da parte degli sviluppatori di applicazioni".

Intanto gli inserzionisti britannici minacciano di abbandonare Facebook dopo la vicenda dell'abuso dei dati di decine di milioni di utenti.

E' quanto emerge da una riunione dell'Isba, l'organismo che rappresenta le maggiori agenzie pubblicitarie del Regno Unito,.

Il programma per la raccolta di dati su Facebook fu avviato dalla Cambridge Analytica sotto la supervisione di Steve Bannon, l'ex stratega di Donald Trump.

Bannon, tre anni prima il suo incarico alla Casa Bianca, cominciò a lavorare a un ambizioso progetto: costruire profili dettagliati di milioni di elettori americani su cui testare l'efficacia di molti di quei messaggi populisti che furono poi alla base della campagna elettorale di Trump.

Bannon entrò a far parte del board della società Cambridge Analytica di cui è stato vicepresidente dal giugno 2014 all'agosto 2016, quando divenne uno dei responsabili della campagna elettorale di Trump.

L'ex dipendente della Cambridge Analytica Wylie, in una intervista al Washington Post, spiega come di fatto Bannon in quel periodo fosse il boss di Alexander Nix, il controverso Ceo della società che nelle ultime ore è stato sospeso dal suo incarico.

Bannon approvò nel 2014 una spesa di circa un milione di dollari per acquistare dati personali raccolti anche su Facebook.

Lo stesso ha ricevuto dalla Cambridge Analytica nel 2016 oltre 125 mila dollari in compensi per le sue consulenze e ha posseduto una parte della società per un valore tra un milione e i 5 milioni di dollari.

Antonio Tajani, presidente del parlamento europeo: "Vogliamo sapere se c'è stata violazione dei dati. L'Europa è il più grande mercato dei social network, dobbiamo difendere la libertà. Mark Zuckerberg deve spiegare".

Intanto negli Stati Uniti è partita la prima class action contro Facebook e Cambridge Analytica: la prima denuncia porta la firma di Lauren Price, del Maryland, che ha citato in giudizio le due compagnie davanti alla Corte federale di San Jose, in California, per conto di altri utenti Facebook che si sono sentiti danneggiati dall'utilizzo non autorizzato dei loro dati personali.

Mark Zuckerberg: "Nel 2007, lanciammo la piattaforma Facebook con la visione che più app dovessero avere una connotazione social. Il tuo calendario doveva essere in grado di mostrare i compleanni dei tuoi amici, le tue mappe dovevano mostrare dove vivono i tuoi amici e la tua rubrica doveva mostrare le loro foto. Per fare questo, abilitammo gli utenti ad accedere a delle app e a condividere i loro amici e alcune informazioni su di loro.

Nel 2013, un ricercatore dell'Università di Cambridge, Aleksandr Kogan, creò un'applicazione con un quiz sulla personalità. Fu installata da circa 300.000 persone che condivisero i loro dati e alcuni dati dei loro amici. La nostra piattaforma funzionava così bene in quel momento che Kogan fu in grado di accedere a decine di milioni di dati di questi amici.

Nel 2014, per prevenire delle app abusive, annunciammo che stavamo cambiando l'intera piattaforma per limitare drasticamente i dati a cui le app potevano accedere. In particolare, app come quella di Kogan non potevano più chiedere dati sugli amici di una persona a meno che i suoi amici non ne avessero dato l’autorizzazione. Chiedemmo anche agli sviluppatori di richiedere la nostra autorizzazione prima di chiedere qualsiasi dato sensibile. Questi interventi impediscono oggi a qualsiasi app tipo quella di Kogan di accedere a tutti quei dati.

Nel 2015, venimmo a sapere dai giornalisti del Guardian che Kogan aveva condiviso i dati della sua app con Cambridge Analytica. È contrario alle nostre politiche che gli sviluppatori condividano i dati senza il consenso degli utenti, quindi eliminammo immediatamente l'app di Kogan dalla nostra piattaforma e chiedemmo che Kogan e Cambridge Analytica dichiarassero formalmente di aver cancellato tutti i dati acquisiti in modo improprio.

La settimana scorsa abbiamo appreso dal Guardian, dal New York Times e da Channel 4 che Cambridge Analytica potrebbe non aver cancellato i dati come avevano dichiarato. Abbiamo immediatamente vietato loro l'utilizzo di tutti i nostri servizi. Cambridge Analytica afferma di aver già cancellato i dati e ha accettato un controllo legale da parte di una società da noi incaricata di verificarlo. Stiamo anche lavorando con i regolatori che indagano su quanto è successo.

E' stata una violazione del rapporto fiduciario tra Kogan, Cambridge Analytica e Facebook.

Ma anche tra Facebook e le persone che condividono i loro dati con noi e si aspettano che noi li si protegga. Dobbiamo sistemare le cose. Sono responsabile di quello che succede sulla nostra piattaforma. Faremo ciò che serve per proteggere la nostra comunità. Impareremo da questa esperienza per garantire ulteriormente il social e rendere la nostra comunità più sicura per tutti. Voglio ringraziare tutti voi che continuate a credere nella nostra missione e lavorare per costruire questa comunità insieme. So che ci vuole più tempo per risolvere questi problemi, ma prometto che ce la faremo e costruiremo un servizio migliore a lungo termine".

Sei sono state le promesse del CEO di Facebook per riconquistare la fiducia degli iscritti.

"Controllare la nostra piattaforma.

Rivedremo tutte le applicazioni che hanno avuto accesso a una grande quantità di dati, e revisione di quelle con attività sospetta. Se troviamo sviluppatori che hanno abusato delle informazioni di identificazione personale, saranno banditi.

Informare le persone sull'uso improprio dei dati.

Informeremo le persone delle app che hanno abusato dei loro dati. Quando rimuoveremo un'app per abuso di dati, informeremo tutti coloro che l'hanno usata.

Disattivare l'accesso per le applicazioni inutilizzate.

Se qualcuno non ha utilizzato un'applicazione negli ultimi tre mesi, interromperemo l'accesso dell'applicazione alle sue informazioni.

Limitare i dati forniti quando un'app si collega a Facebook.

Stiamo cambiando il nostro login, in modo che nella prossima versione, ridurremo i dati che un'applicazione può richiedere per includere solo nome, foto del profilo e indirizzo e-mail.

Incoraggiare le persone a gestire le app che utilizzano.

Già mostriamo alle persone a quali applicazioni sono connessi i loro account e controlliamo quali dati hanno permesso a tali applicazioni di utilizzare.

In futuro, faremo in modo che queste scelte siano più facili da gestire.

Premiare le persone che trovano vulnerabilità.

Anche le persone potranno segnalarci eventuali abusi dei dati da parte degli sviluppatori di applicazioni".

Intanto gli inserzionisti britannici minacciano di abbandonare Facebook dopo la vicenda dell'abuso dei dati di decine di milioni di utenti.

E' quanto emerge da una riunione dell'Isba, l'organismo che rappresenta le maggiori agenzie pubblicitarie del Regno Unito,.

sabato 24 marzo 2018

Arriva Il Nuovo Film Di Tomb Raider (2018)

Il 15 marzo 2018 è arrivato al cinema Tomb Raider, il nuovo film dell'omonimo videogioco che a fine anni 90 vide diventare protagonista dei sogni di ogni videogiocatore Lara Croft, già portata al cinema da Angelina Jolie ("Lara Croft: Tomb Raider" del 2001 e "La Culla della Vita" del 2003).

Il primo videogame invece è datato 1997 (della Core Design), poi ne sono usciti altri 11, sino a "Shadow Of The Tomb Raider" (della Crystal Dynamics) del 2018.

Tanto per rinfrescare la memoria, il primo videogame, vedeva Lara Croft, avventuriera britannica dedita all'archeologia, essere contattata da Larson, un mercenario al soldo di Jacqueline Natla, potente, ricca e determinata donna d'affari, che la ingaggia per recuperare un misterioso manufatto chiamato "Scion".

Innumerevoli saranno i "cattivi", trappole ed enigmi che la formosa Lara dovrà affrontare.

FILM

Tornando invece al film si opta per un reboot del personaggio (basato in verità sul reboot del gioco stesso del 2013) in cui la Croft diventa un' atletica ragazzina, interpretata da Alicia Vikander.

Si tratta di un film d'avventura che omaggia sia il genere cinematografico che l'esperienza videoludica.

Al fianco del premio Oscar Vikander troviamo Dominic West, nei panni di Richard Croft, padre scomparso di Lara, e dall'altra Walton Goggins, villain che lavora per la Trinità, l'agenzia che anche nei videogames dava del filo da torcere all'esploratrice.

La 21enne Lara Croft, indipendente figlia di un eccentrico avventuriero, tra una lezione e l'altra all'università, non sa ancora cosa fare del proprio futuro.

Con le consegne in bicicletta, in giro per le caotiche strade di Londra, a malapena riesce a pagare l'affitto.

Spinta dalla convinzione che il padre sia ancora vivo, Lara si imbarcherà in un lungo viaggio per mare, che la porterà sulle coste di un'isola misteriosa al largo del Giappone alla ricerca di una tomba leggendaria.

Il primo videogame invece è datato 1997 (della Core Design), poi ne sono usciti altri 11, sino a "Shadow Of The Tomb Raider" (della Crystal Dynamics) del 2018.

Tanto per rinfrescare la memoria, il primo videogame, vedeva Lara Croft, avventuriera britannica dedita all'archeologia, essere contattata da Larson, un mercenario al soldo di Jacqueline Natla, potente, ricca e determinata donna d'affari, che la ingaggia per recuperare un misterioso manufatto chiamato "Scion".

Innumerevoli saranno i "cattivi", trappole ed enigmi che la formosa Lara dovrà affrontare.

FILM

Tornando invece al film si opta per un reboot del personaggio (basato in verità sul reboot del gioco stesso del 2013) in cui la Croft diventa un' atletica ragazzina, interpretata da Alicia Vikander.

Si tratta di un film d'avventura che omaggia sia il genere cinematografico che l'esperienza videoludica.

Al fianco del premio Oscar Vikander troviamo Dominic West, nei panni di Richard Croft, padre scomparso di Lara, e dall'altra Walton Goggins, villain che lavora per la Trinità, l'agenzia che anche nei videogames dava del filo da torcere all'esploratrice.

La 21enne Lara Croft, indipendente figlia di un eccentrico avventuriero, tra una lezione e l'altra all'università, non sa ancora cosa fare del proprio futuro.

Con le consegne in bicicletta, in giro per le caotiche strade di Londra, a malapena riesce a pagare l'affitto.

Spinta dalla convinzione che il padre sia ancora vivo, Lara si imbarcherà in un lungo viaggio per mare, che la porterà sulle coste di un'isola misteriosa al largo del Giappone alla ricerca di una tomba leggendaria.

venerdì 23 marzo 2018

Sulla Blockchain Dei Bitcoin Trovati Contenuti Illegali e Messaggi Nascosti

Un analisi quantitativa sull'impatto dei contenuti arbitrari (e non finanziari) della blockchain dei Bitcoin ha mostrato che sulla stessa, alcuni utenti, hanno caricato contenuti illegali.

In sostanza i ricercatori hanno analizzato la blockchain, il "libro mastro" digitale archiviato su ogni dispositivo che partecipa al network di Bitcoin crittograficamente protetto contro i tentativi di manomissione esterni.

In teoria una copia della blockchain dovrebbe archiviare solo i dati inerenti le transazioni finanziarie di Bitcoin, ma stando alle analisi nel database distribuito sono presenti anche 1.600 file "arbitrari", con contenuti che includono un paio di chiavi crittografiche, software per decriptare i DVD, il testo di un libro, foto da un matrimonio, e-mail, log di chat, citazioni, messaggi criptici e materiale pornografico, con almeno un'immagine che raffigura abusi su un minore e due file contenenti centinaia di link verso siti con contenuti CP (molti dei quali nascosti sui server del Dark Web).

In molti paesi il solo possesso di questo genere di materiale è considerato illegale, mentre la presenza di una copia locale della blockchain è indispensabile per il normale funzionamento del network di Bitcoin nel caso si utilizzi wallet full node (tipo Bitcoin Core).

Ricercatori tedeschi: "ciascun metodo di inserimento presenta vantaggi distintivi: OP _RETURN. Aumentare le transazioni con brevi pezzi di dati arbitrari è vantaggioso per una vasta area di applicazioni. Diversi servizi utilizzano OP _RETURN per collegare asset non finanziari, ad esempio voucher, alla blockchain di Bitcoin, per attestare l'esistenza di documenti digitali in un determinato momento come servizio notarile digitale, per realizzare la gestione distribuita dei diritti digitali.

L'incisione di grandi quantità di dati nella blockchain crea uno spazio di archiviazione non manipolabile a lungo termine.

Ciò consente, ad esempio, l'archiviazione di dati storici o di pubblicazioni resistenti alla censura, che aiutano a proteggere informatori o giornalisti critici"

Il fondatore di Bitcoin Strings, un progetto mirato alla decodifica di tali messaggi nascosti, ha detto: "la blockchain ha vari tipi di cose interessanti in essa; codice, immagini, citazioni, numeri illegali, arte ASCII, dati crittografati, etc. Non penso che l'importanza possa essere classificata. È solo una memoria abbastanza permanente, e le persone lo hanno usato in vari modi. C'è un codice funzionale scritto nella blockchain. Ad esempio, uno script per trasformare le immagini incorporate in blockchain in immagini reali"

Stando poi ad alcuni documenti forniti da Edward Snowden e risalenti al 2013, la blockchain è anche al centro dell'attività di indagine dell'intelligence statunitense nei confronti degli utenti di Bitcoin: la NSA è molto interessata a chi traffica in BTC, e ha sviluppato una serie di tecniche per la loro individuazione con o senza blockchain.

Di questi tempi Bitcoin e criptomonete alimentano discussioni non proprio positive, ma c'è chi come il CEO di Twitter Jack Dorsey continua a professare fiducia nei confronti della criptomoneta inventata da Satoshi Nakamoto: presto i BTC saranno "l'unica moneta" in circolazione per il mondo proprio grazie alla blockchain.

In sostanza i ricercatori hanno analizzato la blockchain, il "libro mastro" digitale archiviato su ogni dispositivo che partecipa al network di Bitcoin crittograficamente protetto contro i tentativi di manomissione esterni.

In teoria una copia della blockchain dovrebbe archiviare solo i dati inerenti le transazioni finanziarie di Bitcoin, ma stando alle analisi nel database distribuito sono presenti anche 1.600 file "arbitrari", con contenuti che includono un paio di chiavi crittografiche, software per decriptare i DVD, il testo di un libro, foto da un matrimonio, e-mail, log di chat, citazioni, messaggi criptici e materiale pornografico, con almeno un'immagine che raffigura abusi su un minore e due file contenenti centinaia di link verso siti con contenuti CP (molti dei quali nascosti sui server del Dark Web).

In molti paesi il solo possesso di questo genere di materiale è considerato illegale, mentre la presenza di una copia locale della blockchain è indispensabile per il normale funzionamento del network di Bitcoin nel caso si utilizzi wallet full node (tipo Bitcoin Core).

Ricercatori tedeschi: "ciascun metodo di inserimento presenta vantaggi distintivi: OP _RETURN. Aumentare le transazioni con brevi pezzi di dati arbitrari è vantaggioso per una vasta area di applicazioni. Diversi servizi utilizzano OP _RETURN per collegare asset non finanziari, ad esempio voucher, alla blockchain di Bitcoin, per attestare l'esistenza di documenti digitali in un determinato momento come servizio notarile digitale, per realizzare la gestione distribuita dei diritti digitali.

L'incisione di grandi quantità di dati nella blockchain crea uno spazio di archiviazione non manipolabile a lungo termine.

Ciò consente, ad esempio, l'archiviazione di dati storici o di pubblicazioni resistenti alla censura, che aiutano a proteggere informatori o giornalisti critici"

Il fondatore di Bitcoin Strings, un progetto mirato alla decodifica di tali messaggi nascosti, ha detto: "la blockchain ha vari tipi di cose interessanti in essa; codice, immagini, citazioni, numeri illegali, arte ASCII, dati crittografati, etc. Non penso che l'importanza possa essere classificata. È solo una memoria abbastanza permanente, e le persone lo hanno usato in vari modi. C'è un codice funzionale scritto nella blockchain. Ad esempio, uno script per trasformare le immagini incorporate in blockchain in immagini reali"

Stando poi ad alcuni documenti forniti da Edward Snowden e risalenti al 2013, la blockchain è anche al centro dell'attività di indagine dell'intelligence statunitense nei confronti degli utenti di Bitcoin: la NSA è molto interessata a chi traffica in BTC, e ha sviluppato una serie di tecniche per la loro individuazione con o senza blockchain.

Di questi tempi Bitcoin e criptomonete alimentano discussioni non proprio positive, ma c'è chi come il CEO di Twitter Jack Dorsey continua a professare fiducia nei confronti della criptomoneta inventata da Satoshi Nakamoto: presto i BTC saranno "l'unica moneta" in circolazione per il mondo proprio grazie alla blockchain.

giovedì 22 marzo 2018

Cos'è Lo Spionaggio Informatico? Metodi Di Attacco e Protezione

Con il termine "spionaggio informatico" s'indica l'insieme di attività atte a ricercare informazioni riservate (password, mail, progetti, etc) su un dato sistema.

Lo spionaggio serve per carpire segreti, solitamente da rivali o nemici, per ottenere

vantaggi militari, politici od economici,attraverso opportune operazioni segrete.

Viene attuato non solo da Hacker in carne ed ossa ma anche da Malware (che generalmente colpiscono grosse aziende/industrie, ecco perchè in questi casi si parla di spionaggio industriale).

Durante la prima e la seconda guerra mondiale si possono individuare molti movimenti e organizzazioni di spionaggio che furono fondamentali per il conflitto che si stava fronteggiando.

Un esempio molto importante fu quello relativo al codice Zimmermann, nell’ottica dell’entrata in guerra degli USA.

E' invece nel periodo della guerra fredda che troviamo una grande opera di spionaggio soprattutto da parte dei sovietici che riuscirono ad entrare in possesso della documentazione dei laboratori americani nucleari.

Negli anni 90 si diffonde lo “spionaggio informatico” in senso stretto, ovviamente in concomitanza con la nascita e la diffusione di Internet.

Storicamente l’attenzione dei cyber-criminali si è spostata dal furto di informazioni personali

alla sottrazione di capitale intellettuale di aziende e organizzazioni internazionali.

Il cyber-spionaggio da parte di attori statali è estremamente difficile da distinguere dal cyberspionaggio da parte di individui o gruppi.

Le tecniche di attacco possono essere molto simili.

L’Operazione Aurora mirata su Google ed almeno altre 30 società, ha rappresentato un attacco

sofisticato progettato per rubare capitale intellettuale.

Secondo Google l’attacco avrebbe avuto origine in Cina, sfruttando le falle nella sicurezza degli allegati di posta elettronica, al fine di introdursi nelle reti interne di grandi corporate finanziarie e di difesa.

Altri attacchi di maggiore importanza sono stati attribuiti ad Anonymous.

Anonymous è un fenomeno di Internet che rappresenta l’insieme delle attività, intraprese da una singola persona o gruppi di persone,volte a raggiungere uno scopo comune.

Dal 2006 ad oggi sono molte le operazioni di spionaggio in rete, con conseguenti arresti, attribuite ad Anonymous.

La nascita di questo movimento rappresenta ormai una completa rivoluzione ed evoluzione del sistema politico-economico.

CYBER WARFARE

Con la Cyber Warfare si realizza un nuovo assetto delle concezioni organizzative militari.

Le regole base di questa guerra sono :

1) minimizzare la spesa di capitali e di energie produttive e operative

2) sfruttare appieno tecnologie che agevolino le attività investigative e l’acquisizione di dati,

l'elaborazione di questi ultimi e la successiva distribuzione dei risultati ai comandanti delle

unità operative

3) ottimizzare al massimo le comunicazioni, i sistemi di posizionamento e l'identificazione

amico-nemico (IFF - "Identification Friend or Foe")

In questo conflitto si è soliti arruolare Hacker mercenari capaci di aggredire un sistema informatico protetto, orientandosi in complessi sistemi informatici e telematici.

Gli attacchi legati a questa metodologia di guerra sono di 3 tipi:

1) Attacchi ai sistemi

2) Attacchi ai dati

3) Attacchi alle reti

Gli attacchi al sistema danneggiano il sistema operativo di un computer.

Sono relativi alla paralisi totale degli elaboratori, a modifiche al software di

base, danneggiamento di programmi applicativi, interruzione di assistenza e manutenzione.

Gli attacchi ai dati hanno l’obiettivo di determinare quali computer ed apparati di rete siano attivi, raccogliendo informazioni.

In seguito, attraverso altri programmi che sfruttano queste vulnerabilità, si entra di forza nei sistemi bersaglio e li si manipola per prenderne il controllo completo.

Come in ogni attività illegale, si cerca poi di coprire le tracce informatiche inevitabilmente lasciate da questa attività intrusiva.

Quindi spesso questo tipo di attacchi sono legati ad operazioni di cancellazione e

modifica dei database, inserimento indebito di dati falsi, furti.

Gli attacchi alla rete hanno il compito di “infettare” la rete Internet attraverso varie

operazioni: blocco del traffico dei dati, distruzione di un dato sito Web, intercettazione

delle comunicazioni non autorizzate, inserimento di comunicazioni indebite per

disturbare il traffico, propaganda di messaggi politici.

SCHEMA D'ATTACCO

-Raccolta delle informazioni: questa fase consiste nel mettere insieme il massimo di informazioni

possibili riguardanti le infrastrutture di comunicazione della rete oggetto dell'attacco.

-Scansione delle porte: tecnica con lo scopo di prelevare informazioni da un computer connesso ad

una rete, stabilendo quali porte siano aperte.

-Localizzazione delle falle: una volta completata la scansione, l’attaccante deve determinare se ci sono delle falle nel sistema di sicurezza così da poter bloccare i servizi attivi sulla rete.

-Intrusione: dopo aver schematizzato una mappa di attacco, l’Hacker può procedere all’intrusione vera e propria.

Per introdursi nella rete gli attaccanti fanno ricorso a diversi metodi tra cui l’Ingegneria Sociale (cioè si spacciano per uno dell'azienda stesso o per qualcuno che dovrebbe aiutare l'azienda a risolvere un qualsiasi problema, informatico e non).

-Estensione dei privilegi: l’Hacker cerca di ottenere l’accesso root per ottenere nuovi privilegi.

Tramite Sniffer o un Keylogger, un pirata cerca di recuperare le credenziali d'accesso (login/password) che gli permettono di accedere agli account con dei privilegi estesi.

-Compromissione: questa tecnica d'usurpazione d'identità, chiamata Spoofing, permette al pirata

di penetrare delle reti privilegiate alle quali il terminale compromesso ha accesso.

-Porta aperta: una volta compromesso un terminale, l’attaccante installa una Backdoor per controllare il computer da remoto.

-Pulizia delle tracce: quando l'intruso ha raggiunto un livello di conoscenza sufficiente della

rete, non gli resta che cancellare le tracce del suo passaggio eliminando i file che ha creato e

pulendo i file di log dei terminali nei quali si è introdotto.

PROTEZIONE

La protezione dagli attacchi informatici viene ottenuta intanto ponendo i server in luoghi il più possibile sicuri, dotati di sorveglianza e di controllo degli accessi.

Le violazioni possono essere molteplici: vi possono essere tentativi non autorizzati di accesso a

zone riservate, furto di identità digitale o di file riservati, utilizzo di risorse che l'utente non

dovrebbe poter vedere/utilizzare.

La sicurezza informatica si occupa anche di prevenire eventuali attacchi DoS.

Un sistema di autenticazione è utile soprattutto nelle aziende per verificare l'identità di un utente.

Altre tecniche di sicurezza sono l'impronta digitale o la verifica vocale.

Lo spionaggio serve per carpire segreti, solitamente da rivali o nemici, per ottenere

vantaggi militari, politici od economici,attraverso opportune operazioni segrete.

Viene attuato non solo da Hacker in carne ed ossa ma anche da Malware (che generalmente colpiscono grosse aziende/industrie, ecco perchè in questi casi si parla di spionaggio industriale).

Durante la prima e la seconda guerra mondiale si possono individuare molti movimenti e organizzazioni di spionaggio che furono fondamentali per il conflitto che si stava fronteggiando.

Un esempio molto importante fu quello relativo al codice Zimmermann, nell’ottica dell’entrata in guerra degli USA.

E' invece nel periodo della guerra fredda che troviamo una grande opera di spionaggio soprattutto da parte dei sovietici che riuscirono ad entrare in possesso della documentazione dei laboratori americani nucleari.

Negli anni 90 si diffonde lo “spionaggio informatico” in senso stretto, ovviamente in concomitanza con la nascita e la diffusione di Internet.

Storicamente l’attenzione dei cyber-criminali si è spostata dal furto di informazioni personali

alla sottrazione di capitale intellettuale di aziende e organizzazioni internazionali.

Il cyber-spionaggio da parte di attori statali è estremamente difficile da distinguere dal cyberspionaggio da parte di individui o gruppi.

Le tecniche di attacco possono essere molto simili.

L’Operazione Aurora mirata su Google ed almeno altre 30 società, ha rappresentato un attacco

sofisticato progettato per rubare capitale intellettuale.

Secondo Google l’attacco avrebbe avuto origine in Cina, sfruttando le falle nella sicurezza degli allegati di posta elettronica, al fine di introdursi nelle reti interne di grandi corporate finanziarie e di difesa.

Altri attacchi di maggiore importanza sono stati attribuiti ad Anonymous.

Anonymous è un fenomeno di Internet che rappresenta l’insieme delle attività, intraprese da una singola persona o gruppi di persone,volte a raggiungere uno scopo comune.

Dal 2006 ad oggi sono molte le operazioni di spionaggio in rete, con conseguenti arresti, attribuite ad Anonymous.

La nascita di questo movimento rappresenta ormai una completa rivoluzione ed evoluzione del sistema politico-economico.

CYBER WARFARE

Con la Cyber Warfare si realizza un nuovo assetto delle concezioni organizzative militari.

Le regole base di questa guerra sono :

1) minimizzare la spesa di capitali e di energie produttive e operative

2) sfruttare appieno tecnologie che agevolino le attività investigative e l’acquisizione di dati,

l'elaborazione di questi ultimi e la successiva distribuzione dei risultati ai comandanti delle

unità operative

3) ottimizzare al massimo le comunicazioni, i sistemi di posizionamento e l'identificazione

amico-nemico (IFF - "Identification Friend or Foe")

In questo conflitto si è soliti arruolare Hacker mercenari capaci di aggredire un sistema informatico protetto, orientandosi in complessi sistemi informatici e telematici.

Gli attacchi legati a questa metodologia di guerra sono di 3 tipi:

1) Attacchi ai sistemi

2) Attacchi ai dati

3) Attacchi alle reti

Gli attacchi al sistema danneggiano il sistema operativo di un computer.

Sono relativi alla paralisi totale degli elaboratori, a modifiche al software di

base, danneggiamento di programmi applicativi, interruzione di assistenza e manutenzione.

Gli attacchi ai dati hanno l’obiettivo di determinare quali computer ed apparati di rete siano attivi, raccogliendo informazioni.

In seguito, attraverso altri programmi che sfruttano queste vulnerabilità, si entra di forza nei sistemi bersaglio e li si manipola per prenderne il controllo completo.

Come in ogni attività illegale, si cerca poi di coprire le tracce informatiche inevitabilmente lasciate da questa attività intrusiva.

Quindi spesso questo tipo di attacchi sono legati ad operazioni di cancellazione e

modifica dei database, inserimento indebito di dati falsi, furti.

Gli attacchi alla rete hanno il compito di “infettare” la rete Internet attraverso varie

operazioni: blocco del traffico dei dati, distruzione di un dato sito Web, intercettazione

delle comunicazioni non autorizzate, inserimento di comunicazioni indebite per

disturbare il traffico, propaganda di messaggi politici.

SCHEMA D'ATTACCO

-Raccolta delle informazioni: questa fase consiste nel mettere insieme il massimo di informazioni

possibili riguardanti le infrastrutture di comunicazione della rete oggetto dell'attacco.

-Scansione delle porte: tecnica con lo scopo di prelevare informazioni da un computer connesso ad

una rete, stabilendo quali porte siano aperte.

-Localizzazione delle falle: una volta completata la scansione, l’attaccante deve determinare se ci sono delle falle nel sistema di sicurezza così da poter bloccare i servizi attivi sulla rete.

-Intrusione: dopo aver schematizzato una mappa di attacco, l’Hacker può procedere all’intrusione vera e propria.

Per introdursi nella rete gli attaccanti fanno ricorso a diversi metodi tra cui l’Ingegneria Sociale (cioè si spacciano per uno dell'azienda stesso o per qualcuno che dovrebbe aiutare l'azienda a risolvere un qualsiasi problema, informatico e non).

-Estensione dei privilegi: l’Hacker cerca di ottenere l’accesso root per ottenere nuovi privilegi.

Tramite Sniffer o un Keylogger, un pirata cerca di recuperare le credenziali d'accesso (login/password) che gli permettono di accedere agli account con dei privilegi estesi.

-Compromissione: questa tecnica d'usurpazione d'identità, chiamata Spoofing, permette al pirata

di penetrare delle reti privilegiate alle quali il terminale compromesso ha accesso.

-Porta aperta: una volta compromesso un terminale, l’attaccante installa una Backdoor per controllare il computer da remoto.

-Pulizia delle tracce: quando l'intruso ha raggiunto un livello di conoscenza sufficiente della

rete, non gli resta che cancellare le tracce del suo passaggio eliminando i file che ha creato e

pulendo i file di log dei terminali nei quali si è introdotto.

PROTEZIONE

La protezione dagli attacchi informatici viene ottenuta intanto ponendo i server in luoghi il più possibile sicuri, dotati di sorveglianza e di controllo degli accessi.

Le violazioni possono essere molteplici: vi possono essere tentativi non autorizzati di accesso a

zone riservate, furto di identità digitale o di file riservati, utilizzo di risorse che l'utente non

dovrebbe poter vedere/utilizzare.

La sicurezza informatica si occupa anche di prevenire eventuali attacchi DoS.

Un sistema di autenticazione è utile soprattutto nelle aziende per verificare l'identità di un utente.

Altre tecniche di sicurezza sono l'impronta digitale o la verifica vocale.

mercoledì 21 marzo 2018

Come Rendere Sicuro Windows: Password Per BIOS e PC

La password utilizzata per proteggere Windows è un buon metodo per tenere il computer lontano dagli sguardi indiscreti, tuttavia è facilmente bypassabile da utenti esperti.

Basta ad esempio un CD con Linux sopra per avviare il Computer senza caricare Windows: ciò ovviamente permetterà al malintenzionato di accedere a tutti i vostri files.

Anche se il metodo più semplice (e più sicuro) di conservare i propri dati è quello di cifrare il disco, ci sono comunque casi in cui si vorrebbe impedire l’accesso fisico al computer (o al tablet) ad occhi indiscreti.

In tal caso è consigliabile agire sul BIOS, impostando una password (o una serie di password) che impediscono l’avvio del sistema a priori.

Una contromisura più o meno efficacie potrebbe essere intanto la disabilitazione da BIOS dell'avvio da supporti esterni.

Ciò obbliga l'utente ad avviare il PC dal disco rigido, rendendo molto più difficoltoso il tutto.

Per rendere ulteriormente sicuro il BIOS va inserita come detto anche una password.

Per accedere al BIOS, appena avviato il computer, solitamente si schiaccia sul tasto CANC.

I tasti più comuni da premere per accedere al BIOS sono:

CANC

F1

F10

F12

ESC

Una volta entrati nel BIOS, utilizzando la tastiera, recatevi nella scheda Security (Sicurezza) e, in essa, localizzate le voci relative alla password che possono comunque variare da dispositivo e dispositivo.

In genere potrete impostare tipi di password differenti, che sono:

-BIOS Password (o Supervisor Password o Administrator Password): una password che blocca l’accesso al BIOS ma che permette di accedere normalmente al PC

-User Password (o semplicemente “Password”): una password che blocca l’accesso al PC solitamente, per impostare la user password, c’è obbligatoriamente bisogno di impostare la BIOS password

-DISK Password: leggermente più rara, permette di bloccare l’accesso al disco e, di conseguenza, al sistema operativo

In tutti i casi, una volta localizzata l’apposita voce, è sufficiente selezionare il tipo di password desiderata ed inserire due volte la password personale per confermarne l’utilizzo.

Infine uscite dal BIOS premendo ripetutamente il tasto ESC e confermando la volontà di salvare le modifiche apportate prima di uscire.

Ricordiamo che il BIOS (acronimo di Basic Input-Output System) è un insieme di routine software, generalmente scritte su memoria ROM, FLASH o altra memoria non volatile, che fornisce una serie di funzioni di base per l'accesso all'hardware del computer e alle periferiche integrate sulla scheda madre da parte del sistema operativo e dei programmi.

Un'altra accortezza è il fatto che ormai Windows 8 e 10 gestiscano le pass degli account utente online invece che offline, rendendo molto più difficile i tentativi di hackeraggio.

Si tratta in definitiva di semplici accorgimenti che potrebbero rendere più sicuro il vostro computer, anche se va ricordato che nessun dispositivo potrà essere al 100% sicuro.

Potrete approfondire anche qui: How to secure your computer with a BIOS or UEFI password

Basta ad esempio un CD con Linux sopra per avviare il Computer senza caricare Windows: ciò ovviamente permetterà al malintenzionato di accedere a tutti i vostri files.

Anche se il metodo più semplice (e più sicuro) di conservare i propri dati è quello di cifrare il disco, ci sono comunque casi in cui si vorrebbe impedire l’accesso fisico al computer (o al tablet) ad occhi indiscreti.

In tal caso è consigliabile agire sul BIOS, impostando una password (o una serie di password) che impediscono l’avvio del sistema a priori.

Una contromisura più o meno efficacie potrebbe essere intanto la disabilitazione da BIOS dell'avvio da supporti esterni.

Ciò obbliga l'utente ad avviare il PC dal disco rigido, rendendo molto più difficoltoso il tutto.

Per rendere ulteriormente sicuro il BIOS va inserita come detto anche una password.

Per accedere al BIOS, appena avviato il computer, solitamente si schiaccia sul tasto CANC.

I tasti più comuni da premere per accedere al BIOS sono:

CANC

F1

F10

F12

ESC

Una volta entrati nel BIOS, utilizzando la tastiera, recatevi nella scheda Security (Sicurezza) e, in essa, localizzate le voci relative alla password che possono comunque variare da dispositivo e dispositivo.

In genere potrete impostare tipi di password differenti, che sono:

-BIOS Password (o Supervisor Password o Administrator Password): una password che blocca l’accesso al BIOS ma che permette di accedere normalmente al PC

-User Password (o semplicemente “Password”): una password che blocca l’accesso al PC solitamente, per impostare la user password, c’è obbligatoriamente bisogno di impostare la BIOS password

-DISK Password: leggermente più rara, permette di bloccare l’accesso al disco e, di conseguenza, al sistema operativo

In tutti i casi, una volta localizzata l’apposita voce, è sufficiente selezionare il tipo di password desiderata ed inserire due volte la password personale per confermarne l’utilizzo.

Infine uscite dal BIOS premendo ripetutamente il tasto ESC e confermando la volontà di salvare le modifiche apportate prima di uscire.

Ricordiamo che il BIOS (acronimo di Basic Input-Output System) è un insieme di routine software, generalmente scritte su memoria ROM, FLASH o altra memoria non volatile, che fornisce una serie di funzioni di base per l'accesso all'hardware del computer e alle periferiche integrate sulla scheda madre da parte del sistema operativo e dei programmi.

Un'altra accortezza è il fatto che ormai Windows 8 e 10 gestiscano le pass degli account utente online invece che offline, rendendo molto più difficile i tentativi di hackeraggio.

Si tratta in definitiva di semplici accorgimenti che potrebbero rendere più sicuro il vostro computer, anche se va ricordato che nessun dispositivo potrà essere al 100% sicuro.

Potrete approfondire anche qui: How to secure your computer with a BIOS or UEFI password

domenica 18 marzo 2018

I Linguaggi Di Programmazione Più Criptici e Complessi? Quelli Esoterici

Quali sono i linguaggi di programmazione più complessi? Java? C? C++? Visual Basic? Perl?

Qualcun'altro ovviamente citerà quelli Old School tipo Fortran, Pascal e Cobol.

In realtà il linguaggio di programmazione più complesso è ovviamente quello "macchina".

Esso è l'unico che non fa nessuna concessione all'essere umano che scrive il codice.

E infatti, i pochi che devono produrre codice di quel tipo lo codificano nel linguaggio assembly, che è biunivocamente corrispondente al linguaggio macchina, ma che è ben più maneggevole (potendo assegnare alle istruzioni determinati identificativi).

Discorso a parte invece, meritano i "linguaggi di programmazione esoterici" ideati per testare i limiti dei linguaggi di programmazione, per capire come funzionano i calcolatori e le macchine virtuali ed anche per essere criptici (per scelta) o divertenti.

Si tratta di linguaggi particolarmente complessi e volutamente il meno chiari possibile.

Noi vedremo i principali, in realtà ce ne sono molti altri: LolCat, Befunge, Chief, Shakespeare e se vogliamo HQ9+ e HQ9++.

MALBOLGE

Questo linguaggio di programmazione venne ideato nel 1998, ironia della sorte, per essere il più complesso possibile.

L'ideatore riuscì a creare un programma funzionante (in realtà un semplice "hello world") 2 anni dopo il suo rilascio.

Hello World:

('&%:9]!~}|z2Vxwv-,POqponl$Hjig%eB@@>}=<M:9wv6WsU2T|nm-,jcL(I&%$#"

`CB]V?Tx<uVtT`Rpo3NlF.Jh++FdbCBA@?]!~|4XzyTT43Qsqq(Lnmkj"Fhg${z@>

Tra tante stranezze, la cosa più usuale è che oltre ad essere "case sensitive" ignora anche gli spazi bianchi.

Venne ideato per eseguire programmi su macchine virtuali.

FALSE

Inventato nel 1993 deve il suo nome al carattere booleano.

Basato sugli stack è dotato di comandi a singolo carattere, come si può facilmente capire la sintassi è stata creata per rendere il codice difficile da interpretare, anzi direi illeggibile.

Scrive i numeri primi sino a 100:

99 9[1-$][\\$@$@$@$@$@\\/*=[1-$$[%\\1-$@]?0=[\\\$.\' ,\\\']?]?]#

BRAINFUCK

Inventato da Urban Muller nel 1993, con l’obbiettivo di creare un linguaggio per una macchina di Turing che potesse essere implementato con il compilatore più piccolo possibile.

Brainfuck lavora su un array di byte inizializzato a 0 con un puntatore che inizialmente punta al primo byte, e due stream di byte per I/O.

Esistono soltanto 8 comandi in questo linguaggio.

Hello World:

++++++++[>++++[>++>+++>+++>+<<<<-]>+>+>->>+[<]<-]>>.>---.+++++++..+++.>>.<-.<.+++.------.--------.>>+.>++.

COW

Tutte le istruzioni di questo linguaggio di programmazione sono delle varianti di “moo” (del resto "cow" vuol dire mucca).

Basato anch’esso sulla macchina di Turing, possiede un set di 11 istruzioni, ovviamente case-sensitive, e mette a disposizione un registro temporaneo che può contenere un intero.

Come condizione iniziale vi è un puntatore che punta alla prima cella ed in ogni cella vi è 0.

Qualsiasi altro simbolo che non è un’istruzione viene ignorato. Quindi possono essere utilizzati o meno spazi, a capo o tabulazioni, il che rende il codice facilmente commentabile a patto che il commento non contenga un’istruzione.

Le istruzioni sono:

moo: comando connesso al comando MOO. Quando viene incontrata questa istruzione durante la normale esecuzione, l’interprete ricerca il comando MOO senza eseguire le istruzioni che incontra, ed esegue l’istruzione successiva al MOO trovato

moO: incrementa il puntatore

mOo: decrementa il puntatore

mOO: Esegue l’istruzione con codice dell’istruzione uguale al contenuto della cella corrente. Se la cella contiene il valore 3 è non valido, perché si incorrerebbe in un ciclo infinito

Moo: Se il valore della cella corrente è 0, allora legge un singolo carattere ASCII dalla tastiera (più precisamente standard input) e lo salva nella cella corrente. Se invece la cella non contiene 0, allora stampa a video (standard output) il carattere ASCII corrispondente

MoO: incrementa il valore della cella di 1

MOo: decrementa il valore della cella di 1

MOO: Se il contenuto della cella è 0, allora torna alla chiamata effettuata con il comando moo. Se invece il valore della cella non è 0, allora continua con l’istruzione successiva

OOO: imposta il valore della cella a 0

MMM: Se non c’è nessun valore nel registro, allora copia al suo interno il valore corrente della cella. Se invece c’è un valore, incolla tale valore nella cella corrente e svuota il registro

OOM: Stampa a video (più precisamente nello standard output) il valore della cella come numero intero

oom: Legge un numero intero da tastiera (più precisamente dallo standard input) e lo salva nella cella corrente

Linguaggi di programmazione esoterici: i più difficili da imparare

Sequenza di Fibonacci:

MoO moO MoO mOo MOO OOM MMM moO moO MMM mOo mOo moO MMM mOo MMM moO moO MOO MOo mOo MoO moO moo mOo mOo moo

INTERCAL

The Compiler Language With No Pronounceable Acronym, inventato nel 1972.

INTERCAL ha caratteristiche che lo rendono davvero fastidioso da usare: usa statement come “READ OUT”, “IGNORE”, “FORGET” e modificatori come “PLEASE”.

PLEASE è integrato in due modi: se il programmatore non lo utilizza frequentemente, il programma è considerato non sufficientemente educato ed un alert viene mostrato, in alternativa viene mostrato un alert anche quando questo viene usato troppo frequentemente perché il programmatore risulta troppo educato.

Hello World:

DO ,1 <- #13 PLEASE DO ,1 SUB #1 <- #238 DO ,1 SUB #2 <- #108 DO ,1 SUB #3 <- #112 DO ,1 SUB #4 <- #0 DO ,1 SUB #5 <- #64 DO ,1 SUB #6 <- #194 DO ,1 SUB #7 <- #48 PLEASE DO ,1 SUB #8 <- #22 DO ,1 SUB #9 <- #248 DO ,1 SUB #10 <- #168 DO ,1 SUB #11 <- #24 DO ,1 SUB #12 <- #16 DO ,1 SUB #13 <- #162 PLEASE READ OUT ,1 PLEASE GIVE UP

WHITESPACE

Rilasciato l’1 Aprile 2003 in questo linguaggio hanno senso solo tabulazioni, spazi ed a capo.

Cioè ogni istruzione ha determinati spazi da lasciare, tab o andate a capo.

L’interprete ignora totalmente gli altri caratteri.

Una conseguenza interessante è che un programma Whitespace può essere facilmente contenuto in un qualsiasi altro programma scritto in un altro linguaggio.

Hello World (i caratteri spazio sono stati colorati, altrimenti sarebbero risultati invisibili):

Qualcun'altro ovviamente citerà quelli Old School tipo Fortran, Pascal e Cobol.

In realtà il linguaggio di programmazione più complesso è ovviamente quello "macchina".

Esso è l'unico che non fa nessuna concessione all'essere umano che scrive il codice.

E infatti, i pochi che devono produrre codice di quel tipo lo codificano nel linguaggio assembly, che è biunivocamente corrispondente al linguaggio macchina, ma che è ben più maneggevole (potendo assegnare alle istruzioni determinati identificativi).