Esso rappresenta l’invito al sistema di eseguire un comando.

Con il prompt si possono visualizzare l’unità e la directory correnti (per esempio C:\>).

L’utente può modificare il prompt inserendovi qualsiasi carattere che il Dos è in grado di visualizzare.

Con il prompt si possono visualizzare l’unità e la directory correnti (per esempio C:\>).

L’utente può modificare il prompt inserendovi qualsiasi carattere che il Dos è in grado di visualizzare.

Un comando si compone in genere di tre parti: nome(ovvero l'operazione che si vuole far fare al Dos), parametri(oggetto/i sulla quale è rivolta l'operazione) ed opzioni(composte dal carattere sbarra / seguito da una lettera o un numero).

nomefile - scrivendo il nome di un file, verrà aperto il file col nome specificato

assign - reindirizza tutte le richieste a un drive, verso un altro drive

attrib - visualizza o modifica gli attributi dei file

backup - crea una copia di sicurezza di uno o più file su una serie di floppy-disk

break - abilita o disabilita l'interruzione o l'esecuzione fornita da CTRL C e CTRL BREAK

cd (letteralmente change directory, entra in una directory) Sintassi: "cd\" per entrare in C, e "cd

chdir - cambia la directory corrente o ne visualizza il nome

chkdsk - analizza il contenuto del disco e visualizza una relazione sul suo stato

cls - cancella il contenuto della schermata (questo comando non è distruttivo)

color - permette di impostare il colore dello sfondo e del testo

command - avvia un nuovo interprete dei comandi MS-DOS

comp - confronta il contenuto di due o più file e ne mostra le differenze

copy - copia uno o più file in un'altra posizione

ctty - cambia la console di input/output da cui vengono impostati i comandi

date - visualizza e permette di aggiornare la data

defrag - riorganizza i file in un disco rigido per ottimizzarne l'uso

del - cancella uno o più file

deltree - elimina una directory e tutti i file e le sottodirectory in essa contenute.

dir - visualizza il contenuto di una directory

diskcopy - copia il contenuto di un disco floppy in un altro disco floppy

diskcomp - confronta il contenuto di due dischetti dello stesso tipo

doskey - Modifica le righe di comando, richiama i comandi di Windows e crea macro.

echo - abilita o disabilita l'eco da file batch

edit - avvia MS-DOS Editor per creare o modificare i file ASCII

edlin - avvia un editor di righe di testo. Per magg. informazioni (Prompt comandi e edlin/?)

emm386 - abilita o disabilita la memoria espansa di EMM386

erase - cancella uno o più file specificati

exe2bin - converte in formato binario un file eseguibile

exit - provoca l'uscita da un interprete di comandi secondario per ritornare a un interprete di comandi o ad un programma precedenti

expand - decomprime uno o più file compressi

fastopen - accelera l'apertura di un programma

fc - confronta il contenuto di due file

fdisk - configura un disco rigido creando le partizioni, per l'utilizzo di MS-DOS

find - ricerca una sequenza di caratteri all'interno di uno o più file

for - permette di eseguire in modo iterativo comandi di MS-DOS

format - formatta un disco per l'utilizzo di MS-DOS

goto - trasferisce l'esecuzione ad una determinata posizione di un file batch

graftabl - carica in memoria i caratteri ASCII non BIOS per i modi grafici

help - visualizza la guida di MS-DOS. ATTENZIONE: la guida è troppo lunga per essere visualizzata in una sola schermata, quindi per visualizzarla schermata per schermata digitare helpmore (il simbolo "" è il tasto alla sinistra tasto uno (1) altrimenti alt+124 = "" e scrivere more

hexdump - lista in formato esadecimale il contenuto di un file, byte per byte

hostname - nome dell'host dal quale si lancia il comando

if - condiziona l'esecuzione di un comando in un file batch

if not - esegue un comando se la condizione stabilita non è rispettata

ipconfig - visualizza ip attuale del computer

join - unisce un drive di disk ad una directory vuota su di un altro drive

keyb - configura la tastiera per la lingua specificata

label - crea, modifica o elimina l'etichetta di volume di un disco

md - crea una directory (si può utilizzare anche il comando mkdir, abbreviazione di "make directory")

mem - visualizza la quantità della memoria usata e quella libera del sistema

mode - stabilisce le modalità di visualizzazione e trasmissione per la stampante

more - permette la visualizzazione di informazioni, (files, pagine, o altri tipi di dati) che per la loro grandezza (insieme di righe) devono essere visualizzate con più schermate alla volta. ATTENZIONE: è necessario che "more" sia preceduto dal simbolo "" ALT+124. Ex. helpmore. Prestare ulteriore ATTENZIONE: in alcuni computer o Sistemi operativi anteriori al MS-DOS 6.0 non riconoscono il simbolo "" è, perciò, necessario digitare il simbolo "/" seguito da una p. Ex. help/p

net user - con questo comando si può creare un account, cancellarlo, cambiargli la password. Alcuni comandi sono molti comuni, come:

net user nome_utente password /add con questo comando si aggiunge un account

net user nome_utente password con questo comando si cambia la password dell'utente specificato

net user nome utente * come prima citato, si cambia password

net user /delete nome utente con questo comando si cancella l'utente specificato

net share - permette ad un computer di condividere dei file in rete

net start - apre un servizio

net stop - chiude un servizio

path - visualizza o imposta un percorso di ricerca per file eseguibili

pause - provoca una pausa nell'esecuzione di un file batch per consentire un input da operatore

ping + www.sito.it - ti dice se sono connessi computer remoti ad un sito

print - stampa un file di testo

prompt - cambia il prompt dei comandi di MS-DOS

rasdial - seguito da /disconnect disconnette l'ADSL

rd - cancella una directory

recover - recupera un file o un intero disco con settori danneggiati

reg add - aggiunge chiave di registro

reg delete - elimina chiave di registro

rem - visualizza commenti durante l'esecuzione di un file batch

ren - rinomina uno o più file

replace - sostituisce i file

restore - ripristina dai dischi di back-up un certo numero di file

rmdir - rimuove una sottodirectory vuota

select - copia il dischetto MS-DOS per creare una copia di lavoro per la nazionalità selezionata della tastiera

set - assegna un valore di sostituzione ad un parametro con chiave presente in un programma applicativo o in un file batch

share - installa la condivisione ed il bloccaggo dei file MS-NET

shift - aumenta il numero di parametri sostituibili in un file batch

systeminfo - visualizza molte informazioni utili riguardanti le connessioni e altro

shutdown - arresta o riavvia il sistema *** Disponibile Solo da sistemi Windows Nt4 in poi

sort - ordina i dati alfabeticamente, in un senso o nell'altro

/stext - manda le informazioni di alcuni tipi di file eseguibili a file di testo

subst - associa un percorso ad una lettera di unità

sys - copia i file di sistema di MS-DOS e l'interprete dei comandi sul disco specificato

taskkill - chiude un processo in esecuzione (su Windows 7 e Windows Vista tskill)

tasklist - visualizza i processi in esecuzione

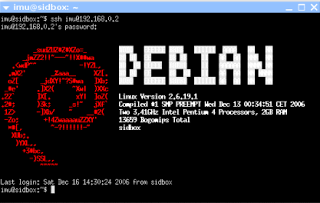

telnet - passa all'interprete telnet dei comandi (su Windows Vista e 7 deve essere abilitato)

time - visualizza e consente di modificare l'ora

tracert - consente di tracciare il percorso sulla rete compiuto verso un sito/IP

tree - visualizza tutte le directory ed i percorsi del drive specificato

type - visualizza il contenuto di un file di testo

undelete - ripristina i file cancellati precedentemente con il comando del

unformat - ripristina i dati di un disco cancellati con il comando format

ver - visualizza la versione di MS-DOS in uso

verify - abilita la verifica dei dati in scrittura

vol - visualizza l'etichetta e il numero di serie di volume del disco

xcopy - copia i file e la struttura delle directory (ad esclusione dei file nascosti e di sistema)

@ - se messo all'inizio di una linea nasconde i dettagli durante la loro esecuzione