Di SETI ne avevo già parlato in questi due articoli: SETI e SETI@Home.

Il progetto ad oggi non ha raggiunto lo scopo di trovare intelligenze extra terrestri(o almeno non ha trovato "certezze" o comunque evidenza significative), ha però provato alla comunità scientifica che i progetti di calcolo distribuito possono essere accolti come valido strumento di analisi, che spesso batte i più grandi supercomputer. Tuttavia, non è stato ancora dimostrato che l'ordine di grandezza in eccesso dei computer utilizzati, molti fuori casa, abbia giovato scientificamente al progetto.

http://setiathome.ssl.berkeley.edu/

LE ANALISI

Secondo le analisi effettuate dal programma Seti (Search for Extra-Terrestrial Intelligence), è improbabile la presenza di vita intelligente nella Via Lattea.

Meno di un milione sono i sistemi solari adatti ad ospitare una civiltà abbastanza avanzata da inviare segnali radio nel cosmo.

Un gruppo di ricerca di cui fa parte anche il famoso cacciatore di alieni Jill Tarter ha esaminato decine di sistemi con stelle e pianeti cercando eventuali segnali radio provenienti da civiltà aliene.

Ma non hanno mai trovato nulla.

"Non abbiamo trovato segnali di origine extraterrestre", dicono i ricercatori nello studio.

Il team ha selezionato 86 stelle utilizzando i dati del telescopio della Nasa Kepler, da tempo a caccia di pianeti abitabili, e ha anche osservato 19 stelle che casualmente erano finite nel campo di ricerca.

Kepler ha trovato 2.740 pianeti abitabili, ma gli astronomi hanno limitato la loro ricerca alle stelle che ospitano cinque o sei candidati, alcuni dei quali risiedono all'interno della zona abitabile, ossia alla distanze dalla stella dov'è possibile trovare acqua allo stato liquido.

Le stelle selezionate sono distanti da 1.000 a 1.500 anni luce dalla Terra.

SEGNALI RADIO E LA COSTELLAZIONE DEL CIGNO

I segnali radio potrebbero fornire una possibile indicazione di vita intelligente dato che gli esseri umani generano tali segnali qui sulla Terra.

Utilizzando il Robert C. Byrd Green Bank Telescope in West Virginia, il team ha sondato ogni sistema stellare per cinque minuti tra febbraio e aprile del 2011.

La ricerca di intelligenza extraterrestre era stata interrotta lo scorso anno per mancanza di fondi.

Ma, all'inizio di dicembre del 2011, un esercito di 42 radio telescopi, noti come Allen Telescope Array, pare abbia rilevato dei segnali provenienti di stella in stella nella costellazione del Cigno.

L'interesse scientifico si riaccese subito.

Quantomeno per le intercettazioni radio che si sono avute a Lassen Peak, ossia il luogo dove i radio-telescopi sono situati.

Forme di vita avanzata potrebbero essere molto rare nel cosmo, sostiene Geoffrey W. Marcy, professore di Ricerca di forme di vita extraterrestre presso l'Università della California.

"Ma sicuramente sono là fuori, da qualche parte, perché il numero di pianeti simili alla Terra all'interno della Via Lattea è decisamente molto alta", aggiunge Marcy.

Secondo lo scienziato, inoltre, basterebbe un segnale, un suono o un'incomprensibile sequela di numeri senza apparente significato, catturato da almeno una delle antenne dell'Hat Creek Radio Observatory dell'Università di Berkeley, a porre fine alla nostra solitudine nell'universo.

Cambierebbe il consueto svolgersi della storia.

Dopo anni di predominio nello spazio di sonde e di miliardi di dollari della NASA spesi nella causa della ricerca di forme di vita aliena, la conclusione è sempre e solo quella: l'unica forma di vita finora conosciuta è il DNA.

Gli scienziati hanno esaminato i pianeti in una gamma di frequenza compresa tra 1,1 e 1,9 Ghz.

Queste ultime sono le frequenze in cui idrogeno e idrossile (entrambi i componenti dell'acqua) emettono segnali rilevabili dai radiotelescopi.

Sulla base dei loro risultati, i ricercatori hanno calcolato che meno di una stella su un milione di stelle nella Via Lattea potrebbe avere attorno pianeti abitati da una civiltà abbastanza avanzata da saper inviare segnali rilevabili.

Tuttavia secondo gli scienziati del programma SETI ci potrebbero essere ancora milioni di civiltà in attesa di essere trovate dato sono miliardi i pianeti simili alla Terra nella nostra galassia.

L'augurio dei ricercatori è che in futuro, radiotelescopi più sensibili, come lo Square Kilometer Array, potrebbero essere in grado di trovare segnali anche più deboli rispetto a quelli che l'uomo è in grado di rilevare ora.

mercoledì 30 ottobre 2013

Come Funziona SETI@Home

SETI@home è un software o meglio un progetto di calcolo volontario che utilizza i computer connessi ad internet per i suoi "scopi".

Esso è ospitato dalla Space Sciences Laboratory all'Università della California, Berkeley, negli Stati Uniti. SETI è l'acronimo di Search for Extra-Terrestrial Intelligence e il suo scopo è analizzare segnali radio in cerca di segni di intelligenze extraterrestri.

Il software SETI@home è stato rilasciato al pubblico il 17 maggio 1999.

In passato è stato il progetto di calcolo distribuito con il maggior numero di partecipanti ed è stato riconosciuto dal Guinness dei primati come il più grande calcolo nella storia.

OBIETTIVI DI SETI

I due obiettivi di SETI@home sono:

1) Svolgere un'utile ricerca scientifica per rilevare vita intelligente al di fuori di Terra.

2) Dimostrare la fattibilità e la praticabilità del concetto di calcolo volontario.

Il secondo di questi obiettivi è considerato raggiunto.

Il primo di questi obiettivi invece, attualmente, non è stato raggiunto: nessun evidente segnale di vita intelligente extra terrestre è stato rilevato tramite SETI@home.

Tuttavia l'analisi osservazionale è tuttora in corso.

COME FUNZIONA

SETI@home ricerca possibili prove di trasmissioni radio da intelligenze extraterrestri utilizzando i dati di osservazione del radiotelescopio di Arecibo.

I dati vengono raccolti, poi digitalizzati, immagazzinati ed inviati ai server di SETI@home.

Successivamente vengono divisi in piccoli pezzi in frequenza e tempo, ed analizzati grazie al software per cercare i segnali (cioè le variazioni di segnale che non possono essere attribuite al rumore e che contengono informazioni).

Il punto cruciale di SETI@home è di far analizzare ogni blocco di dati, tra i milioni di blocchi risultanti, dai computer dei volontari e poi avere indietro il risultato dell'analisi.

In questo modo, quello che sembra un problema molto oneroso in termini di analisi dei dati è ridotto al minimo grazie ad una grande comunità di volontari.

Infatti chiunque con un computer connesso ad internet può partecipare a SETI@home eseguendo un software gratuito che scarica ed analizza dati proveniente dal radio telescopio. I dati di osservazioni sono memorizzati su nastri da 36 Gigabyte nell'osservatorio di Arecibo a Puerto Rico, ciascuno dei quali contiene 15.5 ore di osservazioni le quali poi sono spedite a Berkeley. Arecibo non possiede una connessione a banda larga, quindi i dati devono essere prima spediti per posta a Berkeley. Una volta lì, sono divisi in entrambi i domini del tempo e della frequenza in unità di lavoro da 107 secondi di dati, o approssimativamente 0.35 MB, che si sovrappongono nel tempo. Queste unità di lavoro vengono poi inviate dai server di SETI@home tramite internet ai personal computer sparsi nel mondo per essere analizzate.

Il software di calcolo distribuito di SETI@home può essere eseguito sia come screensaver sia continuamente mentre l'utente è a lavoro, utilizzando la potenza di elaborazione che altrimenti sarebbe inutilizzata.

LE PRIME VERSIONI

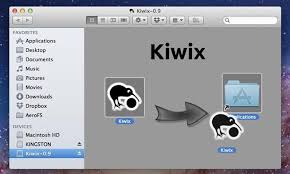

La prima piattaforma software, ora denominata “SETI@home Classic” è stata utilizzata dal 17 maggio 1999 al 15 dicembre 2005.

Questo programma consentiva di eseguire solo SETI@home.

In seguito fu sostituito da Berkeley Open Infrastructure for Network Computing (BOINC), il quale permette agli utenti di contribuire anche ad altri progetti di calcolo distribuito contemporaneamente all'esecuzione di SETI@home. L'interruzione dell'uso della piattaforma SETI@home Classic ha reso inadatti alla partecipazione al progetto i computer Macintosh più vecchi che usano versioni pre-Mac OS X come sistema operativo.

Il 3 maggio 2006 sono state rilasciate nuove unità di lavoro per una nuova versione di SETI@home chiamata “SETI@home Enhanced”.

Questa nuova applicazione è stata ottimizzata per essere più veloce su alcune unità di lavoro rispetto a versioni precedenti.

Inoltre, alcune distribuzioni delle applicazioni di SETI@home sono state ottimizzate per particolari tipi di CPU.

I risultati dell'elaborazione dati sono normalmente trasmessi automaticamente quando il computer è riconnesso ad internet; può essere anche impostato che si connetta ad internet quando ne ha bisogno. Un secondo software adottato dal progetto è Astropulse, utilizzato per rilevare altre sorgenti come pulsar ad alte velocità di rotazione, esplosioni primordiali di buchi neri o fenomeni astrofisici non ancora conosciuti.

La distribuzione delle unità di lavoro che utilizzano Astropulse è iniziata a metà luglio 2008 per i computer con maggiore capacità di calcolo.

STATISTICHE

Con più di 5.2 milioni di partecipanti in tutto il mondo, SETI@home si attesta come il progetto di calcolo distribuito con attualmente più partecipanti.

Dal suo lancio il 17 maggio 1999, il progetto ha sviluppato oltre 2 milioni di anni di tempo di elaborazione.

Come detto in precedenza è riconosciuta dal Guinness World Records come il più grande calcolo nella storia. Con più di 278.832 computer attivi in 234 paesi, al 17 novembre 2009 SETI@home ha la capacità di calcolo di 769 TeraFLOPS.

Come confronto, Cray Jaguar, il quale al 26 settembre 2009 è il supercomputer più veloce al mondo, raggiunge 2331 TeraFLOPS.

Se vuoi saperne di più su SETI: Come Ricercare Segnali Alieni (Software SETI)

Per i risultati dei segnali: Segnali Radio da SETI

Per il metodo utilizzato: BOINC, Il Gridcoin e I Software Di Calcolo Distribuito (Proof Of Research)

Esso è ospitato dalla Space Sciences Laboratory all'Università della California, Berkeley, negli Stati Uniti. SETI è l'acronimo di Search for Extra-Terrestrial Intelligence e il suo scopo è analizzare segnali radio in cerca di segni di intelligenze extraterrestri.

Il software SETI@home è stato rilasciato al pubblico il 17 maggio 1999.

In passato è stato il progetto di calcolo distribuito con il maggior numero di partecipanti ed è stato riconosciuto dal Guinness dei primati come il più grande calcolo nella storia.

OBIETTIVI DI SETI

I due obiettivi di SETI@home sono:

1) Svolgere un'utile ricerca scientifica per rilevare vita intelligente al di fuori di Terra.

2) Dimostrare la fattibilità e la praticabilità del concetto di calcolo volontario.

Il secondo di questi obiettivi è considerato raggiunto.

Il primo di questi obiettivi invece, attualmente, non è stato raggiunto: nessun evidente segnale di vita intelligente extra terrestre è stato rilevato tramite SETI@home.

Tuttavia l'analisi osservazionale è tuttora in corso.

COME FUNZIONA

SETI@home ricerca possibili prove di trasmissioni radio da intelligenze extraterrestri utilizzando i dati di osservazione del radiotelescopio di Arecibo.

I dati vengono raccolti, poi digitalizzati, immagazzinati ed inviati ai server di SETI@home.

Successivamente vengono divisi in piccoli pezzi in frequenza e tempo, ed analizzati grazie al software per cercare i segnali (cioè le variazioni di segnale che non possono essere attribuite al rumore e che contengono informazioni).

Il punto cruciale di SETI@home è di far analizzare ogni blocco di dati, tra i milioni di blocchi risultanti, dai computer dei volontari e poi avere indietro il risultato dell'analisi.

In questo modo, quello che sembra un problema molto oneroso in termini di analisi dei dati è ridotto al minimo grazie ad una grande comunità di volontari.

Infatti chiunque con un computer connesso ad internet può partecipare a SETI@home eseguendo un software gratuito che scarica ed analizza dati proveniente dal radio telescopio. I dati di osservazioni sono memorizzati su nastri da 36 Gigabyte nell'osservatorio di Arecibo a Puerto Rico, ciascuno dei quali contiene 15.5 ore di osservazioni le quali poi sono spedite a Berkeley. Arecibo non possiede una connessione a banda larga, quindi i dati devono essere prima spediti per posta a Berkeley. Una volta lì, sono divisi in entrambi i domini del tempo e della frequenza in unità di lavoro da 107 secondi di dati, o approssimativamente 0.35 MB, che si sovrappongono nel tempo. Queste unità di lavoro vengono poi inviate dai server di SETI@home tramite internet ai personal computer sparsi nel mondo per essere analizzate.

Il software di calcolo distribuito di SETI@home può essere eseguito sia come screensaver sia continuamente mentre l'utente è a lavoro, utilizzando la potenza di elaborazione che altrimenti sarebbe inutilizzata.

LE PRIME VERSIONI

La prima piattaforma software, ora denominata “SETI@home Classic” è stata utilizzata dal 17 maggio 1999 al 15 dicembre 2005.

Questo programma consentiva di eseguire solo SETI@home.

In seguito fu sostituito da Berkeley Open Infrastructure for Network Computing (BOINC), il quale permette agli utenti di contribuire anche ad altri progetti di calcolo distribuito contemporaneamente all'esecuzione di SETI@home. L'interruzione dell'uso della piattaforma SETI@home Classic ha reso inadatti alla partecipazione al progetto i computer Macintosh più vecchi che usano versioni pre-Mac OS X come sistema operativo.

Il 3 maggio 2006 sono state rilasciate nuove unità di lavoro per una nuova versione di SETI@home chiamata “SETI@home Enhanced”.

Questa nuova applicazione è stata ottimizzata per essere più veloce su alcune unità di lavoro rispetto a versioni precedenti.

Inoltre, alcune distribuzioni delle applicazioni di SETI@home sono state ottimizzate per particolari tipi di CPU.

I risultati dell'elaborazione dati sono normalmente trasmessi automaticamente quando il computer è riconnesso ad internet; può essere anche impostato che si connetta ad internet quando ne ha bisogno. Un secondo software adottato dal progetto è Astropulse, utilizzato per rilevare altre sorgenti come pulsar ad alte velocità di rotazione, esplosioni primordiali di buchi neri o fenomeni astrofisici non ancora conosciuti.

La distribuzione delle unità di lavoro che utilizzano Astropulse è iniziata a metà luglio 2008 per i computer con maggiore capacità di calcolo.

STATISTICHE

Con più di 5.2 milioni di partecipanti in tutto il mondo, SETI@home si attesta come il progetto di calcolo distribuito con attualmente più partecipanti.

Dal suo lancio il 17 maggio 1999, il progetto ha sviluppato oltre 2 milioni di anni di tempo di elaborazione.

Come detto in precedenza è riconosciuta dal Guinness World Records come il più grande calcolo nella storia. Con più di 278.832 computer attivi in 234 paesi, al 17 novembre 2009 SETI@home ha la capacità di calcolo di 769 TeraFLOPS.

Come confronto, Cray Jaguar, il quale al 26 settembre 2009 è il supercomputer più veloce al mondo, raggiunge 2331 TeraFLOPS.

Se vuoi saperne di più su SETI: Come Ricercare Segnali Alieni (Software SETI)

Per i risultati dei segnali: Segnali Radio da SETI

Per il metodo utilizzato: BOINC, Il Gridcoin e I Software Di Calcolo Distribuito (Proof Of Research)

Come Ricercare Segnali Alieni (Software SETI)

SETI, ovvero "Search For Extra-Terrestrial Intelligence" (Ricerca di Intelligenza Extraterrestre), è un programma dedicato alla ricerca della vita intelligente extraterrestre, abbastanza evoluta da poter inviare segnali radio nel cosmo.

Il programma si occupa anche di inviare segnali della nostra presenza ad eventuali altre civiltà in grado di captarli.

Il SETI Institute è nato ufficialmente nel 1974.

La sede centrale è negli USA, a Mountain View, in California.

Qui trovate il sito ufficiale: SETI

IL PROGETTO

SETI è un progetto estremamente complesso: la nostra galassia, la Via Lattea, è grande 100.000 anni luce e ha una massa compresa fra i cento e i duecento miliardi di masse solari.

Considerando che la dimensione media delle stelle è di 0.5 masse solari, essa potrebbe contenere anche oltre trecento miliardi di stelle: per questo, scandagliare l'intero cielo alla ricerca di un segnale distante e debole è un compito quasi impossibile.

Infatti la fisica esclude la possibilità di viaggi a velocità superiori a quelle della luce (circa 300000 km/s), e questo mette una pesante ipoteca sulla possibilità, anche futura, di viaggi al di fuori del sistema solare. La durata del viaggio imporrebbe non la partenza di un individuo ma di una comunità in grado di autosostenersi e di riprodursi: sarebbe una missione senza ritorno e senza alcuna possibilità di soccorso da parte della terra.

Assumendo che le stelle distino in media l'una dall'altra circa dieci anni luce, che un viaggio interstellare possa essere condotto muovendosi ad una velocità pari al 10% di quella della luce, che ci vogliano quattro secoli affinché una colonia interstellare possa crescere fino al punto da lanciare a sua volta due nuove missioni interstellari, risulterebbe che il numero di colonie interstellari fondate da questa civiltà avanzata dovrebbe raddoppiare ogni 500 anni.

RETE DI COMUNICAZIONE INTERSTELLARE

Timothy Ferris ha ipotizzato che se le civiltà galattiche fossero transitorie, allora dovrebbe esistere una rete di comunicazioni interstellari che consiste principalmente di sistemi automatici che raccolgono le conoscenze di civiltà estinte e le ritrasmettono attraverso la galassia. Ferris l'ha definita una "internet interstellare" con i vari sistemi automatici a fungere da server.

Ferris aggiunge che se tale rete esiste, le comunicazioni tra i server devono principalmente avvenire tramite segnali radio o laser a banda stretta ed elevata direzionalità.

Intercettare tali segnali è, come visto in precedenza, molto difficile, tuttavia la rete potrebbe mantenere alcuni nodi ad ampia trasmissione (broadcast) nella speranza di raccogliere segnali di altre civiltà. L'internet interstellare potrebbe già esistere lì fuori, in attesa che noi escogitiamo il modo di collegarci ad essa. Tuttavia, l'idea che nella nostra galassia esista una sorta di "internet interstellare" non deve farci credere in modo assoluto che le comunicazioni tra server e client avvengano utilizzando mezzi già conosciuti dalla nostra civiltà. La fisica trasmissiva rilevata nei quark e nelle particelle-Z (Barioni) potrebbe essere un'alternativa valida per la trasmissione quasi-istantanea delle informazioni tra sistemi stellari differenti, superando il limite cosmico rappresentato dalla velocità-limite della luce e degli effetti relativistici ad esso correlati. Ad oggi la nostra tecnologia non è ancora in grado di capire a fondo i principi di trasmissione legati all'entanglemet. I prossimi anni e le ricerche del CERN a Ginevra e del sincrotrone KKK in Giappone porteranno forse a qualche risultato in più.

SETI ATTIVO

Il SETI attivo è il tentativo di inviare messaggi ad extraterrestri intelligenti.

Generalmente questi messaggi vengono inviati sotto forma di segnali radio, ma vengono considerati forme di SETI attivo anche messaggi fisici come la targa applicata sulle Pioneer 10 e 11 o il Voyager Golden Record. Il SETI attivo è noto anche come METI (Messaging to Extra-Terrestrial Intelligence) e si contrappone al SETI passivo, che si limita a ricercare segnali extraterrestri senza alcun tentativo di spedirli.

I messaggi inviati verso lo spazio avevano come obiettivi stelle distanti tra i 32 e i 69 anni luce dalla Terra. Fa eccezione il Messaggio di Arecibo, inviato verso l'ammasso globulare M13, distante circa 24000 anni luce.

Alcuni, tra cui il fisico e scrittore di fantascienza David Brin, hanno criticato pesantemente il SETI attivo in quanto, non potendo conoscere a priori le intenzioni e le conoscenze tecnologiche degli eventuali extraterrestri che riceveranno il messaggio, si rischia di mettere in pericolo il nostro pianeta rivelandone la posizione.

IL SEGNALE WOW! (1977)

Il segnale Wow! è un forte segnale radio a banda stretta che venne rilevato da Ehman il 15 agosto 1977 lavorando al progetto SETI con il radiotelescopio Big Ear dell'Università dello Stato di Ohio.

Il segnale non proveniva dalla Terra o dal Sistema Solare.

Esso durò 72 secondi e non venne mai più rilevato.

Anche noi umani quando inviammo un segnale verso lo spazio nel 1974, lo facemmo una sola volta (il famoso segnale trasmesso dal radiotelescopio di Arecibo, spedito verso l'Ammasso Globulare di Ercole, che si trova a 25.000 anni luce, messaggio contenente una codifica lineare di un messaggio bidimensionale, dove si vedono segnali matematici, un radiotelescopio, un uomo stilizzato e la spirale del DNA).

Ehman, controllando i tabulati stampati dai computer del radiotelescopio, stupito dall'evidente origine interstellare del segnale, lo cerchiò sulla stampa e scrisse a fianco il commento "Wow!" da lì il nome.

Frank Drake, per spiegare come mai il segnale non sia mai più stato rilevato, suppose che esso fosse stato inviato da una civiltà tecnologicamente avanzata che intendeva comunicare con altre civiltà del cosmo.

Per farlo avrebbe potuto inviare un segnale in tutte le direzioni, ma questo avrebbe comportato spendere una gran quantità di energia per creare un segnale relativamente debole e non rilevabile a grandi distanze. Focalizzando la stessa quantità di energia in un fascio più stretto, avrebbero potuto invece illuminare il proprio obiettivo con un segnale molto più intenso e captabile da grandi distanze.

Ciò avrebbe fatto sì che gli eventuali ascoltatori ricevessero il segnale solamente per pochi minuti.

ALTRI SEGNALI NON NATURALI (2011)

Tra gennaio e febbraio 2011 SETI segnala la ricezione di 2 segnali "non naturali" e "di probabile origine extraterrestre", puntando le antenne su 50 pianeti scoperti pochi mesi prima dalla missione Missione Kepler.

SETI continuò ad osservare quella regione di cielo su altre frequenze radio non ottenendo più nulla.

Enrico Fermi osservò nel 1950 che se ci fosse una civiltà interstellare la sua presenza ci sarebbe evidente.

Data l'assenza di segnali osservabili, nonché la mancanza di ogni prova definitiva di una visita di civiltà aliene su questo pianeta, Fermi concludeva che una tale civiltà interstellare non esiste.

I risultati fin qui negativi pongono limiti sulla prossimità di certe "classi" di civiltà aliene, dove con il termine classe si fa riferimento alla cosiddetta scala di Kardašev.

In questa classificazione, una civiltà è detta di "tipo I" se è in grado di sfruttare l'energia solare che cade su un pianeta di tipo terrestre per produrre un segnale interstellare, una di "tipo II" è in grado di utilizzare l'energia di un'intera stella, una di "tipo III" è in grado di fare uso di una galassia intera.

Valori intermedi vengono assegnati tramite una scala logaritmica.

Assumendo che una civiltà aliena stia effettivamente trasmettendo un segnale che noi siamo in grado di ricevere, le ricerche finora eseguite escludono la presenza di una civiltà di "tipo I" nel raggio di 1.000 anni luce, benché possano esistere molte civiltà paragonabili alla nostra entro poche centinaia di anni luce che sono rimaste inosservate.

Un'analisi analoga dimostra che non ci sono nella nostra galassia civiltà di "tipo II" osservabili.

Nei primi anni di SETI i ricercatori supponevano che tali civiltà avanzate fossero comuni nella nostra galassia.

Se vuoi partecipare anche tu al progetto SETI, leggi questo articolo: Come Funzione SETI@HOME

Per i risultati dei segnali: Segnali Radio da SETI

Per saperne di più su come funziona questa tecnologia: BOINC, Il Gridcoin e I Software Di Calcolo Distribuito (Proof Of Research)

Il programma si occupa anche di inviare segnali della nostra presenza ad eventuali altre civiltà in grado di captarli.

Il SETI Institute è nato ufficialmente nel 1974.

La sede centrale è negli USA, a Mountain View, in California.

Qui trovate il sito ufficiale: SETI

IL PROGETTO

SETI è un progetto estremamente complesso: la nostra galassia, la Via Lattea, è grande 100.000 anni luce e ha una massa compresa fra i cento e i duecento miliardi di masse solari.

Considerando che la dimensione media delle stelle è di 0.5 masse solari, essa potrebbe contenere anche oltre trecento miliardi di stelle: per questo, scandagliare l'intero cielo alla ricerca di un segnale distante e debole è un compito quasi impossibile.

Infatti la fisica esclude la possibilità di viaggi a velocità superiori a quelle della luce (circa 300000 km/s), e questo mette una pesante ipoteca sulla possibilità, anche futura, di viaggi al di fuori del sistema solare. La durata del viaggio imporrebbe non la partenza di un individuo ma di una comunità in grado di autosostenersi e di riprodursi: sarebbe una missione senza ritorno e senza alcuna possibilità di soccorso da parte della terra.

Assumendo che le stelle distino in media l'una dall'altra circa dieci anni luce, che un viaggio interstellare possa essere condotto muovendosi ad una velocità pari al 10% di quella della luce, che ci vogliano quattro secoli affinché una colonia interstellare possa crescere fino al punto da lanciare a sua volta due nuove missioni interstellari, risulterebbe che il numero di colonie interstellari fondate da questa civiltà avanzata dovrebbe raddoppiare ogni 500 anni.

RETE DI COMUNICAZIONE INTERSTELLARE

Timothy Ferris ha ipotizzato che se le civiltà galattiche fossero transitorie, allora dovrebbe esistere una rete di comunicazioni interstellari che consiste principalmente di sistemi automatici che raccolgono le conoscenze di civiltà estinte e le ritrasmettono attraverso la galassia. Ferris l'ha definita una "internet interstellare" con i vari sistemi automatici a fungere da server.

Ferris aggiunge che se tale rete esiste, le comunicazioni tra i server devono principalmente avvenire tramite segnali radio o laser a banda stretta ed elevata direzionalità.

Intercettare tali segnali è, come visto in precedenza, molto difficile, tuttavia la rete potrebbe mantenere alcuni nodi ad ampia trasmissione (broadcast) nella speranza di raccogliere segnali di altre civiltà. L'internet interstellare potrebbe già esistere lì fuori, in attesa che noi escogitiamo il modo di collegarci ad essa. Tuttavia, l'idea che nella nostra galassia esista una sorta di "internet interstellare" non deve farci credere in modo assoluto che le comunicazioni tra server e client avvengano utilizzando mezzi già conosciuti dalla nostra civiltà. La fisica trasmissiva rilevata nei quark e nelle particelle-Z (Barioni) potrebbe essere un'alternativa valida per la trasmissione quasi-istantanea delle informazioni tra sistemi stellari differenti, superando il limite cosmico rappresentato dalla velocità-limite della luce e degli effetti relativistici ad esso correlati. Ad oggi la nostra tecnologia non è ancora in grado di capire a fondo i principi di trasmissione legati all'entanglemet. I prossimi anni e le ricerche del CERN a Ginevra e del sincrotrone KKK in Giappone porteranno forse a qualche risultato in più.

SETI ATTIVO

Il SETI attivo è il tentativo di inviare messaggi ad extraterrestri intelligenti.

Generalmente questi messaggi vengono inviati sotto forma di segnali radio, ma vengono considerati forme di SETI attivo anche messaggi fisici come la targa applicata sulle Pioneer 10 e 11 o il Voyager Golden Record. Il SETI attivo è noto anche come METI (Messaging to Extra-Terrestrial Intelligence) e si contrappone al SETI passivo, che si limita a ricercare segnali extraterrestri senza alcun tentativo di spedirli.

I messaggi inviati verso lo spazio avevano come obiettivi stelle distanti tra i 32 e i 69 anni luce dalla Terra. Fa eccezione il Messaggio di Arecibo, inviato verso l'ammasso globulare M13, distante circa 24000 anni luce.

Alcuni, tra cui il fisico e scrittore di fantascienza David Brin, hanno criticato pesantemente il SETI attivo in quanto, non potendo conoscere a priori le intenzioni e le conoscenze tecnologiche degli eventuali extraterrestri che riceveranno il messaggio, si rischia di mettere in pericolo il nostro pianeta rivelandone la posizione.

IL SEGNALE WOW! (1977)

Il segnale Wow! è un forte segnale radio a banda stretta che venne rilevato da Ehman il 15 agosto 1977 lavorando al progetto SETI con il radiotelescopio Big Ear dell'Università dello Stato di Ohio.

Il segnale non proveniva dalla Terra o dal Sistema Solare.

Esso durò 72 secondi e non venne mai più rilevato.

Anche noi umani quando inviammo un segnale verso lo spazio nel 1974, lo facemmo una sola volta (il famoso segnale trasmesso dal radiotelescopio di Arecibo, spedito verso l'Ammasso Globulare di Ercole, che si trova a 25.000 anni luce, messaggio contenente una codifica lineare di un messaggio bidimensionale, dove si vedono segnali matematici, un radiotelescopio, un uomo stilizzato e la spirale del DNA).

Ehman, controllando i tabulati stampati dai computer del radiotelescopio, stupito dall'evidente origine interstellare del segnale, lo cerchiò sulla stampa e scrisse a fianco il commento "Wow!" da lì il nome.

Frank Drake, per spiegare come mai il segnale non sia mai più stato rilevato, suppose che esso fosse stato inviato da una civiltà tecnologicamente avanzata che intendeva comunicare con altre civiltà del cosmo.

Per farlo avrebbe potuto inviare un segnale in tutte le direzioni, ma questo avrebbe comportato spendere una gran quantità di energia per creare un segnale relativamente debole e non rilevabile a grandi distanze. Focalizzando la stessa quantità di energia in un fascio più stretto, avrebbero potuto invece illuminare il proprio obiettivo con un segnale molto più intenso e captabile da grandi distanze.

Ciò avrebbe fatto sì che gli eventuali ascoltatori ricevessero il segnale solamente per pochi minuti.

ALTRI SEGNALI NON NATURALI (2011)

Tra gennaio e febbraio 2011 SETI segnala la ricezione di 2 segnali "non naturali" e "di probabile origine extraterrestre", puntando le antenne su 50 pianeti scoperti pochi mesi prima dalla missione Missione Kepler.

SETI continuò ad osservare quella regione di cielo su altre frequenze radio non ottenendo più nulla.

Enrico Fermi osservò nel 1950 che se ci fosse una civiltà interstellare la sua presenza ci sarebbe evidente.

Data l'assenza di segnali osservabili, nonché la mancanza di ogni prova definitiva di una visita di civiltà aliene su questo pianeta, Fermi concludeva che una tale civiltà interstellare non esiste.

I risultati fin qui negativi pongono limiti sulla prossimità di certe "classi" di civiltà aliene, dove con il termine classe si fa riferimento alla cosiddetta scala di Kardašev.

In questa classificazione, una civiltà è detta di "tipo I" se è in grado di sfruttare l'energia solare che cade su un pianeta di tipo terrestre per produrre un segnale interstellare, una di "tipo II" è in grado di utilizzare l'energia di un'intera stella, una di "tipo III" è in grado di fare uso di una galassia intera.

Valori intermedi vengono assegnati tramite una scala logaritmica.

Assumendo che una civiltà aliena stia effettivamente trasmettendo un segnale che noi siamo in grado di ricevere, le ricerche finora eseguite escludono la presenza di una civiltà di "tipo I" nel raggio di 1.000 anni luce, benché possano esistere molte civiltà paragonabili alla nostra entro poche centinaia di anni luce che sono rimaste inosservate.

Un'analisi analoga dimostra che non ci sono nella nostra galassia civiltà di "tipo II" osservabili.

Nei primi anni di SETI i ricercatori supponevano che tali civiltà avanzate fossero comuni nella nostra galassia.

Se vuoi partecipare anche tu al progetto SETI, leggi questo articolo: Come Funzione SETI@HOME

Per i risultati dei segnali: Segnali Radio da SETI

Per saperne di più su come funziona questa tecnologia: BOINC, Il Gridcoin e I Software Di Calcolo Distribuito (Proof Of Research)

Cosa Significa Quad Core (Processore)

Detto della tecnologia Dual Core , invece un processore Quad Core è di fatto caratterizzato dalla presenza di quattro unità di elaborazione.

Questo permette al computer e agli altri dispositivi che supportano questo sistema di compiere più operazioni in un certo periodo di tempo.

Il bisogno di avere dei processori “multipli” è sorto intorno al 2005.

Si è quindi pensato di ricorrere a una soluzione molto semplice quanto geniale: dotare un processore di più unità di elaborazione.

Il primo passo è stato il dual core.

Adesso invece si sta passando al Quad Core.

I device che implementano questo tipo di processore? Il Quad Core non è una tecnologia soltanto dei PC, fissi o portatili che siano.

Anche gli ultimi modelli di smartphone e tablet lo implementano.

LA POTENZA DEL QUAD CORE

La potenza di un processore Quad Core non è data dalla somma delle potenze delle singole unità di elaborazione.

Ovviamente avere quattro processori da 2 GHz non significa che la potenza totale del Quad Core è di 8 GHz.

Sui processori ci sono due parametri di valutazione, numero totale di calcoli al secondo e numero dei cicli del processore in un secondo (velocità di clock espressa in Ghz).

Ogni nucleo di un processore fa un certo numero di calcoli al secondo, quindi il numero totale di calcoli è la somma.

Nello stesso tempo, se tutti i nuclei sono in esecuzione alla stessa velocità, la velocità di clock rimane la stessa indipendentemente dal numero di nuclei esistono.

La ragione principale per cui un processore quad-core a 2 GHz non è mai veloce come un nucleo unico da 8 GHz ha a che fare con le diverse attività eseguite nella CPU.

Se si tratta di un compito lineare, esso sarà eseguito su un singolo core in un dato momento.

Questo limita a metà la potenza della CPU di un sistema Dual Core o a 1/4 in un sistema Quad Core.

Se però bisogna eseguire un compito fatto da istruzioni che possono essere elaborate in modo indipendente l'una dall'altra, allora possono essere eseguite contemporaneamente, da core diversi.

Quindi, se si esegue un programma a thread singolo, un processore single-core da 8 GHz è nettamente più veloce mentre se il compito può essere diviso in più parti, un processore a 4 core potrebbe competere, anche se forse non raggiungere le prestazioni di quello unico a 8 GHz.

Il vantaggio principale di un sistema a CPU multiple è la reattività perchè il compito pesante può essere eseguito da un solo core lasciando liberi gli altri per altri programmi e lavori.

La teoria per cui 4 core da 2 GHz sono uguali ad uno da 8 GHz è una sciocchezza, tranne nel caso teorico in cui si eseguano compiti perfettamente paralleli e indipendenti.

Le applicazioni moderne sono progettate per sfruttare al massimo tutti i core di un CPU ma hanno sempre bisogno di una forma di sincronizzazione.

I GHz non possono essere semplicemente sommati.

Se si vuol vedere sul proprio computer l'uso dei singoli core si può andare sul task manager, alla scheda prestazioni, ed aprire il monitoraggio risorse.

Si noterà che ogni core viene utilizzato in parallelo, con percentuali diverse.

Cosa Significa Dual Core (Processore)

Il termine Dual Core venne coniato nei primi anni del nuovo millennio.

Esso viene utilizzato per indicare appunto una CPU(processore centrale) composta da 2 core, ovvero da 2 nuclei di processori "fisici" montati contemporaneamente.

Questo tipo di architettura consente di aumentare la potenza di calcolo di una CPU senza aumentare la frequenza di lavoro, a tutto vantaggio del calore dissipato (che diminuisce) così come l'energia assorbita.

I primi computer a supportare questa caratteristica furono gli IBM PowerPC nel 2003.

Inizialmente prodotti di nicchia ma che poi ebbero larga diffusione qualche anno dopo.

APPARECCHI SEMPRE PIU' POTENTI

I processori Dual Core si diffusero con una certa continuità nel 2005.

La necessità di avere macchine che garantissero prestazioni sempre più elevate era stata soddisfatta fino a quel momento creando e commercializzando processori singoli sempre più potenti.

Si giunse però a un punto tale per cui aumentare ulteriormente le frequenze delle CPU single core, malgrado le dimensioni minime dei transistor, comportava consumi troppo elevati in relazione al modesto aumento di prestazioni (100 W di consumo) e questo ovviamente aveva serie ripercussioni anche sul gravoso problema del raffreddamento dei circuiti.

Non essendo più possibile aumentare la frequenza di clock(numero di commutazioni che un processore è in grado di fare in un dato lasso di tempo: maggiore è la frequenza di clock e maggiori sono le operazioni che può compiere un processore) e quindi per garantire prestazioni superiori si è pensato di far ricorso ai processori Dual Core, caratterizzati dalla presenza di due unità di elaborazione.

Così facendo era possibile incrementare le prestazioni dei computer senza dover aumentare la potenza del processore.

E si tratta di una soluzione che oggi viene impiegata anche in altri strumenti tecnologici, come ad esempio gli smartphone oppure i tablet.

In poche parole il Dual Core è una caratteristica che rende un computer, uno smartphone oppure un tablet molto più potente.

Quad Core(Cosa Significa)

Esso viene utilizzato per indicare appunto una CPU(processore centrale) composta da 2 core, ovvero da 2 nuclei di processori "fisici" montati contemporaneamente.

Questo tipo di architettura consente di aumentare la potenza di calcolo di una CPU senza aumentare la frequenza di lavoro, a tutto vantaggio del calore dissipato (che diminuisce) così come l'energia assorbita.

I primi computer a supportare questa caratteristica furono gli IBM PowerPC nel 2003.

Inizialmente prodotti di nicchia ma che poi ebbero larga diffusione qualche anno dopo.

APPARECCHI SEMPRE PIU' POTENTI

I processori Dual Core si diffusero con una certa continuità nel 2005.

La necessità di avere macchine che garantissero prestazioni sempre più elevate era stata soddisfatta fino a quel momento creando e commercializzando processori singoli sempre più potenti.

Si giunse però a un punto tale per cui aumentare ulteriormente le frequenze delle CPU single core, malgrado le dimensioni minime dei transistor, comportava consumi troppo elevati in relazione al modesto aumento di prestazioni (100 W di consumo) e questo ovviamente aveva serie ripercussioni anche sul gravoso problema del raffreddamento dei circuiti.

Non essendo più possibile aumentare la frequenza di clock(numero di commutazioni che un processore è in grado di fare in un dato lasso di tempo: maggiore è la frequenza di clock e maggiori sono le operazioni che può compiere un processore) e quindi per garantire prestazioni superiori si è pensato di far ricorso ai processori Dual Core, caratterizzati dalla presenza di due unità di elaborazione.

Così facendo era possibile incrementare le prestazioni dei computer senza dover aumentare la potenza del processore.

E si tratta di una soluzione che oggi viene impiegata anche in altri strumenti tecnologici, come ad esempio gli smartphone oppure i tablet.

In poche parole il Dual Core è una caratteristica che rende un computer, uno smartphone oppure un tablet molto più potente.

Quad Core(Cosa Significa)

lunedì 28 ottobre 2013

Come Creare Un Blog Con Blogspot e Wordpress

Aprire un blog è sempre stato il tuo sogno? Non sai quale spazio web usare?

Bene, in questo articolo analizzeremo le piattaforme migliori.

CREARE UN BLOG CON BLOGSPOT/BLOGGER

Il primo passo che devi fare è collegarti alla pagina principale del servizio ed eseguire il login utilizzando i dati del tuo account Google/Gmail.

Se non hai ancora un account Google, clicca sul pulsante Registrati collocato in alto a destra e creane uno compilando il modulo che ti viene proposto. È tutto assolutamente gratis.

Nella pagina che si apre, clicca sul pulsante Nuovo blog per avviare la creazione della tua pagina e digita il titolo che vuoi assegnare al blog nell’apposito campo di testo.

Prosegui digitando l’indirizzo attraverso cui vuoi rendere raggiungibile il sito (sarà qualcosa come tuo-blog.blogspot.com) e scegli quale tema grafico desideri utilizzare per le sue pagine cliccando su una delle anteprime disponibili.

Infine, clicca su Crea il blog per confermare le tue scelte.

Per pubblicare un nuovo articolo, clicca sul pulsante arancione con l’icona della penna ed utilizza l’editor di Blogger per scrivere il tuo post.

È un’operazione semplicissima, d’altronde l’interfaccia del servizio è molto simile a quella di tanti editor di testo tradizionali.

In alto ci sono il campo per inserire il titolo dell’articolo e la barra degli strumenti con i pulsanti per formattare il testo (grassetto, corsivo, colori, etc.) ed inserire elementi multimediali all’interno del post (foto, video, link, ecc.). Sul lato destro, invece, trovi una barra all’interno della quale puoi digitare tag (etichette), programmare la pubblicazione automatica dell’articolo (pianificazione) e modificare l’URL del post (permalink).

Quando hai finito di scrivere, puoi pubblicare il tuo lavoro facendo click sul pulsante Pubblica che si trova in alto a destra o salvarlo sotto forma di bozza cliccando su Salva. Per visualizzarne un’anteprima nelle pagine del blog, clicca invece sul pulsante Anteprima.

Per modificare il look del tuo blog, torna nella pagina iniziale di Blogger e clicca sul pulsante con l’icona del foglio di carta per accedere al pannello di amministrazione del sito.

A questo punto, utilizza i link collocati nella barra laterale di sinistra per gestire le pagine e i post del blog, moderare i commenti, modificare il layout (cioè la struttura delle pagine), cambiare modello (tema grafico), visualizzare le statistiche relative alle visite e inserire delle pubblicità di Google Adsense nel blog (sezione Profitti).

Anche in questo caso, non c’è bisogno di troppe spiegazioni.

Questa piattaforma permette anche di guadagnare con le proprio pagine inserendo in esso gli annunci di AdSense.

CREARE UN BLOG CON WORDPRESS

Una delle piattaforme più famose è WordPress.

Si tratta di un Content Management System gratuito ed open source che può essere installato su qualsiasi spazio Web ed arricchito con funzionalità personalizzate grazie all’utilizzo di plug-in sviluppati da terze parti.

Hai due strade per creare blog con WordPress: quella offerta dal sito WordPress.com che permette di creare dei siti gratuiti “preconfezionati” su uno spazio offerto a costo zero (con alcune limitazioni, come l’impossibilità di installare plug-in o inserire pubblicità nel blog) oppure quella “manuale” che consiste nell’acquisto di uno spazio Web e nell’installazione di WordPress in quest’ultimo.

Se non hai particolari necessità e vuoi aprire solo un blog personale, la prima soluzione è perfetta per cominciare.

D’altronde non devi far altro che collegarti al sito Internet WordPress.com, cliccare sul pulsante Cominciamo! e compilare il modulo che ti viene proposto digitando l’indirizzo che vuoi assegnare al tuo blog (l’indirizzo sarà nome del blog.wordpress.com), il nome utente e la password da usare per l’accesso e l’indirizzo e-mail.

Dopodiché partirà una rapida procedura guidata per la pubblicazione del blog online.

In caso tu abbia aspirazioni un po’ più alte, devi invece procedere all’acquisto di uno spazio Web e installare manualmente WordPress su quest’ultimo.

Collegati quindi al sito Internet WordPress.org e clicca sul pulsante Scarica WordPress 3.5.1 per scaricare WordPress sul tuo PC.

A download completato, devi estrarre il contenuto dell’archivio appena scaricato (wordpress-3.5.1-it_IT.zip) in una cartella qualsiasi e modificare il file wp-config-sample.php con il Blocco Note seguendo le indicazioni riportate nel file stesso.

Effettuato questo passaggio, devi caricare con un programma per FTP i file di WordPress sul tuo spazio Web e collegarti alla pagina [indirizzo del tuo blog]/wp-admin/install.php per completare la procedura di creazione del tuo blog.

Bene, in questo articolo analizzeremo le piattaforme migliori.

CREARE UN BLOG CON BLOGSPOT/BLOGGER

Il primo passo che devi fare è collegarti alla pagina principale del servizio ed eseguire il login utilizzando i dati del tuo account Google/Gmail.

Se non hai ancora un account Google, clicca sul pulsante Registrati collocato in alto a destra e creane uno compilando il modulo che ti viene proposto. È tutto assolutamente gratis.

Nella pagina che si apre, clicca sul pulsante Nuovo blog per avviare la creazione della tua pagina e digita il titolo che vuoi assegnare al blog nell’apposito campo di testo.

Prosegui digitando l’indirizzo attraverso cui vuoi rendere raggiungibile il sito (sarà qualcosa come tuo-blog.blogspot.com) e scegli quale tema grafico desideri utilizzare per le sue pagine cliccando su una delle anteprime disponibili.

Infine, clicca su Crea il blog per confermare le tue scelte.

Per pubblicare un nuovo articolo, clicca sul pulsante arancione con l’icona della penna ed utilizza l’editor di Blogger per scrivere il tuo post.

È un’operazione semplicissima, d’altronde l’interfaccia del servizio è molto simile a quella di tanti editor di testo tradizionali.

In alto ci sono il campo per inserire il titolo dell’articolo e la barra degli strumenti con i pulsanti per formattare il testo (grassetto, corsivo, colori, etc.) ed inserire elementi multimediali all’interno del post (foto, video, link, ecc.). Sul lato destro, invece, trovi una barra all’interno della quale puoi digitare tag (etichette), programmare la pubblicazione automatica dell’articolo (pianificazione) e modificare l’URL del post (permalink).

Quando hai finito di scrivere, puoi pubblicare il tuo lavoro facendo click sul pulsante Pubblica che si trova in alto a destra o salvarlo sotto forma di bozza cliccando su Salva. Per visualizzarne un’anteprima nelle pagine del blog, clicca invece sul pulsante Anteprima.

Per modificare il look del tuo blog, torna nella pagina iniziale di Blogger e clicca sul pulsante con l’icona del foglio di carta per accedere al pannello di amministrazione del sito.

A questo punto, utilizza i link collocati nella barra laterale di sinistra per gestire le pagine e i post del blog, moderare i commenti, modificare il layout (cioè la struttura delle pagine), cambiare modello (tema grafico), visualizzare le statistiche relative alle visite e inserire delle pubblicità di Google Adsense nel blog (sezione Profitti).

Anche in questo caso, non c’è bisogno di troppe spiegazioni.

Questa piattaforma permette anche di guadagnare con le proprio pagine inserendo in esso gli annunci di AdSense.

CREARE UN BLOG CON WORDPRESS

Una delle piattaforme più famose è WordPress.

Si tratta di un Content Management System gratuito ed open source che può essere installato su qualsiasi spazio Web ed arricchito con funzionalità personalizzate grazie all’utilizzo di plug-in sviluppati da terze parti.

Hai due strade per creare blog con WordPress: quella offerta dal sito WordPress.com che permette di creare dei siti gratuiti “preconfezionati” su uno spazio offerto a costo zero (con alcune limitazioni, come l’impossibilità di installare plug-in o inserire pubblicità nel blog) oppure quella “manuale” che consiste nell’acquisto di uno spazio Web e nell’installazione di WordPress in quest’ultimo.

Se non hai particolari necessità e vuoi aprire solo un blog personale, la prima soluzione è perfetta per cominciare.

D’altronde non devi far altro che collegarti al sito Internet WordPress.com, cliccare sul pulsante Cominciamo! e compilare il modulo che ti viene proposto digitando l’indirizzo che vuoi assegnare al tuo blog (l’indirizzo sarà nome del blog.wordpress.com), il nome utente e la password da usare per l’accesso e l’indirizzo e-mail.

Dopodiché partirà una rapida procedura guidata per la pubblicazione del blog online.

In caso tu abbia aspirazioni un po’ più alte, devi invece procedere all’acquisto di uno spazio Web e installare manualmente WordPress su quest’ultimo.

Collegati quindi al sito Internet WordPress.org e clicca sul pulsante Scarica WordPress 3.5.1 per scaricare WordPress sul tuo PC.

A download completato, devi estrarre il contenuto dell’archivio appena scaricato (wordpress-3.5.1-it_IT.zip) in una cartella qualsiasi e modificare il file wp-config-sample.php con il Blocco Note seguendo le indicazioni riportate nel file stesso.

Effettuato questo passaggio, devi caricare con un programma per FTP i file di WordPress sul tuo spazio Web e collegarti alla pagina [indirizzo del tuo blog]/wp-admin/install.php per completare la procedura di creazione del tuo blog.

sabato 26 ottobre 2013

Linux Day 2013: Eventi Nelle Varie Città

Linux è una famiglia di sistemi operativi, rilasciati sotto varie possibili distribuzioni, aventi la caratteristica comune di utilizzare come nucleo il kernel Linux.

Il suo sviluppo è sostenuto dalla Linux Foundation, un'associazione nata nel 2007 dalla fusione di Free Standards Group e Open Source Development Labs.

La prima release risale addirittura al 1994.

Linux è un sistema operativo libero e free, che permette di usare i pc senza essere vincolati da un contratto di licenza d’uso. Largamente diffuso tra i giovani, permette di utilizzare sempre più oggetti di uso quotidiano: lettori mp3, radio, smartphone.

Lo stesso sistema operativo Android proviene da Linux.

LINUX DAY 2013: 13ESIMO APPUNTAMENTO

Oggi è il tredicesimo appuntamento con la giornata dedicata al software libero.

In tutta Italia workshop, corsi e sessioni collaborative.

Quindi sabato 26 ottobre come come ogni anno negli ultimi tredici, c'è il Linux Day, giornata dedicata al sistema operativo open source e del software libero. Si parlerà di software, di hardware e di libertà delle informazioni. I Lug (gruppi di utenti Linux) e le associazioni hanno organizzato un evento con oltre cento appuntamenti, da Aosta ad Avola.

Tutti coordinati dalla Italian Linux Society che, oltre a promuovere l'evento, si occupa anche di definirne il tema, che quest'anno è dedicato all'innovazione.

E si potrà installare l'os free sul proprio smartphone.

Sono 107 le città e i paesi che ospiteranno il Linux Day.

GLI EVENTI NELLE VARIE CITTA'

ANCHE A SCUOLA

Particolare attenzione, in più di una manifestazione, è stata data alla scuola.

Infatti a Napoli, come in moltissimi altri casi, è una scuola ad aprire le porte e il Linux Day si svolgerà presso l'auditorium dell'Istituto Tecnico Industriale Augusto Righi a Fuorigrotta.

A Milano saranno approntati due laboratori in cui saranno mostrate alcune tecnologie libere a disposizione di studenti e istituzioni scolastiche.

Le scuole sono anche i luoghi in cui il software libero ha più presa: a Gela, presso l'Istituto “Ettore Majorana”, verrà aperto al pubblico il laboratorio basato su sistemi operativi Linux.

A Belluno, nelle aule dell'ITIS Girolamo Segato, un seminario sarà dedicato a Linux Terminal Server Project: come realizzare un'aula informatica a controllo centralizzato.

DIMOSTRAZIONI ED APPROFONDIMENTI

Ma Linux Day non riguarda solo software e il sistema operativo Linux.

In molti eventi sono previste dimostrazioni e approfondimenti riguardanti il sempre più vasto panorama dell'hardware open source, ossia dispositivi, piccoli computer, componenti progettati e costruiti seguendo i principi del software libero.

Il suo sviluppo è sostenuto dalla Linux Foundation, un'associazione nata nel 2007 dalla fusione di Free Standards Group e Open Source Development Labs.

La prima release risale addirittura al 1994.

Linux è un sistema operativo libero e free, che permette di usare i pc senza essere vincolati da un contratto di licenza d’uso. Largamente diffuso tra i giovani, permette di utilizzare sempre più oggetti di uso quotidiano: lettori mp3, radio, smartphone.

Lo stesso sistema operativo Android proviene da Linux.

LINUX DAY 2013: 13ESIMO APPUNTAMENTO

Oggi è il tredicesimo appuntamento con la giornata dedicata al software libero.

In tutta Italia workshop, corsi e sessioni collaborative.

Quindi sabato 26 ottobre come come ogni anno negli ultimi tredici, c'è il Linux Day, giornata dedicata al sistema operativo open source e del software libero. Si parlerà di software, di hardware e di libertà delle informazioni. I Lug (gruppi di utenti Linux) e le associazioni hanno organizzato un evento con oltre cento appuntamenti, da Aosta ad Avola.

Tutti coordinati dalla Italian Linux Society che, oltre a promuovere l'evento, si occupa anche di definirne il tema, che quest'anno è dedicato all'innovazione.

E si potrà installare l'os free sul proprio smartphone.

Sono 107 le città e i paesi che ospiteranno il Linux Day.

GLI EVENTI NELLE VARIE CITTA'

Non mancano all'appuntamento le grandi città: a Torino gli organizzatori hanno previsto 20 sessioni suddivise in cinque percorsi (Base, Medium, Advanced, Sikurezza, Cloud) su tematiche che vanno dai primi passi con Linux agli argomenti più complessi come programmazione o gestione di sistemi. L'evento si svolgerà al Politecnico della città piemontese.

A Milano l'evento è ospitato dal SIAM (Società d'incoraggiamento d'arti e mestieri) dalle 9:30 alle 18.

A Roma ci si ritrova alla Facoltà di Ingegneria dell’Università Tor Vergata.

A Bari l’incontro è organizzato dagli studenti della Laurea Magistrale in Informatica.

L’evento si svolgerà dalle 9:00 alle 17:00 nel Palazzo delle Aule Campus Universitario Ernesto Quagliariello e verterà su: Android, Shell Scripting, Crittografia, Gaming ed Hacking Collaborativo.

A Palermo presso il Teatro Gregotti Facoltà di Lettere.

A Bologna, accanto a seminari e talk troverà posto anche la visione pratica di CoderDojo, un progetto che si propone di fornire gratuitamente strumenti di apprendimento a bambini e adolescenti.

Eventi da segnalare anche a Saronno, dove sarà presentata l'esperienza di un quadricottero telecomandato chiamato Gullpcopter basato su hardware e software aperto, a Piazza Armerina, dove buona parte della giornata sarà dedicata alla presentazioni di strumenti open source per aziende, a Brescia dove verrà presentato l'uso di strumenti liberi nella ricerca sulle proteine, nell'automazione industriale e nell'avventura aerospaziale.

A Milano l'evento è ospitato dal SIAM (Società d'incoraggiamento d'arti e mestieri) dalle 9:30 alle 18.

A Roma ci si ritrova alla Facoltà di Ingegneria dell’Università Tor Vergata.

A Bari l’incontro è organizzato dagli studenti della Laurea Magistrale in Informatica.

L’evento si svolgerà dalle 9:00 alle 17:00 nel Palazzo delle Aule Campus Universitario Ernesto Quagliariello e verterà su: Android, Shell Scripting, Crittografia, Gaming ed Hacking Collaborativo.

A Palermo presso il Teatro Gregotti Facoltà di Lettere.

A Bologna, accanto a seminari e talk troverà posto anche la visione pratica di CoderDojo, un progetto che si propone di fornire gratuitamente strumenti di apprendimento a bambini e adolescenti.

Eventi da segnalare anche a Saronno, dove sarà presentata l'esperienza di un quadricottero telecomandato chiamato Gullpcopter basato su hardware e software aperto, a Piazza Armerina, dove buona parte della giornata sarà dedicata alla presentazioni di strumenti open source per aziende, a Brescia dove verrà presentato l'uso di strumenti liberi nella ricerca sulle proteine, nell'automazione industriale e nell'avventura aerospaziale.

ANCHE A SCUOLA

Particolare attenzione, in più di una manifestazione, è stata data alla scuola.

Infatti a Napoli, come in moltissimi altri casi, è una scuola ad aprire le porte e il Linux Day si svolgerà presso l'auditorium dell'Istituto Tecnico Industriale Augusto Righi a Fuorigrotta.

A Milano saranno approntati due laboratori in cui saranno mostrate alcune tecnologie libere a disposizione di studenti e istituzioni scolastiche.

Le scuole sono anche i luoghi in cui il software libero ha più presa: a Gela, presso l'Istituto “Ettore Majorana”, verrà aperto al pubblico il laboratorio basato su sistemi operativi Linux.

A Belluno, nelle aule dell'ITIS Girolamo Segato, un seminario sarà dedicato a Linux Terminal Server Project: come realizzare un'aula informatica a controllo centralizzato.

DIMOSTRAZIONI ED APPROFONDIMENTI

Ma Linux Day non riguarda solo software e il sistema operativo Linux.

In molti eventi sono previste dimostrazioni e approfondimenti riguardanti il sempre più vasto panorama dell'hardware open source, ossia dispositivi, piccoli computer, componenti progettati e costruiti seguendo i principi del software libero.

venerdì 25 ottobre 2013

Navigare Nel Deep Web Con TOR Browser (Guida)

Il Deep Web, seppur esista da sempre, sta vivendo una seconda giovinezza. Se ne sente parlare un po' ovunque, sia sul Web che nei vari Tg. Tuttavia sono pochi a sapere come si naviga.

I vari website sono siti su server e possono essere posti a sequestro, anche se più difficilmente rispetto al web canonico che conosciamo. Certi siti sono irraggiungibili momentaneamente, altri vengono chiusi definitivamente. Il problema è: come faccio a sapere se il sito è irraggiungibile o magari non riesco a navigare perchè ho configurato TOR male? Bene, proprio per i non esperti nasce TOR Browser. Qui potrete scaricarlo: TOR Browser (Download)

Ma cos'è TOR Browser? Altro non è che un pacchetto nel quale TOR è già configurato.

Una volta scaricato, non dovrete far altro che schiacciare sull'exe "Start Tor Browser" ed aspettare il caricamento. Fatto ciò vi si aprirà una pagina Firefox(Firefox è già compreso nel pacchetto che installate, è una versione portatile) e da lì, oltre ad essere anonimi, potrete navigare sul Deep Web!

Date un'occhiata a questi link: Links Italiani Deep Web e: Nuovi Links Italiani Deep Web

Per saperne di più vi rimando anche ad altri articoli sullo stesso argomento:

Guida Deep Web

Come Funziona Osiris (Creare Siti P2P)

Cos'è e Come Funziona Usenet

Grams: Motore Di Ricerca Per Il Deep Web

Come Navigare Nel Deep Web Con Freenet

Navigare Nel Deep Web Con Una VPN

Configurazione TOR (Per Il Deep Web)

Come Funziona Freenet (Deep Web)

Links Italiani Freenet

Accedere Al Deep Web Senza Software

Guadagnare Bitcoin Gratis (Guida per pagare sul Deep Web)

Darknet: La Rete Oscura

Link Per Il Deep Web (Freenet e TOR)

How To Access Deep Web

Guida Deep Web

Come Funziona Osiris (Creare Siti P2P)

Cos'è e Come Funziona Usenet

Grams: Motore Di Ricerca Per Il Deep Web

Come Navigare Nel Deep Web Con Freenet

Navigare Nel Deep Web Con Una VPN

Configurazione TOR (Per Il Deep Web)

Come Funziona Freenet (Deep Web)

Links Italiani Freenet

Accedere Al Deep Web Senza Software

Guadagnare Bitcoin Gratis (Guida per pagare sul Deep Web)

Darknet: La Rete Oscura

Link Per Il Deep Web (Freenet e TOR)

How To Access Deep Web

mercoledì 23 ottobre 2013

Come Funziona Spreaker (Radio Streaming)

Spreaker, è un servizio nato in Italia che permette ai suoi utenti di creare online il proprio show radiofonico.

Una startup italiana di successo che cresce e parte con convinzione alla conquista del mercato d’oltreoceano.

L’idea di Spreaker è nata da un gruppo di bolognesi che ha lanciato un servizio web aperto a tutti, ricreando l’atmosfera delle radio libere di qualche decade addietro.

COME FUNZIONA

Spreaker ad oggi è una piattaforma innovativa che permette di combinare le classiche radio con l’interazione tipica dei social network odierni.

Infatti qualunque utente dopo aver effettuato la registrazione al sito www.spreaker.com può creare un programma radiofonico completo di parlato, mixando i brani musicali direttamente online attraverso una vera deejay console che riproduce in rete un fedele esempio delle console dei professionisti.

Pochi semplici passi per creare programmi radiofonici ed assemblarli in palinsesti personalizzati che possono essere ascoltati sulla piattaforma di Spreaker, sui principali social network oppure essere inseriti direttamente sulle proprie pagine personali o sui blog.

E' possibile anche rendere disponibile il file per il download.

CARATTERISTICHE

Le feature di Spreaker per iOS, che giunge alla versione 2.0, sono le seguenti:

-Trasmettere/registrare direttamente da iPhone o iPod touch il proprio show radiofonico

-Trasmettere con la massima qualità audio direttamente sui social network e in soli 3 “tap”.

-Login via Facebook.

-Accedere a più di 100.000 podcast e canali in diretta.

-Interfaccia intuitiva ed essenziale.

-Ricerca geo-localizzata: ascolti i contenuti delle persone che sono nelle tue vicinanze.

-Possibilità di collegarsi ad autoradio dotate di sistemi bluetooth.

-Ascoltare tutte le stazioni e i podcast in background sui dispositivi che supportano il multitasking.

-Mettere in pausa un episodio e riprendi l’ascolto da dove avevi interrotto.

-Facile navigazione grazie alla barra di ricerca.

-Diventare follower dei podcast che più ti piacciono.

UN PO' DI NUMERI

Ad oggi gli utenti registrati sono più di 1 milione.

Nel complesso, più di due milioni di ascoltatori mensili.

Quasi l’ottanta per cento della base utenti, per ora, è italiana.

C’è una buona risposta nei paesi latini: la Spagna, l’area latino-americana, il Brasile.

Una startup italiana di successo che cresce e parte con convinzione alla conquista del mercato d’oltreoceano.

L’idea di Spreaker è nata da un gruppo di bolognesi che ha lanciato un servizio web aperto a tutti, ricreando l’atmosfera delle radio libere di qualche decade addietro.

COME FUNZIONA

Spreaker ad oggi è una piattaforma innovativa che permette di combinare le classiche radio con l’interazione tipica dei social network odierni.

Infatti qualunque utente dopo aver effettuato la registrazione al sito www.spreaker.com può creare un programma radiofonico completo di parlato, mixando i brani musicali direttamente online attraverso una vera deejay console che riproduce in rete un fedele esempio delle console dei professionisti.

Pochi semplici passi per creare programmi radiofonici ed assemblarli in palinsesti personalizzati che possono essere ascoltati sulla piattaforma di Spreaker, sui principali social network oppure essere inseriti direttamente sulle proprie pagine personali o sui blog.

E' possibile anche rendere disponibile il file per il download.

CARATTERISTICHE

Le feature di Spreaker per iOS, che giunge alla versione 2.0, sono le seguenti:

-Trasmettere/registrare direttamente da iPhone o iPod touch il proprio show radiofonico

-Trasmettere con la massima qualità audio direttamente sui social network e in soli 3 “tap”.

-Login via Facebook.

-Accedere a più di 100.000 podcast e canali in diretta.

-Interfaccia intuitiva ed essenziale.

-Ricerca geo-localizzata: ascolti i contenuti delle persone che sono nelle tue vicinanze.

-Possibilità di collegarsi ad autoradio dotate di sistemi bluetooth.

-Ascoltare tutte le stazioni e i podcast in background sui dispositivi che supportano il multitasking.

-Mettere in pausa un episodio e riprendi l’ascolto da dove avevi interrotto.

-Facile navigazione grazie alla barra di ricerca.

-Diventare follower dei podcast che più ti piacciono.

UN PO' DI NUMERI

Ad oggi gli utenti registrati sono più di 1 milione.

Nel complesso, più di due milioni di ascoltatori mensili.

Quasi l’ottanta per cento della base utenti, per ora, è italiana.

C’è una buona risposta nei paesi latini: la Spagna, l’area latino-americana, il Brasile.

martedì 22 ottobre 2013

Rubare Le Password Di Facebook? E' Un Reato

Rubare la password di un account Facebook e accedervi è un reato paragonabile alla violazione di domicilio: a dichiararlo è Michelina Iannetta, giudice del Tribunale di Vasto, che ha emesso una sentenza con condanna ad otto mesi di reclusione e risarcimento danni per un uomo cagliaritano accusato del reato.

L'uomo di 44 anni si era intrufolato, illegalmente, nell’account Facebook di un ventenne di Vasto approfittando dei dati del ragazzo e del suo profilo per i propri scopi.

Il ragazzo, accortosi dell’attività sospetta, ha denunciato la situazione alla polizia postale presentando una querela che è stata subito accolta e inviata alla procura de L’Aquila che ne ha disposto un’indagine.

Questa è solo una delle oltre decine di segnalazioni simili che quotidianamente vengono inviate alla polizia postale e la sentenza di oggi è destinata a diventare sia un monito per chiunque tentasse un abuso del noto Social Network, ma anche una presa di posizione forte nei confronti della violazione della privacy attraverso la rete.

Dunque questa situazione crea un pericoloso precedente quindi occhio a quello che fate!

L'uomo di 44 anni si era intrufolato, illegalmente, nell’account Facebook di un ventenne di Vasto approfittando dei dati del ragazzo e del suo profilo per i propri scopi.

Il ragazzo, accortosi dell’attività sospetta, ha denunciato la situazione alla polizia postale presentando una querela che è stata subito accolta e inviata alla procura de L’Aquila che ne ha disposto un’indagine.

Questa è solo una delle oltre decine di segnalazioni simili che quotidianamente vengono inviate alla polizia postale e la sentenza di oggi è destinata a diventare sia un monito per chiunque tentasse un abuso del noto Social Network, ma anche una presa di posizione forte nei confronti della violazione della privacy attraverso la rete.

Dunque questa situazione crea un pericoloso precedente quindi occhio a quello che fate!

Video Gore, Splatter e Violenti Su Facebook? Da Oggi è Permesso

Da martedì 22 ottobre 2013 sarà possibile pubblicare su Facebook video di decapitazioni, esecuzioni, atti di terrorismo e violazione dei diritti umani: una decisione che annulla un precedente veto contro i video macabri annunciato dalla stessa società a maggio.

«Le persone condividono video di questo tipo su Facebook per condannarli», ha spiegato la società in un comunicato, per giustificare la decisione.

«Se fossero celebrati, o incoraggiati, il nostro approccio sarebbe molto differente».

CAMERON LA PENSA DIVERSAMENTE

Invece il premier inglese David Cameron ha definito il gesto «irresponsabile».

«Dovranno spiegare questa scelta ai genitori preoccupati», ha aggiunto Cameron, come riferisce la BBC.

Facebook conta 1,5 miliardi di membri, compresi minorenni dai 13 anni in su.

La BBC racconta inoltre che molti utenti si sono recentemente lamentati di un video in cui un uomo con una maschera uccideva una donna in Messico.

L’azienda ha comunicato che sta sviluppando degli strumenti per permettere all’utente di bloccare i contenuti che non vuole vedere.

«Bastano pochi secondi di esposizione a questo materiale», ha spiegato alla BBC Arthur Cassidy, responsabile di un’associazione per la prevenzione dei suicidi in Nord Irlanda, «per lasciare una traccia permanente.

Più realistico e vivace è il materiale, più questo diventa psicologicamente distruttivo».

«Le persone condividono video di questo tipo su Facebook per condannarli», ha spiegato la società in un comunicato, per giustificare la decisione.

«Se fossero celebrati, o incoraggiati, il nostro approccio sarebbe molto differente».

CAMERON LA PENSA DIVERSAMENTE

Invece il premier inglese David Cameron ha definito il gesto «irresponsabile».

«Dovranno spiegare questa scelta ai genitori preoccupati», ha aggiunto Cameron, come riferisce la BBC.

Facebook conta 1,5 miliardi di membri, compresi minorenni dai 13 anni in su.

La BBC racconta inoltre che molti utenti si sono recentemente lamentati di un video in cui un uomo con una maschera uccideva una donna in Messico.

L’azienda ha comunicato che sta sviluppando degli strumenti per permettere all’utente di bloccare i contenuti che non vuole vedere.

«Bastano pochi secondi di esposizione a questo materiale», ha spiegato alla BBC Arthur Cassidy, responsabile di un’associazione per la prevenzione dei suicidi in Nord Irlanda, «per lasciare una traccia permanente.

Più realistico e vivace è il materiale, più questo diventa psicologicamente distruttivo».

lunedì 21 ottobre 2013

Chiuso e Sequestrato isoHunt (Torrent)

isoHunt era un motore di ricerca di file torrent.

Oltre al motore di ricerca principale, nel sito era presente anche un forum.

Dieci anni e mezzo di storia della condivisione in Rete(fondato nel 2003), sette anni di battaglia con gli studios di Hollywood per difendere il proprio status di neutro motore di ricerca per file messi a disposizione da utenti terzi: isoHunt ha ceduto.

Porrà fine alle proprie attività e si accorderà per un risarcimento che per ora vale 110 milioni di dollari.

UN PO' DI NUMERI E I PROBLEMI CON LA GIUSTIZIA

Più di 44 milioni di peer e più di 13 milioni di torrent attivi, una lunga serie di confronti in tribunale e un'alta % di sconfitte, suolo italiano compreso: lo scontro tra isoHunt e l'industria del cinema, avviato nel 2006, era giunto a un punto di svolta nel mese di marzo del 2013.

Il giudice della corte d'appello che stava analizzando il caso stabilì che isoHunt non avrebbe potuto godere delle protezioni garantite dal DMCA: il responsabile del sito Gary Fung, checché ne dicesse, sarebbe sempre stato consapevole della natura illecita dei traffici di contenuti intrattenuti attraverso la piattaforma e li avrebbe addirittura agevolati e incoraggiati.

Oltre il 90 per cento dei files indicizzati da isoHunt sarebbero illeciti.

Restava da decidere solo l'entità dei danni, in un confronto in tribunale previsto per il 5 dicembre: poiché la violazione di isoHunt era stata ritenuta intenzionale, l'accusa avrebbe potuto ottenere 150mila dollari di risarcimento per ciascuno dei file indicizzati dopo essere stati condivisi illegalmente dai cittadini della Rete.

ISOHUNT SI ARRENDE

Prima di rivedersi di fronte a un giudice, MPAA e il CEO Fung sono giunti ad un accordo: hanno reso noto di voler rinunciare a combattere per vie legali, con Fung che cesserà l'attività di isoHunt e di siti collaterali quali TorrenTBox e Podtropolis e si impegnerà a rifondere MPAA con una cifra fissata a 110 milioni di dollari.

Si tratta di una cifra indubbiamente elevata: la stessa MPAA, nel recente passato, aveva sottolineato come una richiesta di risarcimento da 2 milioni di dollari sarebbe bastata per costringere isoHunt alla bancarotta. Una cifra spropositata, ma per MPAA più preziosa del denaro che non riceverà probabilmente che in minima parte da Fung: gli studios potranno farne un vessillo deterrente per altri attori che volessero intraprendere il business della condivisione illecita. Gli studios lo dicono a chiare lettere: l'accordo è un messaggio forte per coloro che "fanno affari con l'incoraggiamento, l'abilitazione e l'agevolazione della violazione del copyright", da ritenersi "essi stessi colpevoli di violazione" e per questo soggetti a denuncia.

"Ho fatto del mio meglio per dimostrare i benefici di BitTorrent e del file sharing, della ricerca e della condivisione della cultura ma per me è arrivato il momento di dedicarmi a nuove idee nell'ambito del software e a nuovi progetti" scrive il CEO di isoHunt Gary Fung.

Oltre al motore di ricerca principale, nel sito era presente anche un forum.

Dieci anni e mezzo di storia della condivisione in Rete(fondato nel 2003), sette anni di battaglia con gli studios di Hollywood per difendere il proprio status di neutro motore di ricerca per file messi a disposizione da utenti terzi: isoHunt ha ceduto.

Porrà fine alle proprie attività e si accorderà per un risarcimento che per ora vale 110 milioni di dollari.

UN PO' DI NUMERI E I PROBLEMI CON LA GIUSTIZIA

Più di 44 milioni di peer e più di 13 milioni di torrent attivi, una lunga serie di confronti in tribunale e un'alta % di sconfitte, suolo italiano compreso: lo scontro tra isoHunt e l'industria del cinema, avviato nel 2006, era giunto a un punto di svolta nel mese di marzo del 2013.

Il giudice della corte d'appello che stava analizzando il caso stabilì che isoHunt non avrebbe potuto godere delle protezioni garantite dal DMCA: il responsabile del sito Gary Fung, checché ne dicesse, sarebbe sempre stato consapevole della natura illecita dei traffici di contenuti intrattenuti attraverso la piattaforma e li avrebbe addirittura agevolati e incoraggiati.

Oltre il 90 per cento dei files indicizzati da isoHunt sarebbero illeciti.

Restava da decidere solo l'entità dei danni, in un confronto in tribunale previsto per il 5 dicembre: poiché la violazione di isoHunt era stata ritenuta intenzionale, l'accusa avrebbe potuto ottenere 150mila dollari di risarcimento per ciascuno dei file indicizzati dopo essere stati condivisi illegalmente dai cittadini della Rete.

ISOHUNT SI ARRENDE

Prima di rivedersi di fronte a un giudice, MPAA e il CEO Fung sono giunti ad un accordo: hanno reso noto di voler rinunciare a combattere per vie legali, con Fung che cesserà l'attività di isoHunt e di siti collaterali quali TorrenTBox e Podtropolis e si impegnerà a rifondere MPAA con una cifra fissata a 110 milioni di dollari.

Si tratta di una cifra indubbiamente elevata: la stessa MPAA, nel recente passato, aveva sottolineato come una richiesta di risarcimento da 2 milioni di dollari sarebbe bastata per costringere isoHunt alla bancarotta. Una cifra spropositata, ma per MPAA più preziosa del denaro che non riceverà probabilmente che in minima parte da Fung: gli studios potranno farne un vessillo deterrente per altri attori che volessero intraprendere il business della condivisione illecita. Gli studios lo dicono a chiare lettere: l'accordo è un messaggio forte per coloro che "fanno affari con l'incoraggiamento, l'abilitazione e l'agevolazione della violazione del copyright", da ritenersi "essi stessi colpevoli di violazione" e per questo soggetti a denuncia.

"Ho fatto del mio meglio per dimostrare i benefici di BitTorrent e del file sharing, della ricerca e della condivisione della cultura ma per me è arrivato il momento di dedicarmi a nuove idee nell'ambito del software e a nuovi progetti" scrive il CEO di isoHunt Gary Fung.

domenica 20 ottobre 2013

Come Funziona ooVoo Videochat (Videochiamate)

ooVoo è un software di videochat, disponibile sia per Android che per iOS, che ha appena rinnovato la propria app su entrambi i sistemi, permettendoci di effettuare delle vere e proprie video-conferenze con sino a 4 amici contemporaneamente, anche se dotati di iPhone.

E' possibile chattare con 12 persone alla volta vedendo al contempo i volti di quattro di loro in video (è possibile scambiare in qualsiasi momento le persone in video tra i 12 partecipanti alla chat).

Oltre a questo sono state aggiunte anche le notifiche, la possibilità di chattare testualmente in background durante una video-chiamata, un widget e una migliore integrazione con i contatti di Android.

La qualità dello streaming sembra sia piuttosto elevata, almeno sotto rete Wi-Fi.

FUNZIONALITA'

Il nuovo ooVoo dispone di queste funzionalità:

• Visualizza i profili degli amici e collegati in uno dei quattro modi disponibili: video chiamata , chiamata vocale, messaggio istantaneo o messaggio video.

• Cerca gli amici su ooVoo, Facebook, Twitter, Gmail e il tuo elenco di contatti personale.

• Rivedi la tua cronologia delle conversazioni e i messaggi.

• Recupera i video e le foto salvati e salva i file multimediali in entrata che ti hanno inviato gli amici.

• Modifica la foto del tuo profilo, lo stato video “ooVie” e altre impostazioni

Stai cercando altre applicazioni per chiamare gratis?

Questo articolo è per te: Tutte Le Applicazioni Per Chiamare Gratis

E' possibile chattare con 12 persone alla volta vedendo al contempo i volti di quattro di loro in video (è possibile scambiare in qualsiasi momento le persone in video tra i 12 partecipanti alla chat).

Oltre a questo sono state aggiunte anche le notifiche, la possibilità di chattare testualmente in background durante una video-chiamata, un widget e una migliore integrazione con i contatti di Android.

La qualità dello streaming sembra sia piuttosto elevata, almeno sotto rete Wi-Fi.

FUNZIONALITA'

Il nuovo ooVoo dispone di queste funzionalità:

• Visualizza i profili degli amici e collegati in uno dei quattro modi disponibili: video chiamata , chiamata vocale, messaggio istantaneo o messaggio video.

• Cerca gli amici su ooVoo, Facebook, Twitter, Gmail e il tuo elenco di contatti personale.

• Rivedi la tua cronologia delle conversazioni e i messaggi.

• Recupera i video e le foto salvati e salva i file multimediali in entrata che ti hanno inviato gli amici.

• Modifica la foto del tuo profilo, lo stato video “ooVie” e altre impostazioni

Stai cercando altre applicazioni per chiamare gratis?

Questo articolo è per te: Tutte Le Applicazioni Per Chiamare Gratis

Connettersi Ad Un Altro Computer Da Remoto (Chrome Remote Desktop)

Chrome Remote Desktop è un'applicazione per Chrome che permette di utilizzare il browser stesso per accedere da remoto ad un altro computer.

Questo piccolo software è stato sviluppato da Google stessa con il fine di aumentare le potenzialità del suo browser che oggi dunque diventa una perfetta piattaforma professionale per controllare da remoto altri computer. Molto utile sia per l’utente medio che per l’utente professionale che potrà utilizzare questa piccola applicazione del tutto gratuita per fornire assistenza tecnica da remoto.