Goophone X (e varianti inferiori) ricalca esteriormente quasi in toto quanto visto con iPhone X, discorso molto diverso (ovviamente) per quanto riguarda l’hardware.

A partire dal display da 5.5 pollici di diagonale con risoluzione HD ma soprattutto con cornici più evidenti e prive di curve.

Il processore integrato è un MediaTek MT6580 coadiuvato da 1 GB di RAM ed 8/16 GB di memoria interna (anche se ne vengono dichiarati 264 GB. In realtà neanche le SD espandibili non funzionano).

Ciò che ne consegue è che è assente la connettività 4G, dato che il modem è soltanto 3G.

Le fotocamere sono da 8 e 2 mega-pixel ed il resto della configurazione è da fascia molto bassa (forse anche inferiore al prezzo dichiarato, cioè 100 euro).

Si parla inoltre di una CPU quad-core con un sistema operativo Android 5.0 Lollipop.

Queste sono le caratteristiche reali ma, come avviene per diversi dispositivi di questo tipo, il prodotto viene spesso associato a delle specifiche tutt'altro che veritiere. Alcuni shop online, infatti, riportano che lo smartphone in questione monta 64GB di ROM, una fotocamera anteriore da 5MP, una fotocamera posteriore da 13MP, connettività 4G e Android 7.0 Nougat.

Il design, però, come detto, non è fake e cerca di emulare veramente quello di iPhone X, con tanto di "orecchiette" in alto.

C'è, però, un mistero legato a Goophone X: alcuni utenti affermano di aver ricevuto uno smartphone riportante il logo della società di Cupertino sul retro, senza che questo fosse specificato nei render diffusi sui vari shop online.

Goophone è stata solamente l'apripista nel mercato dei cloni di iPhone X.

Infatti, nei mesi successivi sono arrivati diversi altri annunci.

In ordine cronologico, il 24 ottobre 2017 è arrivato Hotwav con il suo Symbol S3, che punta ad essere un discreto smartphone Android ad un prezzo compreso tra i 300 e i 400 euro (Symbol S3 monta un display curvo 18:9 IPS da 6 pollici con risoluzione HD+, una CPU MediaTek MT6592 operante alla frequenza massima di 1.7 GHz, 2GB di RAM LPDDR3, 16GB di memoria interna espandibile tramite microSD, dual cam posteriore da 13MP+2MP, dual cam anteriore da 5MP+2MP e una batteria da 2900 mAh. Le connettività comprendono Bluetooth 4.0 e USB Type-C. Il sistema operativo è Android 8.0 Oreo, con un tema modificato in modo da assomigliare a iOS 11).

Anche Samsung ha i suoi cloni nel Goophone S9 (che imita il Galaxy S9).

Pare inoltre che molti di questi cloni contengono anche malware e trojan.

mercoledì 31 ottobre 2018

lunedì 29 ottobre 2018

A Che Servono Le Monete Di Ask.fm? Guadagna Con Domande e Risposte

Per il momento sono due i modi per guadagnare coins di Ask:

1) Facendo domande aperte ai propri amici (per domande Shoutout o domande inviate anonimamente, non si guadagnerà nulla).

2) Rispondendo alle domande degli utenti (non si ricevono monete per domande del giorno o casuali).

Quindi, sia chi pone domande che chi risponde, ottiene monete.

Ma a cosa servono le monete? Bene, dopo aver raccolto una certa quantità di monete, potrai scambiarle con app ed altri benefici Ask.fm nel prossimo futuro.

Ask.fm toglie il corrispondente di monete per risposte rimosse (sia che la cosa avvenga in modo autonomo sia che il post venga considerato inappropriato quindi rimosso dai moderatori).

Vi ricordo che facendo la richiesta del badge Vip è possibile guadagnare monete invitando i propri amici e scambiarle con buoni Amazon. Per iscriverti: Ask.fm Iscrizione.

PERCHE' LE MONETE?

Al momento, la piattaforma sociale ha oltre 215 milioni di individui registrati in quasi 170 paesi e in 49 lingue diverse. Il noto social network già da tempo era pronto a lanciare la propria Initial Coin Offering (ICO). In realtà anche altri social network e app di messaggistica, ormai da tempo, stanno cercando di entrare nel mercato delle valute digitali. Ask.fm essendo decentralizzato stava provando a costruire una piattaforma blockchain e una propria valuta virtuale. Lo stesso social aveva acquistato diversi nomi di dominio, tra cui askfmico.com, icoaskfm.com e altri nomi simili. Alla base di tutto, il fatto che le risposte fornite sulla piattaforma diventerebbero una risorsa per cui essere pagati.

Non è da escludere che, in futuro, il social potrebbe adottare una strategia di questo tipo: più la risposta diventa popolare, più sarai pagato, ma se non prospererà, genererà solo pochi centesimi (token ASKT).

IDEA DI SUCCESSO?

Ora come ora, essendo un qualcosa di nuovo, è difficile dirlo a priori. La cosa certa è che un sistema di questo tipo basato su una blockchain è un qualcosa di rivoluzionario. Inoltre Ask spera di prendere più piccioni con una fava: richiamare altri iscritti, aumentare l'interazione tra gli utenti e la qualità dei contenuti. Infine (e non ultimo come importanza) limitare le domande anonime (non vietandole si badi bene), invogliando gli utenti quindi ad inviare domande aperte per guadagnare coins (dunque mantenere le proprie caratteristiche primordiali permettendo domande anonime senza particolari vincoli ma allo stesso tempo rendendo più fruttuose le interazioni pubbliche).

domenica 28 ottobre 2018

Agente Sotto Copertura Arresta Un Cannibale Sul Deep Web

Che sul Deep Web, spesso, non si scherzi lo dimostra la storia di Alexander Nathan Barter.

Il 21enne texano era (prima di essere arrestato) un assiduo frequentatore del Deep Web di TOR.

Ma chi è Barter e cosa è successo? Praticamente su un forum del Deep Web dice di volersi cibare di una persona (necrofilia e cannibalismo), lascia anche due indirizzi mail per contattarlo.

Verrà contattato da una potenziale vittima e a questo confermerà di voler uccidere una giovane donna, per poi far sesso col suo cadavere e mangiarlo.

Un’ipotesi folle, nella quale Alexander crede di aver trovato un complice: in realtà, l’interlocutore di Alexander è un agente sotto copertura che ha deciso di incastrare il ragazzo e vedere se le intenzioni sono serie.

Così, dopo aver proposto al ragazzo di mettere a disposizione sua figlia per poi ucciderla insieme in un hotel, l’agente ha fissato un appuntamento con il 21enne.

Alexander verrà arrestato mentre si sta per recare nel luogo dell’incontro (trovato con un coltello e alcuni sacchi di plastica).

La vicenda è stata narrata dal "New York Post", che ha sottolineato come il giovane sembrasse davvero intenzionato a compiere l’atto criminale: avrebbe infatti scritto all’agente sotto copertura frasi inequivocabili ("Voglio davvero farlo", "Non ho intenzione di cambiare idea", "Quanti anni ha? Possiamo farlo davvero?") e gli avrebbe anche consigliato di comprare un nuovo telefono e nuovi vestiti dopo l’omicidio.

Una storia che ricorda da vicino quella del forum Cannibal Cafè e di Armin Meiwes: "il cannibale di Rotenburg".

Questa volta però fortunatamente il folle piano non è andato a buon fine.

Il 21enne texano era (prima di essere arrestato) un assiduo frequentatore del Deep Web di TOR.

Ma chi è Barter e cosa è successo? Praticamente su un forum del Deep Web dice di volersi cibare di una persona (necrofilia e cannibalismo), lascia anche due indirizzi mail per contattarlo.

Verrà contattato da una potenziale vittima e a questo confermerà di voler uccidere una giovane donna, per poi far sesso col suo cadavere e mangiarlo.

Un’ipotesi folle, nella quale Alexander crede di aver trovato un complice: in realtà, l’interlocutore di Alexander è un agente sotto copertura che ha deciso di incastrare il ragazzo e vedere se le intenzioni sono serie.

Così, dopo aver proposto al ragazzo di mettere a disposizione sua figlia per poi ucciderla insieme in un hotel, l’agente ha fissato un appuntamento con il 21enne.

Alexander verrà arrestato mentre si sta per recare nel luogo dell’incontro (trovato con un coltello e alcuni sacchi di plastica).

La vicenda è stata narrata dal "New York Post", che ha sottolineato come il giovane sembrasse davvero intenzionato a compiere l’atto criminale: avrebbe infatti scritto all’agente sotto copertura frasi inequivocabili ("Voglio davvero farlo", "Non ho intenzione di cambiare idea", "Quanti anni ha? Possiamo farlo davvero?") e gli avrebbe anche consigliato di comprare un nuovo telefono e nuovi vestiti dopo l’omicidio.

Una storia che ricorda da vicino quella del forum Cannibal Cafè e di Armin Meiwes: "il cannibale di Rotenburg".

Questa volta però fortunatamente il folle piano non è andato a buon fine.

sabato 27 ottobre 2018

Arriva Brave Browser: Guadagna Criptovalute e Naviga Sul Deep Web

Brave è un browser web decentralizzato rivoluzionario che consente di navigare proteggendo la privacy dei navigatori e allo stesso tempo remunerarli con il Token (BAT) grazie agli annunci pubblicitari.

Cominciamo con il dire che per chi naviga su internet e vorrebbe veder rispettata la propria privacy la vita è sempre più difficile.

Brave è basato su Chromium e fondato da Brendan Eich, cofondatore di Mozilla e creatore di JavaScript, questo software consente una navigazione più veloce.

La privacy è garantita da un adblock integrato che blocca le inserzioni e i sistemi che tracciano le tue ricerche e i tuoi movimenti online, garantendo oltre ad una maggiore rapidità di caricamento anche la tutela della tua privacy.

Non è questo però l’unico obiettivo di Brave, che cerca anche di premiare i creatori di contenuti e paga gli utenti che lo utilizzano.

Esso consente la navigazione web come Chrome, Edge o Firefox. La sua peculiarità è quella di voler garantire la protezione dei dati degli utenti, condividendone il meno possibile con gli inserzionisti.

L' adblocker interno sostituisce le pubblicità con altre, meno invasive e sprovviste di sistemi di tracciamento che rovistino tra i dati degli utenti.

Il browser ha attualmente una partnership con DuckDuckGo, che può essere utilizzato come motore di ricerca predefinito allo stesso modo di Qwant (il browser anti-Google), Google, Ecosia, Yandex e molti altri.

L’ultima versione di Brave può essere utilizzata su Windows, Mac e Linux, ma anche su dispositivi mobile, sia Android che iOS.

Per il download: Brave Browser (Download)

Caratteristiche:

-Guadagna BAT token navigando su internet

-Blocca pop-up (pagine che si aprono da sole), banner pubblicitari e pubblicità nei video su Youtube

-Maggiore privacy

-Maggiore sicurezza da malware

-TOR integrato (per navigare nel Deep Web, senza dover installare altri software)

-Possibilità d'importare tutti i vecchi preferiti e le password

-Interfaccia identica a Chrome (nessuno ci vieta di usarli entrambi: Chrome per siti affidabili e Brave per quelli meno affidabili o ancora su Youtube, in modo tale da non ricevere le pubblicità quando stiamo guardando il nostro programma preferito)

GENERARE BAT E TRASFERIRLI SUL PROPRIO WALLET

Una volta installato il browser non dovrai far altro che aprirlo per iniziare a navigare: ads e trackers saranno già bloccati di default e non sarà necessario intervenire dalle impostazioni.

Il browser, durante la navigazione, genera BAT (una criptovaluta convertibile in Bitcoin, altre criptovalute o Euro, basta iscriversi sul wallet ufficiale Uphold o su Coinbase ad esempio):

Parte dei ricavati di queste inserzioni avranno degli sviluppi interessanti: puoi infatti decidere se destinarli automaticamente ai siti che visiti di più o decidere manualmente quelli che preferisci (tip) o ancora tenerli per te stesso (per fare ciò basta registrarsi su Uphold ogni 6 del mese i BAT guadagnati dalla navigazione vengono spostati su Uphold. Da lì sarà possibile convertirli in altre cripto o venderli ottenendo euro).

Le piccole pubblicità inizieranno ad arrivare in buona frequenza dopo 1 mese di utilizzo (è possibile arrotondare ulteriormente installando Brave su tutti i dispositivi: computer, smartphone, tablet, etc poi basta settare come indirizzo di ricezione sempre lo stesso account Uphold e si riceveranno i pagamenti in modo automatico sullo stesso account).

Secondo Brendan Eich questo sistema garantirebbe una migliore trasparenza nella distribuzione del denaro e delle informazioni, dividendo i profitti tra creatori di contenuti, la piattaforma Brave e i partner.

Il token Bat (Basic Attention Token) utilizza la blockchain di Ethereum consentendo di pagare pubblicità e di essere remunerati del 70% dei profitti sulle commissioni pubblicitarie che vengono visualizzate sul browser di Brave. Questa criptovaluta è in grosso aumento.

NAVIGAZIONE SUL DEEP WEB CON TOR

Inoltre con l'ultima versione, Brave ha ha anche abilitato la rete TOR in schede di navigazione private.

Una mossa per portare a un livello di sicurezza ulteriore alle modalità "in incognito". Basta schiacciare su "impostazioni" (in alto a destra) e su "nuova finestra privata con TOR" (si aprirà un'altra pagina e saremo pronti per navigare sul Deep Web).

Escludendo gli obiettivi degli utenti, la scelta di Brave è un passo importante per TOR stesso. Una sorta di riabilitazione rispetto al sentire comune che si è più spesso concentrato sulle attività dannose perpetrate attraverso la sua rete che sulla missione di protezione per persone che possono trovarsi in pericolo, come attivisti dell’opposizione in regimi oppressivi.

Cominciamo con il dire che per chi naviga su internet e vorrebbe veder rispettata la propria privacy la vita è sempre più difficile.

Brave è basato su Chromium e fondato da Brendan Eich, cofondatore di Mozilla e creatore di JavaScript, questo software consente una navigazione più veloce.

La privacy è garantita da un adblock integrato che blocca le inserzioni e i sistemi che tracciano le tue ricerche e i tuoi movimenti online, garantendo oltre ad una maggiore rapidità di caricamento anche la tutela della tua privacy.

Non è questo però l’unico obiettivo di Brave, che cerca anche di premiare i creatori di contenuti e paga gli utenti che lo utilizzano.

Esso consente la navigazione web come Chrome, Edge o Firefox. La sua peculiarità è quella di voler garantire la protezione dei dati degli utenti, condividendone il meno possibile con gli inserzionisti.

L' adblocker interno sostituisce le pubblicità con altre, meno invasive e sprovviste di sistemi di tracciamento che rovistino tra i dati degli utenti.

Il browser ha attualmente una partnership con DuckDuckGo, che può essere utilizzato come motore di ricerca predefinito allo stesso modo di Qwant (il browser anti-Google), Google, Ecosia, Yandex e molti altri.

L’ultima versione di Brave può essere utilizzata su Windows, Mac e Linux, ma anche su dispositivi mobile, sia Android che iOS.

Per il download: Brave Browser (Download)

Caratteristiche:

-Guadagna BAT token navigando su internet

-Blocca pop-up (pagine che si aprono da sole), banner pubblicitari e pubblicità nei video su Youtube

-Maggiore privacy

-Maggiore sicurezza da malware

-TOR integrato (per navigare nel Deep Web, senza dover installare altri software)

-Possibilità d'importare tutti i vecchi preferiti e le password

-Interfaccia identica a Chrome (nessuno ci vieta di usarli entrambi: Chrome per siti affidabili e Brave per quelli meno affidabili o ancora su Youtube, in modo tale da non ricevere le pubblicità quando stiamo guardando il nostro programma preferito)

GENERARE BAT E TRASFERIRLI SUL PROPRIO WALLET

Una volta installato il browser non dovrai far altro che aprirlo per iniziare a navigare: ads e trackers saranno già bloccati di default e non sarà necessario intervenire dalle impostazioni.

Il browser, durante la navigazione, genera BAT (una criptovaluta convertibile in Bitcoin, altre criptovalute o Euro, basta iscriversi sul wallet ufficiale Uphold o su Coinbase ad esempio):

Parte dei ricavati di queste inserzioni avranno degli sviluppi interessanti: puoi infatti decidere se destinarli automaticamente ai siti che visiti di più o decidere manualmente quelli che preferisci (tip) o ancora tenerli per te stesso (per fare ciò basta registrarsi su Uphold ogni 6 del mese i BAT guadagnati dalla navigazione vengono spostati su Uphold. Da lì sarà possibile convertirli in altre cripto o venderli ottenendo euro).

Le piccole pubblicità inizieranno ad arrivare in buona frequenza dopo 1 mese di utilizzo (è possibile arrotondare ulteriormente installando Brave su tutti i dispositivi: computer, smartphone, tablet, etc poi basta settare come indirizzo di ricezione sempre lo stesso account Uphold e si riceveranno i pagamenti in modo automatico sullo stesso account).

Secondo Brendan Eich questo sistema garantirebbe una migliore trasparenza nella distribuzione del denaro e delle informazioni, dividendo i profitti tra creatori di contenuti, la piattaforma Brave e i partner.

Il token Bat (Basic Attention Token) utilizza la blockchain di Ethereum consentendo di pagare pubblicità e di essere remunerati del 70% dei profitti sulle commissioni pubblicitarie che vengono visualizzate sul browser di Brave. Questa criptovaluta è in grosso aumento.

NAVIGAZIONE SUL DEEP WEB CON TOR

Inoltre con l'ultima versione, Brave ha ha anche abilitato la rete TOR in schede di navigazione private.

Una mossa per portare a un livello di sicurezza ulteriore alle modalità "in incognito". Basta schiacciare su "impostazioni" (in alto a destra) e su "nuova finestra privata con TOR" (si aprirà un'altra pagina e saremo pronti per navigare sul Deep Web).

Escludendo gli obiettivi degli utenti, la scelta di Brave è un passo importante per TOR stesso. Una sorta di riabilitazione rispetto al sentire comune che si è più spesso concentrato sulle attività dannose perpetrate attraverso la sua rete che sulla missione di protezione per persone che possono trovarsi in pericolo, come attivisti dell’opposizione in regimi oppressivi.

giovedì 25 ottobre 2018

Tim Berners-Lee Vuole Modificare Internet e Il Web: Arriva Solid

"Il futuro resta più grande del passato"

Tim Berners-Lee fu l' inglese che nel 1989 creò il codice del Web, poi da tutti conosciuto come WWW e quindi Internet.

Sempre stato entusiasta (ovviamente) della sua straordinaria creazione, Berners-Lee negli ultimi tempi sembra avere alcuni rimorsi: "Il web ha rovinato l' umanità invece che servirla, come avrebbe dovuto fare, e l' ha rovinata sotto molti aspetti. È arrivato a produrre un fenomeno di larga scala che è anti umano"

Tim Berners-Lee lavorava al Cern di Ginevra quando nel 1989 appunto, ebbe l' idea di trasformare l' allora oscura rete, usata negli Anni 60 dal Pentagono, in una piattaforma per aiutare gli scienziati a scambiarsi i dati.

Diffuse il suo codice gratuitamente, non ricavandoci un dollaro, con l' idea di farne una piattaforma aperta e decentralizzata a disposizione di tutti.

Conscio della sua rivoluzione, ha comunque trascorso la seconda fase della sua vita a mettere in guardia sugli eccessi della rete e, nel 2009, ha istituito la World Wide Web Foundation con l'obiettivo di mantenere lo spirito iniziale e prevenire i rischi.

Vanity Fair: "La sua profezia si è avverata quando è emerso che degli hacker russi hanno interferito sulle elezioni presidenziali americane del 2016 e quando Facebook ha ammesso di aver fornito i dati di oltre 80 milioni di utenti a un' azienda, Cambridge Analytica, che ha fornito servizi politici alla campagna di Donald Trump"

La rete, nata come uno strumento democratico aperto a tutti e libero da brevetti, commissioni e royalties, è finita con l' essere monopolizzata da pochi grandi player digitali che, con il consenso degli utenti, controllano e determinano tutto quello che succede nella vita digitale, da che cosa compriamo a che cosa leggiamo (tramite banner, cookies e quant'altro).

Sfruttando le sue capacità tecniche, Berners-Lee ha iniziato sistematicamente a tentare di violare la sua creatura e a finanziare ricerche su come l' algoritmo di Facebook controlli le notizie e le informazioni che ricevono gli utenti.

La sua grande idea è quella di re-decentralizzare il web, in modo da ridare agli individui, invece che alle grandi aziende della Silicon Valley, il controllo dei propri dati.

Per questo, Berners-Lee ha creato Solid, che fornisce ai programmatori gli strumenti per costruire applicazioni social decentralizzate, completamente diverse da quelle attuali, in modo che la privacy sia garantita e i dati siano davvero di proprietà degli utenti.

Solid è ancora una piattaforma per soli programmatori, ma se l' idea funzionasse potrebbe cambiare notevolmente le dinamiche di Internet e prevenire gli abusi di questi anni dei giganti del Web.

"Io ho sempre creduto che il Web sia per tutti. Questo è il motivo per cui io e altri lottiamo fieramente per proteggerlo. I cambiamenti che siamo riusciti ad apportare hanno creato un mondo migliore e più connesso. Ma per tutto il bene che possiamo aver aggiunto, il Web è diventato un motore di inequità e divisioni; influenzato da potenti forze che lo usano per i propri obiettivi"

Solid cambia il modello attuale nel quale gli utenti devono consegnare dati personali ai giganti digitali in cambio di un valore percepito. Solid è il modo in cui evolve il web per ripristinare l’equilibrio dando ad ognuno di noi il controllo completo sui dati, personali o meno, in un modo rivoluzionario (sapere dove sono conservati, autorizzarne gli usi, condividerli con chi si vuole, gestirne i flussi verso app e attorni esterni).

Il nome nasce come acronimo di "social linked data", che secondo quanto riportato dall’originale draft del MIT rappresenta "un set di convenzioni e strumenti per costruire social application decentralizzate e basate sui principi dei Linked Data".

Dare agli utenti la possibilità di gestire i propri dati significa restituire agli utenti il controllo ed il valore degli stessi. Ciò andrebbe a riequilibrare le dinamiche odierne del Web ed eviterebbe le pericolose derive che negli ultimi anni il Web ha dovuto ripetutamente affrontare in termini di gestione della privacy e di violazioni della stessa in gravissimi scandali ed invasioni di privacy.

Nella disamina di Berners-Lee, tuttavia, non c’è alcun riferimento alla blockchain delle criptovalute, anzi: è estremamente chiaro come l’intera struttura si reggerà su strumenti del tutto noti e sperimentati, senza slanci su tecnologie che debbono ancora trovare un proprio equilibrio.

E così come oggi le persone pagano per depositare informazioni su Dropbox, in futuro potranno seguire medesimo approccio per gestire e tutelare le proprie informazioni personali.

Solid di fatto si presenta come una sovrastruttura in grado di offrire maggiori opportunità, ma senza alcuna rivoluzione tecnologica diciamo.

Si parla in gergo di "Solid POD" quasi come se fosse il vostro sito Web privato, ad eccezione che i dati sono interoperabili con tutte le app. Dunque il Solid POD diventa fulcro della propria identità online. Solid manterrà un registro dei provider autorizzato al rilascio di un "Pod" e chiunque potrà installare un server per diventare provider aderente al progetto. I dati saranno conservati dentro questo unico recipiente (accessibile tanto il lettura quanto in scrittura) e verranno "linkati" dall’esterno per poter essere utilizzati.

martedì 23 ottobre 2018

Siti Dove Scaricare Software Open Source (Gratuito)

Del software libero o Open Source ne abbiamo già parlato.

In poche parole di cosa si tratta? Di software gratuiti e con il codice aperto quindi modificabili per il futuro sviluppo e per la miglioria del codice.

Quali software posso trovare? Da quelli audio e video, passando per quelli di testo (LibreOffice ad esempio, simile al costoso Microsoft Office), sicurezza, giochi, programmi di fotoritocco.

Su quali siti trovo i migliori software Open Source?

Source Forge

Git Hub

Google Code

Open Source Living

In poche parole di cosa si tratta? Di software gratuiti e con il codice aperto quindi modificabili per il futuro sviluppo e per la miglioria del codice.

Quali software posso trovare? Da quelli audio e video, passando per quelli di testo (LibreOffice ad esempio, simile al costoso Microsoft Office), sicurezza, giochi, programmi di fotoritocco.

Su quali siti trovo i migliori software Open Source?

Source Forge

Git Hub

Google Code

Open Source Living

domenica 21 ottobre 2018

Controllare Sistemi Industriali e Di Automazione Con ClearSCADA

ClearSCADA è una piattaforma software fondamentale per chi gestisce da remoto infrastrutture critiche (Industria 4.0), disperse geograficamente (tra i quali sistemi di automazione, computer che gestiscono catene di montaggio, sistemi Gas & Oil, termici e fotovoltaici).

E' scalabile per ambienti aziendali di grandi dimensioni ma efficace anche per piccoli impianti.

I dati vengono raccolti da server singoli o ridondati su una infrastruttura di comunicazione a lunga distanza (messa a disposizione per gli utenti locali e remoti tramite client integrati e applicazioni di gestione dei dati di terze parti).

ClearSCADA fa parte dell' InfraStruxure (marchio che identifica varie applicazioni e suite software di Schneider Electric usate per migliorare le prestazioni, preservando le risorse aziendali).

L'ultima versione è stata aggiornata con innovativi servizi di localizzazione e di asset attraverso funzioni di allarme e filtri location-based, mostrando la posizione degli asset su mappe integrate, funzionalità di mapping integrate, mappe ArcGis e Web Map Service (Wms), oltre ad includere servizi meteo e in tempo reale.

Sito: Struxurewarescada

E' scalabile per ambienti aziendali di grandi dimensioni ma efficace anche per piccoli impianti.

I dati vengono raccolti da server singoli o ridondati su una infrastruttura di comunicazione a lunga distanza (messa a disposizione per gli utenti locali e remoti tramite client integrati e applicazioni di gestione dei dati di terze parti).

ClearSCADA fa parte dell' InfraStruxure (marchio che identifica varie applicazioni e suite software di Schneider Electric usate per migliorare le prestazioni, preservando le risorse aziendali).

L'ultima versione è stata aggiornata con innovativi servizi di localizzazione e di asset attraverso funzioni di allarme e filtri location-based, mostrando la posizione degli asset su mappe integrate, funzionalità di mapping integrate, mappe ArcGis e Web Map Service (Wms), oltre ad includere servizi meteo e in tempo reale.

Sito: Struxurewarescada

mercoledì 17 ottobre 2018

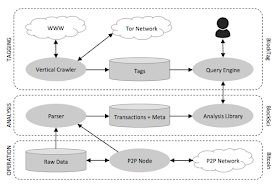

Blocktag Renderà Meno Sicuro TOR, Il Deep Web e La Blockchain?

I navigatori dei mercati neri sul Deep Web stanno trovando sempre maggiori difficoltà nel perseguire in pace i loro hobby.

Con il tempo infatti, sono stati introdotti numerosi strumenti che eliminano l'anonimato derivante dall'uso di TOR. Un nuovo documento di ricerca propone un sistema di tagging per monitorare il flusso di criptovalute e la domanda di beni che avviene sui market del Deep Web.

L'algoritmo Blocktag open source sviluppato da Yazan Boshmaf (Qatar Computing Research Institute), Husam Al Jawaheri (Qatar University Doha) e Mashael Al Sabah (Qatar Computing Research Institute) consente di collegare gli indirizzi blockchain associati all'attività sulle Darknet agli account utente creati sui vari Dream Market, Wall Street, etc.

Blocktag renderà più semplice per le forze dell'ordine associare l'attività sul Deep Web con i post relativi a forum tipo Bitcointalk e agli account dei social media.

Del resto basta ricordare che Ross Ulbricht di Silk Road era stato catturato anche a causa dei post su Bitcointalk realizzati per promuovere il sito.

Questo sistema usa "vertical crawlers" che permettono di associare l'indirizzo di un wallet al profilo Twitter dell'utilizzatore.

Sostanzialmente Blocktag, attraverso pagamenti in Bitcoin, associa gli utenti che navigano sugli Hidden Service di TOR (o su Pirate Bay) tramite i social network.

Ovviamente il sistema riguarda anche altre criptovalute (Litecoin, Zcash, Namecoin, etc) quindi non solo i Bitcoin.

Per saperne di più: Blocktag: Design And Applications Of A Tagging System For Blockchain Analysis

Con il tempo infatti, sono stati introdotti numerosi strumenti che eliminano l'anonimato derivante dall'uso di TOR. Un nuovo documento di ricerca propone un sistema di tagging per monitorare il flusso di criptovalute e la domanda di beni che avviene sui market del Deep Web.

L'algoritmo Blocktag open source sviluppato da Yazan Boshmaf (Qatar Computing Research Institute), Husam Al Jawaheri (Qatar University Doha) e Mashael Al Sabah (Qatar Computing Research Institute) consente di collegare gli indirizzi blockchain associati all'attività sulle Darknet agli account utente creati sui vari Dream Market, Wall Street, etc.

Blocktag renderà più semplice per le forze dell'ordine associare l'attività sul Deep Web con i post relativi a forum tipo Bitcointalk e agli account dei social media.

Del resto basta ricordare che Ross Ulbricht di Silk Road era stato catturato anche a causa dei post su Bitcointalk realizzati per promuovere il sito.

Questo sistema usa "vertical crawlers" che permettono di associare l'indirizzo di un wallet al profilo Twitter dell'utilizzatore.

Sostanzialmente Blocktag, attraverso pagamenti in Bitcoin, associa gli utenti che navigano sugli Hidden Service di TOR (o su Pirate Bay) tramite i social network.

Ovviamente il sistema riguarda anche altre criptovalute (Litecoin, Zcash, Namecoin, etc) quindi non solo i Bitcoin.

Per saperne di più: Blocktag: Design And Applications Of A Tagging System For Blockchain Analysis

lunedì 15 ottobre 2018

Il Dizionario Delle Parole Usate Nel Mondo Bitcoin

In questo articolo vedremo il "gergo" utilizzato su forum e circuiti di trading per quanto riguarda i Bitcoin e in generale le criptomonete.

Una specie di dizionario diciamo.

HYPERBITCOINIZATION

"Iperbitcoinizzazione" è il termine usato da alcuni per descrivere l’esito sperato: il momento in cui le comuni valute saranno svalutate e verranno rimpiazzate dal Bitcoin e da altre criptovalute.

DOC

Si tratta del disturbo ossessivo da criptovalute (DOC è l'acronimo di "Obsessive Cryptocurrency Disorder"), patologia sviluppata nel tempo dalle persone che possiedono monete virtuali: costoro ad un certo punto iniziano a seguire ossessivamente, in qualunque momento del giorno e della notte, le oscillazioni dei prezzi del Bitcoin.

FUD

La sigla FUD ("Fear, Uncertainty And Doubt", cioè "Paura, incertezza e dubbio") non viene usata esclusivamente dalla comunità del Bitcoin.

Viene usata quando qualcuno cerca di dissuadere le persone dal partecipare alla compravendita di criptovalute.

Però può indicare anche il comportamento di chi pubblicizza con decisione una criptovaluta nella quale ha investito personalmente per farne aumentare il prezzo, o quello di chi semina discordia tra i possessori di un’altra criptovaluta in modo da farne calare il prezzo e poterla comprare a buon mercato.

FORK

Rottura in due della catena della blockchain per via di aggiornamenti software.

Gli aggiornamenti possono essere drastici o meno.

A volte il Fork si conclude con la creazione di una nuova moneta virtuale (connessa alla principale ma con differenze apprezzabili).

HODL

Nel 2013 un utente del forum ufficiale sul Bitcoin pubblicò un post con un errore nel titolo: "I AM HODLING" (cioè I AM HOLDING, ovvero IO LI STO TENENDO, nel senso che era intenzionato a tenersi i propri Bitcoin a lungo termine, a prescindere dalle variazioni di prezzo nel breve periodo).

Da allora HODL divenne l'acronimo di Holding On For Dear Life, che si potrebbe tradurre con "Tenere stretto a ogni costo".

Il termine viene usato per scoraggiare la vendita quando il valore del Bitcoin cala.

TO THE MOON

Si tratta di un’esclamazione usata quando i prezzi delle criptovalute salgono alle stelle.

WHEN MOON?

Se volete conoscere il momento più opportuno per vendere le vostre monete prima che i prezzi calino di nuovo potete porre questa domanda alla community.

MOONING

Quando il prezzo di una criptovaluta entra in una fase di mooning vuol dire che ha segnato un picco.

SPOOFING

Pratica illegale che viene a configurarsi nel momento in cui i traders inondano il mercato con falsi ordini per indurre gli altri a moltiplicare acquisti e vendite, con l’obiettivo di gonfiare o far crollare i prezzi.

WASH TRADING

Trader-truffatore compra e vende con se stesso per creare la falsa impressione che esista una domanda di mercato; questo attira gli investitori e manipola il prezzo.

WHEN LAMBO?

Domanda posta per realizzare guadagni in tempi rapidi.

Equivale a "Quando comprerai una Lamborghini?" ovvero "Quando diventerai follemente ricco grazie al Bitcoin?".

BITSHAMING

Quando un possessore di Bitcoin viene preso in giro perché non si è (ancora) arricchito con i Bitcoin.

Magari ne ha intravisto le potenzialità però poi, per qualche motivo, ha venduto ritrovandosi con un pugno di mosche in mano.

NOCOINER

Un Nocoiner è una persona che non possiede alcun Bitcoin, un outsider che sbeffeggia le criptovalute e tutti coloro che le apprezzano. Malgrado possa essere riferito a chiunque non possieda criptomonete, di solito è riservato ai cinici e agli scettici.

BITCOIN MAXIMALIST

Un Maximalist è convinto che sarà il Bitcoin, e nessun’altra criptovaluta, a conquistare il mondo.

Il suo obiettivo è l’iperbitcoinizzazione.

ALTCOIN

Un Altcoin, come suggerisce il nome, è una criptovaluta alternativa al Bitcoin (ad esempio Ethereum, Litecoin, Dash, Monero, etc).

Dato che il Bitcoin fu la prima criptovaluta (almeno nel significato moderno del termine), tutte quelle che sono spuntate successivamente sono considerate Altcoin.

Una specie di dizionario diciamo.

HYPERBITCOINIZATION

"Iperbitcoinizzazione" è il termine usato da alcuni per descrivere l’esito sperato: il momento in cui le comuni valute saranno svalutate e verranno rimpiazzate dal Bitcoin e da altre criptovalute.

DOC

Si tratta del disturbo ossessivo da criptovalute (DOC è l'acronimo di "Obsessive Cryptocurrency Disorder"), patologia sviluppata nel tempo dalle persone che possiedono monete virtuali: costoro ad un certo punto iniziano a seguire ossessivamente, in qualunque momento del giorno e della notte, le oscillazioni dei prezzi del Bitcoin.

FUD

La sigla FUD ("Fear, Uncertainty And Doubt", cioè "Paura, incertezza e dubbio") non viene usata esclusivamente dalla comunità del Bitcoin.

Viene usata quando qualcuno cerca di dissuadere le persone dal partecipare alla compravendita di criptovalute.

Però può indicare anche il comportamento di chi pubblicizza con decisione una criptovaluta nella quale ha investito personalmente per farne aumentare il prezzo, o quello di chi semina discordia tra i possessori di un’altra criptovaluta in modo da farne calare il prezzo e poterla comprare a buon mercato.

FORK

Rottura in due della catena della blockchain per via di aggiornamenti software.

Gli aggiornamenti possono essere drastici o meno.

A volte il Fork si conclude con la creazione di una nuova moneta virtuale (connessa alla principale ma con differenze apprezzabili).

HODL

Nel 2013 un utente del forum ufficiale sul Bitcoin pubblicò un post con un errore nel titolo: "I AM HODLING" (cioè I AM HOLDING, ovvero IO LI STO TENENDO, nel senso che era intenzionato a tenersi i propri Bitcoin a lungo termine, a prescindere dalle variazioni di prezzo nel breve periodo).

Da allora HODL divenne l'acronimo di Holding On For Dear Life, che si potrebbe tradurre con "Tenere stretto a ogni costo".

Il termine viene usato per scoraggiare la vendita quando il valore del Bitcoin cala.

TO THE MOON

Si tratta di un’esclamazione usata quando i prezzi delle criptovalute salgono alle stelle.

WHEN MOON?

Se volete conoscere il momento più opportuno per vendere le vostre monete prima che i prezzi calino di nuovo potete porre questa domanda alla community.

MOONING

Quando il prezzo di una criptovaluta entra in una fase di mooning vuol dire che ha segnato un picco.

SPOOFING

Pratica illegale che viene a configurarsi nel momento in cui i traders inondano il mercato con falsi ordini per indurre gli altri a moltiplicare acquisti e vendite, con l’obiettivo di gonfiare o far crollare i prezzi.

WASH TRADING

Trader-truffatore compra e vende con se stesso per creare la falsa impressione che esista una domanda di mercato; questo attira gli investitori e manipola il prezzo.

WHEN LAMBO?

Domanda posta per realizzare guadagni in tempi rapidi.

Equivale a "Quando comprerai una Lamborghini?" ovvero "Quando diventerai follemente ricco grazie al Bitcoin?".

BITSHAMING

Quando un possessore di Bitcoin viene preso in giro perché non si è (ancora) arricchito con i Bitcoin.

Magari ne ha intravisto le potenzialità però poi, per qualche motivo, ha venduto ritrovandosi con un pugno di mosche in mano.

NOCOINER

Un Nocoiner è una persona che non possiede alcun Bitcoin, un outsider che sbeffeggia le criptovalute e tutti coloro che le apprezzano. Malgrado possa essere riferito a chiunque non possieda criptomonete, di solito è riservato ai cinici e agli scettici.

BITCOIN MAXIMALIST

Un Maximalist è convinto che sarà il Bitcoin, e nessun’altra criptovaluta, a conquistare il mondo.

Il suo obiettivo è l’iperbitcoinizzazione.

ALTCOIN

Un Altcoin, come suggerisce il nome, è una criptovaluta alternativa al Bitcoin (ad esempio Ethereum, Litecoin, Dash, Monero, etc).

Dato che il Bitcoin fu la prima criptovaluta (almeno nel significato moderno del termine), tutte quelle che sono spuntate successivamente sono considerate Altcoin.

sabato 13 ottobre 2018

Sistemi Real-Time ed Embedded: Cosa Sono e Come Funzionano

I sistemi real-time sono sistemi informatici che rispondi in real time appunto (o comunque entro precisi vincoli temporali).

In parole povere, oltre ad eseguire una data funzione, devono farlo anche entro certi limiti di tempo (variabili, a seconda della situazione considerata).

Il termine real-time (tempo reale) non vuol dire che la risposta sia sempre immediata (a volte l'intervallo di tempo può essere anche di minuti).

ESEMPI DI SISTEMI REAL-TIME ED EMBEDDED

Esempi di sistemi real-time sono quelli militari per la difesa (sistemi di difesa missilistici), sistemi di controllo (il pilota automatico di un aereo, il controllo di impianti nucleari, sistemi di guida di missili e satelliti), sistemi di monitoraggio/rilevamento (controllo del traffico, radar, etc), macchine di distribuzione automatiche, sistemi di automazione (robot), sistemi di telecomunicazioni, sistemi multimediali.

È da notare che molti di essi sono anche sistemi embedded, ossia hanno incorporato il computer che li controlla.

Negli ultimi anni la complessità funzionale dei sistemi embedded è cresciuta enormemente e i requisiti real-time sono diventati sempre più stringenti, di conseguenza l'integrazione di un sistema operativo real-time è diventata un obbligo e non più l'eccezione.

Un sistema che interagisce con il mondo fisico deve essere in grado di gestire gli eventi fisici nei tempi in cui si manifestano (tempo reale o quasi) e non in tempi differiti (non real-time).

SCHEDULER

Il sistema embedded deve essere progettato in modo da rispettare questa condizione di real-time tramite meccanismi hardware e software adeguati a gestire il tempo di esecuzione dei processi entro intervalli di tempo limitato.

A tale scopo è necessario che la natura dei processi sia nota e i relativi tempi di esecuzione determinati, in modo che possa essere programmato un meccanismo di gestione della messa in esecuzione e della relativa terminazione dei processi entro il tempo limite (deadline).

Questo meccanismo si chiama “scheduler”.

I meccanismi di scheduling più utilizzati sono i seguenti:

1) Earliest Due Date (Tutti i processi arrivano allo stesso tempo e la priorità è statica)

2) Erliest Deadline First (I processi arrivano in qualsiasi momento e la priorità viene modificata in base alla scadenza temporale del processo)

3) Rate Monitoring (E' il meccanismo di gestione temporale dei processi periodici)

ANELLI APERTI E CHIUSI

I sistemi real-time si possono inoltre suddividere in altre 2 categorie: quelli che modificano

l’ambiente e quelli che non lo modificano.

I sistemi appartenenti alla prima categoria si dividono in:

1) Sistemi ad anello aperto (le cui azioni sono pre-programmate e quindi standard)

2) Sistemi con feedback (le cui azioni sono in funzione delle informazioni ricevute)

Un processo o serie d'istruzioni (task) di un sistema real-time può essere:

1) Periodico (quando viene eseguito periodicamente)

2) Aperiodico (quando viene attivato ad intervalli di tempo irregolari, a seconda della situazione presentatasi)

HARD E SOFT REAL TIME: VELOCITA'

Un sistema si definisce hard real-time o soft real-time a seconda che il limite temporale entro cui

deve espletare la sua funzione sia specificato come valore assoluto o come valore medio.

Per i sistemi soft real-time, a differenza dei sistemi hard real-time, è ammissibile un certo

margine di ritardo nel fornire la risposta.

Un esempio di sistema hard real-time è il sistema di

controllo della temperatura di una centrale nucleare, dove il mancato rispetto dei vincoli

temporali può provocare un grande disastro.

Un esempio, invece, di sistema soft real-time può essere un riproduttore DVD, in cui il mancato rispetto dei vincoli temporali può determinare un degrado della qualità del filmato ma non pregiudica il proseguimento della riproduzione.

Un altro esempio di sistema soft real-time è rappresentato dagli sportelli automatici per la distribuzione di banconote: tali sistemi, mediamente, devono avere un tempo di risposta accettabile per l'utente, altrimenti potrebbero causare l'insoddisfazione dei clienti.

I sistemi con tempi di risposta inferiori al secondo si possono considerare veloci, mentre quelli con tempi di risposta misurabili in minuti si possono considerare lenti.

PREVEDIBILITA' E TEMPI FINITI

I processi fisici hanno in generale tempi di manifestazione che possono essere stimati preventivamente.

Per esempio il campionamento della frequenza di un segnale è un processo sincrono (avviene a intervalli regolari) richiede un intervallo temporale massimo (intervallo di campionamento) entro cui deve essere eseguito (acquisizione della misura e memorizzazione).

La corretta stima di questo intervallo (teorema del campionamento) non è sufficiente a garantire che il processo di campionamento venga eseguito correttamente in termini temporali.

Ci sono caratteristiche di sistema (hardware e software) che possono introdurre elementi di non prevedibilità dei tempi nella risposta del software di sistema, per esempio il DMA (Direct Memory Access).

I sistemi operativi generici (per esempio Windows e Unix) non hanno meccanismi per garantire l'esecuzione certa dei processi entro tempi massimi prestabiliti e quindi non sono utili per l'implementazione di sistemi real-time.

Questi sistemi operativi, data la loro popolarità, sono stati modificati a livello di kernel e adattati alle applicazioni real-time nella versione embedded.

In parole povere, oltre ad eseguire una data funzione, devono farlo anche entro certi limiti di tempo (variabili, a seconda della situazione considerata).

Il termine real-time (tempo reale) non vuol dire che la risposta sia sempre immediata (a volte l'intervallo di tempo può essere anche di minuti).

ESEMPI DI SISTEMI REAL-TIME ED EMBEDDED

Esempi di sistemi real-time sono quelli militari per la difesa (sistemi di difesa missilistici), sistemi di controllo (il pilota automatico di un aereo, il controllo di impianti nucleari, sistemi di guida di missili e satelliti), sistemi di monitoraggio/rilevamento (controllo del traffico, radar, etc), macchine di distribuzione automatiche, sistemi di automazione (robot), sistemi di telecomunicazioni, sistemi multimediali.

È da notare che molti di essi sono anche sistemi embedded, ossia hanno incorporato il computer che li controlla.

Negli ultimi anni la complessità funzionale dei sistemi embedded è cresciuta enormemente e i requisiti real-time sono diventati sempre più stringenti, di conseguenza l'integrazione di un sistema operativo real-time è diventata un obbligo e non più l'eccezione.

Un sistema che interagisce con il mondo fisico deve essere in grado di gestire gli eventi fisici nei tempi in cui si manifestano (tempo reale o quasi) e non in tempi differiti (non real-time).

SCHEDULER

Il sistema embedded deve essere progettato in modo da rispettare questa condizione di real-time tramite meccanismi hardware e software adeguati a gestire il tempo di esecuzione dei processi entro intervalli di tempo limitato.

A tale scopo è necessario che la natura dei processi sia nota e i relativi tempi di esecuzione determinati, in modo che possa essere programmato un meccanismo di gestione della messa in esecuzione e della relativa terminazione dei processi entro il tempo limite (deadline).

Questo meccanismo si chiama “scheduler”.

I meccanismi di scheduling più utilizzati sono i seguenti:

1) Earliest Due Date (Tutti i processi arrivano allo stesso tempo e la priorità è statica)

2) Erliest Deadline First (I processi arrivano in qualsiasi momento e la priorità viene modificata in base alla scadenza temporale del processo)

3) Rate Monitoring (E' il meccanismo di gestione temporale dei processi periodici)

ANELLI APERTI E CHIUSI

I sistemi real-time si possono inoltre suddividere in altre 2 categorie: quelli che modificano

l’ambiente e quelli che non lo modificano.

I sistemi appartenenti alla prima categoria si dividono in:

1) Sistemi ad anello aperto (le cui azioni sono pre-programmate e quindi standard)

2) Sistemi con feedback (le cui azioni sono in funzione delle informazioni ricevute)

Un processo o serie d'istruzioni (task) di un sistema real-time può essere:

1) Periodico (quando viene eseguito periodicamente)

2) Aperiodico (quando viene attivato ad intervalli di tempo irregolari, a seconda della situazione presentatasi)

HARD E SOFT REAL TIME: VELOCITA'

Un sistema si definisce hard real-time o soft real-time a seconda che il limite temporale entro cui

deve espletare la sua funzione sia specificato come valore assoluto o come valore medio.

Per i sistemi soft real-time, a differenza dei sistemi hard real-time, è ammissibile un certo

margine di ritardo nel fornire la risposta.

Un esempio di sistema hard real-time è il sistema di

controllo della temperatura di una centrale nucleare, dove il mancato rispetto dei vincoli

temporali può provocare un grande disastro.

Un esempio, invece, di sistema soft real-time può essere un riproduttore DVD, in cui il mancato rispetto dei vincoli temporali può determinare un degrado della qualità del filmato ma non pregiudica il proseguimento della riproduzione.

Un altro esempio di sistema soft real-time è rappresentato dagli sportelli automatici per la distribuzione di banconote: tali sistemi, mediamente, devono avere un tempo di risposta accettabile per l'utente, altrimenti potrebbero causare l'insoddisfazione dei clienti.

I sistemi con tempi di risposta inferiori al secondo si possono considerare veloci, mentre quelli con tempi di risposta misurabili in minuti si possono considerare lenti.

PREVEDIBILITA' E TEMPI FINITI

I processi fisici hanno in generale tempi di manifestazione che possono essere stimati preventivamente.

Per esempio il campionamento della frequenza di un segnale è un processo sincrono (avviene a intervalli regolari) richiede un intervallo temporale massimo (intervallo di campionamento) entro cui deve essere eseguito (acquisizione della misura e memorizzazione).

La corretta stima di questo intervallo (teorema del campionamento) non è sufficiente a garantire che il processo di campionamento venga eseguito correttamente in termini temporali.

Ci sono caratteristiche di sistema (hardware e software) che possono introdurre elementi di non prevedibilità dei tempi nella risposta del software di sistema, per esempio il DMA (Direct Memory Access).

I sistemi operativi generici (per esempio Windows e Unix) non hanno meccanismi per garantire l'esecuzione certa dei processi entro tempi massimi prestabiliti e quindi non sono utili per l'implementazione di sistemi real-time.

Questi sistemi operativi, data la loro popolarità, sono stati modificati a livello di kernel e adattati alle applicazioni real-time nella versione embedded.

venerdì 12 ottobre 2018

Come Disattivare Le Notifiche Dai Siti Web (Chrome)

Ormai molti portali Web mostrano notifiche sul desktop che riportano eventuali aggiornamento su un sito Web.

L'utilità è indubbia ma a volte il confine tra utilità ed invadenza è davvero sottile.

Quindi come si disattivano?

Per impostazione predefinita, il browser ci chiede se permettere ad un sito di mostrare o meno le notifiche.

Apriamo Chrome, clicchiamo sull’icona con i tre punti in alto a destra e andiamo in "Impostazioni".

Clicchiamo "Avanzate" e dal pannello "Privacy e sicurezza" facciamo clic su "Impostazioni contenuti". Poi clicchiamo su "Notifiche" e mettiamo su off l’opzione "Chiedi prima di inviare".

Da questo momento, tutte le richieste di notifica verranno automaticamente rifiutate per tutti i siti Web.

Dall’elenco visualizzato sotto l’opzione "Chiedi prima di inviare" possiamo permettere o impedire notifiche su determinati siti.

L'utilità è indubbia ma a volte il confine tra utilità ed invadenza è davvero sottile.

Quindi come si disattivano?

Per impostazione predefinita, il browser ci chiede se permettere ad un sito di mostrare o meno le notifiche.

Apriamo Chrome, clicchiamo sull’icona con i tre punti in alto a destra e andiamo in "Impostazioni".

Clicchiamo "Avanzate" e dal pannello "Privacy e sicurezza" facciamo clic su "Impostazioni contenuti". Poi clicchiamo su "Notifiche" e mettiamo su off l’opzione "Chiedi prima di inviare".

Da questo momento, tutte le richieste di notifica verranno automaticamente rifiutate per tutti i siti Web.

Dall’elenco visualizzato sotto l’opzione "Chiedi prima di inviare" possiamo permettere o impedire notifiche su determinati siti.

mercoledì 10 ottobre 2018

Dare Maggiore Visibilità Ai Post Di Alcuni Amici Su Facebook

Se si seguono molte pagine e si hanno molti amici, c'è il rischio che alcuni post non ci vengano visualizzati.

Il motivo è molto semplice: Facebook, tramite un algoritmo, dà priorità ad alcuni amici (e pagine) piuttosto che altri (a seconda delle interazioni con questi: like, commenti e quant'altro).

Cosa succede quindi? Che alcuni contenuti rimangono "nascosti" sino a che non si va sul profilo.

SOLUZIONI

Cosa fare? Propongo tre soluzioni.

In primo luogo smettere di seguire pagine pubbliche che non c'interessano.

In secondo luogo dare priorità agli amici che c'interessano di più.

A questo proposito, basta andare sulla pagina di un proprio amico e su "segui già", cliccare sulla freccetta e schiacciare su "mostra per primi".

Come alternativa si possono anche attivare le notifiche per i contatti che c'interessano di più: basta andare sul profilo del proprio amico, cliccare sulla freccetta accanto alla voce "amici" e selezionare la voce "ricevi notifiche".

Il motivo è molto semplice: Facebook, tramite un algoritmo, dà priorità ad alcuni amici (e pagine) piuttosto che altri (a seconda delle interazioni con questi: like, commenti e quant'altro).

Cosa succede quindi? Che alcuni contenuti rimangono "nascosti" sino a che non si va sul profilo.

SOLUZIONI

Cosa fare? Propongo tre soluzioni.

In primo luogo smettere di seguire pagine pubbliche che non c'interessano.

In secondo luogo dare priorità agli amici che c'interessano di più.

A questo proposito, basta andare sulla pagina di un proprio amico e su "segui già", cliccare sulla freccetta e schiacciare su "mostra per primi".

Come alternativa si possono anche attivare le notifiche per i contatti che c'interessano di più: basta andare sul profilo del proprio amico, cliccare sulla freccetta accanto alla voce "amici" e selezionare la voce "ricevi notifiche".

lunedì 8 ottobre 2018

Chi è Takedownman? Deep Web Outlaws

Chi sia davvero Takedownman è un mistero.

Si sa con certezza che sia uno YouTuber che finge di essere un Hacker ed un "cacciatore di pedofili" (e di video scabrosi sul Deep Web).

Takedownman usa trappole in stile giornalistico investigativo, per presentare i suoi servizi.

Anni fa, lo stesso, fece una richiesta alla FBI per avere permessi speciali per ricercare la pornografia infantile (e catturare i pedofili) sul Deep Web.

Ovviamente la sua richiesta non essendo coerente con la legge federale degli Stati Uniti venne respinta.

In un video spiegò che il suo nome deriva dai giorni in cui combatteva in strada, anche se sotto un commento su YouTube afferma che TakeDownMan rappresenta una lettera di ciascuno degli 11 membri dei Deep Web Outlaws (di cui farebbe parte).

Quà e là si spaccia inoltre per un agente della CIA e allo stesso tempo per un sicario.

Molti suoi seguaci su YouTube affermano da sempre che chiunque dubiti della sua autenticità è un "pedofilo".

STORIA E SCOPERTE

La sua storia inizia nel marzo 2013, quando Takedownman inizia a produrre contenuti online discutendo sul matrimonio gay. In quel momento stava gestendo un sito di risorse per la poligamia su societypl.com (ormai chiuso).

Egli ha sempre sostenuto di aver pugnalato un pedofilo a New York e di aver passato del tempo in prigione per questo.

A maggio 2013 pare abbia minacciato qualcuno con una pistola venendo dunque trattenuto in carcere.

Uno dei suoi primi video riguarda "Black Market" (in seguito chiuso e sequestrato), poi il market "Evolution".

Poco dopo dichiara di essere parte di "Cicada 3301" (si tratta di un'enigma/puzzle del web).

Poi parla anche di Hidden Wiki.

Molti siti di cui parla vengono poi, effettivamente, oscurati dalla FBI.

Nei suoi video minaccia di hackerare eventuali violentatori e mette in ridicolo utenti che osano chiedergli info su siti di CP.

Poi negli anni scopre le "Red Room" (cioè Snuff Movies del Deep Web), "Scream Bitch", "Animal Nightmare", siti di Hitman e "TorTube".

VGN: Puoi dirci cos'è esattamente una Red Room?

TDM: È un portale che richiede un accesso specifico per guardare e persino partecipare durante un feed dal vivo che mostra torture, stupri e omicidi.

VGN: Chi sono queste vittime? Dove hanno trovato queste vittime i proprietari di questi siti?

TDM: Le vittime possono essere bambini, adolescenti, donne, uomini qualunque sia il pubblico desideri. Le vittime possono essere adolescenti che sono state attirati da queste organizzazioni. Inoltre tendono a prendere di mira le donne e le famiglie senzatetto offrendo una buona vita per i loro figli. Quindi, pagano le famiglie, prendono i bambini promettendo una buona vita quando invece finiscono in situazioni orribili quali una Red Room.

VGN: le persone pagano per guardare questi live streaming?

TDM: Sì. Prendi ad esempio qualcuno che entra in una Red Room. L'host indica loro cinque comandi minimi prima che la vittima possa essere uccisa. Ogni cliente deve pagare per ogni comando inflitto. Tutto in Bitcoin.

In seguito trova "Cam-A-Lot" che fu un vero e proprio sito di webcam compromesso per bambini.

Scopre anche uno dei falsi siti inerenti tratta di esseri umani come riportato erroneamente su Vice, un sito che vende schiavi con gambe amputate, un raccapricciante video di "Zion Kidnapping".

Poi inizia a parlare di storie di abuso documentando il video di "Daisy's Destruction" (girato da Peter Scully, poi condannato all'ergastolo) e poi di "Dafu Love".

Parla anche del video di "Tara The Android" (confessioni di un serial killer), nega l'esistenza del "Mariana's Web" e dello "Shadow Web".

A causa di alcuni contenuti e controversie quà e là (tipo la madre di un iscritto al suo canale che voleva denunciarlo per aver chiamato pedofilo suo figlio di 14 anni), il suo canale è stato spesso sospeso.

Lui ha sempre affermato di guidarne un altro molto più grande, anche se nessuno sa che c'è lui dietro.

Insomma molti dei canali (anche italiani) proliferati in questi anni su Youtube inerenti il Deep Web e le storie Creepy li si devono a Takedownman che fu sicuramente il capostipite di un certo modo di fare informazione (tanta fantasia e poca realtà).

Poi molti canali (e soprattutto video) sono completamente degenerati basandosi sul nulla e su storie completamente inventate, Takedownman invece si è sempre contraddistinto per contenuti di pseudo-realtà (cioè un po' romanzati ma sotto certi versi assolutamente reali).

Si sa con certezza che sia uno YouTuber che finge di essere un Hacker ed un "cacciatore di pedofili" (e di video scabrosi sul Deep Web).

Takedownman usa trappole in stile giornalistico investigativo, per presentare i suoi servizi.

Anni fa, lo stesso, fece una richiesta alla FBI per avere permessi speciali per ricercare la pornografia infantile (e catturare i pedofili) sul Deep Web.

Ovviamente la sua richiesta non essendo coerente con la legge federale degli Stati Uniti venne respinta.

In un video spiegò che il suo nome deriva dai giorni in cui combatteva in strada, anche se sotto un commento su YouTube afferma che TakeDownMan rappresenta una lettera di ciascuno degli 11 membri dei Deep Web Outlaws (di cui farebbe parte).

Quà e là si spaccia inoltre per un agente della CIA e allo stesso tempo per un sicario.

Molti suoi seguaci su YouTube affermano da sempre che chiunque dubiti della sua autenticità è un "pedofilo".

STORIA E SCOPERTE

La sua storia inizia nel marzo 2013, quando Takedownman inizia a produrre contenuti online discutendo sul matrimonio gay. In quel momento stava gestendo un sito di risorse per la poligamia su societypl.com (ormai chiuso).

Egli ha sempre sostenuto di aver pugnalato un pedofilo a New York e di aver passato del tempo in prigione per questo.

A maggio 2013 pare abbia minacciato qualcuno con una pistola venendo dunque trattenuto in carcere.

Uno dei suoi primi video riguarda "Black Market" (in seguito chiuso e sequestrato), poi il market "Evolution".

Poco dopo dichiara di essere parte di "Cicada 3301" (si tratta di un'enigma/puzzle del web).

Poi parla anche di Hidden Wiki.

Molti siti di cui parla vengono poi, effettivamente, oscurati dalla FBI.

Nei suoi video minaccia di hackerare eventuali violentatori e mette in ridicolo utenti che osano chiedergli info su siti di CP.

Poi negli anni scopre le "Red Room" (cioè Snuff Movies del Deep Web), "Scream Bitch", "Animal Nightmare", siti di Hitman e "TorTube".

VGN: Puoi dirci cos'è esattamente una Red Room?

TDM: È un portale che richiede un accesso specifico per guardare e persino partecipare durante un feed dal vivo che mostra torture, stupri e omicidi.

VGN: Chi sono queste vittime? Dove hanno trovato queste vittime i proprietari di questi siti?

TDM: Le vittime possono essere bambini, adolescenti, donne, uomini qualunque sia il pubblico desideri. Le vittime possono essere adolescenti che sono state attirati da queste organizzazioni. Inoltre tendono a prendere di mira le donne e le famiglie senzatetto offrendo una buona vita per i loro figli. Quindi, pagano le famiglie, prendono i bambini promettendo una buona vita quando invece finiscono in situazioni orribili quali una Red Room.

VGN: le persone pagano per guardare questi live streaming?

TDM: Sì. Prendi ad esempio qualcuno che entra in una Red Room. L'host indica loro cinque comandi minimi prima che la vittima possa essere uccisa. Ogni cliente deve pagare per ogni comando inflitto. Tutto in Bitcoin.

In seguito trova "Cam-A-Lot" che fu un vero e proprio sito di webcam compromesso per bambini.

Scopre anche uno dei falsi siti inerenti tratta di esseri umani come riportato erroneamente su Vice, un sito che vende schiavi con gambe amputate, un raccapricciante video di "Zion Kidnapping".

Poi inizia a parlare di storie di abuso documentando il video di "Daisy's Destruction" (girato da Peter Scully, poi condannato all'ergastolo) e poi di "Dafu Love".

Parla anche del video di "Tara The Android" (confessioni di un serial killer), nega l'esistenza del "Mariana's Web" e dello "Shadow Web".

A causa di alcuni contenuti e controversie quà e là (tipo la madre di un iscritto al suo canale che voleva denunciarlo per aver chiamato pedofilo suo figlio di 14 anni), il suo canale è stato spesso sospeso.

Lui ha sempre affermato di guidarne un altro molto più grande, anche se nessuno sa che c'è lui dietro.

Insomma molti dei canali (anche italiani) proliferati in questi anni su Youtube inerenti il Deep Web e le storie Creepy li si devono a Takedownman che fu sicuramente il capostipite di un certo modo di fare informazione (tanta fantasia e poca realtà).

Poi molti canali (e soprattutto video) sono completamente degenerati basandosi sul nulla e su storie completamente inventate, Takedownman invece si è sempre contraddistinto per contenuti di pseudo-realtà (cioè un po' romanzati ma sotto certi versi assolutamente reali).

venerdì 5 ottobre 2018

Differenze Tra TV QLED, OLED, SUHD, QD, TVK8 e MicroLED

Ormai le TV a schermo piatto e cristalli liquidi (LCD) sono nelle case di ognuno di noi, avendo ormai da tempo sostituito quelle a tubo catodico.

In aggiunta a ciò sono state sviluppate anche TV a LED (Light-Emitting Diode) dove vengono in pratica sfruttate le proprietà ottiche di alcuni materiali per produrre luce. Negli anni 90 sono stati realizzati anche LED con elevata efficienza e con integrati contemporaneamente luce rossa verde e blu cosi da poter generare qualsiasi colore.

Il punto di forza delle LED TV sta nella possibilità di ottenere un elevata luminosità (ai tempi 3-4 volte maggiore delle tecnologie precedenti) a basso prezzo e con lunga durata (possono durare fino a 100.000 ore senza essere influenzata dal numero di accensioni e spegnimenti).

Sostanzialmente si tratta di TV LCD basate su retroilluminazione a LED anzichè con i soliti neon tradizionali!

Tuttavia ora come ora parliamo ormai di preistoria perchè sono ormai tante le nuove tecnologie che in un futuro neanche tanto prossimo andranno a sostituire le TV LCD.

Il principale problema odierno sono i costi.

Vediamone le funzionalità principali e le differenze.

QLED

Questo tipo di TV è stata commercializzata dalla Sony ed utilizza punti quantici per produrre immagini.

Lo schermo è basato su nanocristalli semiconduttori o punti quantistici.

Sono simili agli schermi con tecnologia OLED anche se non possono raggiungere la loro % di nero (questa potrebbe essere l'unica limitazione).

Il vantaggio è che durano di più degli OLED e che presentano un'elevata profondità di colore.

OLED

Tramite composti organici viene emessa la luce che produce le immagini quindi questo tipo di televisori non hanno bisogno di componenti aggiuntivi per illuminare i cristalli liquidi perchè producono luce propria (quindi non sfruttano la luce esterna).

Hanno un comportamento simile ad un diodo: cioè conducono corrente in una sola direzione.

Quali sono gli svantaggi? Rispetto ai normali LCD consumano molto di più, la luminosità massima è inferiore rispetto ai QLED, inoltre durano di meno.

Toshiba, Panasonic e soprattutto Sony ci sono dietro questa tecnologia.

SUHD

SUHD è il nome che Samsung ha dato alle sue TV LED Ultra HD 4K di fascia alta.

Per UHD ci si riferisce al 4K. All’acronimo UHD, Samsung ha aggiunto una “S” per meglio caratterizzare i suoi prodotti top di gamma.

Anche LG ha chiamato in seguito alcuni suoi TV LED con l'etichetta commerciale di Super UHD, esplicitando la proprio interpretazione della S.

Con l’etichetta SUHD Samsung indica i suoi televisori 4K di fascia alta migliorati da alcune tecnologie peculiari che ottimizzano ulteriormente la qualità dell'immagine.

A differenza dell'OLED, quando parliamo di SUHD non ci riferiamo a una specifica tecnologia che differenzia gli apparecchi che la adottano dai tradizionali TV LED. SUHD sono quei prodotti Samsung che, oltre ad avere una risoluzione Ultra HD (ovvero 4K), sono dotati di alcune tecnologie che migliorano ulteriormente la qualità dell’immagine.

-Quantum Dots (conosciuta anche come Nano-crystal technology aumenta accuratezza dei colori e contrasto con una minore dispersione di energia).

-Peak Illuminator (la tecnologia High Dynamic Range è caratterizzata da un sensibile miglioramento del contrasto, che secondo molti è la principale caratteristica per misurare la qualità delle immagini. L’utilizzo del contrasto dinamico migliora sensibilmente i colori e la luminosità delle immagini, per rappresentare più accuratamente l'ampio spettro dei colori elaborati dall'occhio umano. Potenziando la retroilluminazione nelle aree più luminose dello schermo si riescono a ottenere contrasti più accentuati e una gamma di colori fino a sette volte più ampia e intensa rispetto agli UHD classici)

-Ultra Black e Precision Black (la prima caratteristica agisce sul materiale della lamina dello schermo, fornendo un TV che assorbe i riflessi, la seconda sta a indicare un algoritmo di ottimizzazione delle tonalità più scure)

-Auto Depth Enhancer e PurColor (le TV Samsung riescono a ottimizzare anche i contenuti non nativi ottenendo una qualità di immagine non solo fedele, ma addirittura migliore rispetto all’originale input Full HD. Anche il PurColor ottimizza la resa dei colori per una qualità decisamente superiore)

QD TV (Quantum Dot, a punti quantici)

I Quantum Dot sono in grado di assorbire ed emettere luce. L'emissione luminosa è strettamente legata alle dimensioni del nucleo: un diametro di 2nm implica l'emissione di luce blu, mentre un nucleo da 6-7nm produrrà luce rossa.

Un'altra caratteristica molto importante è legata alla purezza dei colori: rispetto ad altri materiali si ottengono immagini molto più precise. Questo risultato è legato alla capacità di riprodurre uno spettro molto più ristretto (cioè le componenti cromatiche, quando riprodotte tramite Quantum Dot, tendono a non mischiarsi con i colori adiacenti, risultando, proprio per questo motivo, più corrette).

E' incrementata anche l'efficienza luminosa: Samsung dichiara che proprio l'impiego di Quantum Dot ha reso possibile ottenere una luminosità assolutamente maggiore (ciò permette un migliore utilizzo degli HDR).

TV8K

Lanciati da Sharp e Sony, queste TV presentano una risoluzione 4 volte superiore alle UHD (Ultra HD) ed addirittura 16 volte superiore rispetto a FHD (Full HD).

8K ovviamente indica la quantità di pixel presenti nel display.

I televisori 8K offrono una risoluzione 7680 x 4320 pixel con immagini da 33 Megapixel.

Come detto i televisori FullHd, quelli presenti nella maggior parte delle case degli italiani, offrono immagini con soli 2 Megapixel.

Con oltre 33 milioni di pixel presenti sullo schermo, l'utente può immergersi completamente nel contenuto trasmesso e notare anche il dettaglio più insignificante. Bisogna pensare che gli schermi 4K presentano un totale di 8 milioni di pixel: i sensori fotografici presenti all'interno dei nostri smartphone scattano immagini con una risoluzione che nella maggior parte delle volte supera i 12 megapixel (in media. Alcune ormai arrivano a 20).

Entro il 2020 pare che tutte le principali aziende lanceranno sul mercato televisori 8K.

TV MicroLED

Le immagini sono prodotte da un led micrometrico quindi questa tecnologia non ha nulla a che vedere con quella QLED basata ancora su LCD. Qui infatti parliamo di LED di dimensioni estremamente ridotte capaci di emettere luce direttamente come gli OLED, senza quindi la necessità di una retroilluminazione.

I benefici, oltre al nero assoluto con i LED spenti, sono da ricercare nell’elevata luminosità (la casa principale Samsung parla di picchi di 2000 nit, oggi irraggiungibili da qualsiasi OLED), nei consumi ridotti e nell’assenza di ritenzione (a differenza degli OLED qui non ci sono materiali organici).

Questi schermi sono già usati in alcune sale cinematografiche grazie ai Cinema LED Screen di Samsung, mentre i display Sony CLEDIS (Crystal LED Integrated Structure) sono per ora riservati ad ambiti come luoghi pubblici, musei, applicazioni industriali e studi televisivi.

In aggiunta a ciò sono state sviluppate anche TV a LED (Light-Emitting Diode) dove vengono in pratica sfruttate le proprietà ottiche di alcuni materiali per produrre luce. Negli anni 90 sono stati realizzati anche LED con elevata efficienza e con integrati contemporaneamente luce rossa verde e blu cosi da poter generare qualsiasi colore.

Il punto di forza delle LED TV sta nella possibilità di ottenere un elevata luminosità (ai tempi 3-4 volte maggiore delle tecnologie precedenti) a basso prezzo e con lunga durata (possono durare fino a 100.000 ore senza essere influenzata dal numero di accensioni e spegnimenti).

Sostanzialmente si tratta di TV LCD basate su retroilluminazione a LED anzichè con i soliti neon tradizionali!

Tuttavia ora come ora parliamo ormai di preistoria perchè sono ormai tante le nuove tecnologie che in un futuro neanche tanto prossimo andranno a sostituire le TV LCD.

Il principale problema odierno sono i costi.

Vediamone le funzionalità principali e le differenze.

QLED

Questo tipo di TV è stata commercializzata dalla Sony ed utilizza punti quantici per produrre immagini.

Lo schermo è basato su nanocristalli semiconduttori o punti quantistici.

Sono simili agli schermi con tecnologia OLED anche se non possono raggiungere la loro % di nero (questa potrebbe essere l'unica limitazione).

Il vantaggio è che durano di più degli OLED e che presentano un'elevata profondità di colore.

OLED

Tramite composti organici viene emessa la luce che produce le immagini quindi questo tipo di televisori non hanno bisogno di componenti aggiuntivi per illuminare i cristalli liquidi perchè producono luce propria (quindi non sfruttano la luce esterna).

Hanno un comportamento simile ad un diodo: cioè conducono corrente in una sola direzione.

Quali sono gli svantaggi? Rispetto ai normali LCD consumano molto di più, la luminosità massima è inferiore rispetto ai QLED, inoltre durano di meno.

Toshiba, Panasonic e soprattutto Sony ci sono dietro questa tecnologia.

SUHD

SUHD è il nome che Samsung ha dato alle sue TV LED Ultra HD 4K di fascia alta.

Per UHD ci si riferisce al 4K. All’acronimo UHD, Samsung ha aggiunto una “S” per meglio caratterizzare i suoi prodotti top di gamma.

Anche LG ha chiamato in seguito alcuni suoi TV LED con l'etichetta commerciale di Super UHD, esplicitando la proprio interpretazione della S.

Con l’etichetta SUHD Samsung indica i suoi televisori 4K di fascia alta migliorati da alcune tecnologie peculiari che ottimizzano ulteriormente la qualità dell'immagine.

A differenza dell'OLED, quando parliamo di SUHD non ci riferiamo a una specifica tecnologia che differenzia gli apparecchi che la adottano dai tradizionali TV LED. SUHD sono quei prodotti Samsung che, oltre ad avere una risoluzione Ultra HD (ovvero 4K), sono dotati di alcune tecnologie che migliorano ulteriormente la qualità dell’immagine.

-Quantum Dots (conosciuta anche come Nano-crystal technology aumenta accuratezza dei colori e contrasto con una minore dispersione di energia).

-Peak Illuminator (la tecnologia High Dynamic Range è caratterizzata da un sensibile miglioramento del contrasto, che secondo molti è la principale caratteristica per misurare la qualità delle immagini. L’utilizzo del contrasto dinamico migliora sensibilmente i colori e la luminosità delle immagini, per rappresentare più accuratamente l'ampio spettro dei colori elaborati dall'occhio umano. Potenziando la retroilluminazione nelle aree più luminose dello schermo si riescono a ottenere contrasti più accentuati e una gamma di colori fino a sette volte più ampia e intensa rispetto agli UHD classici)

-Ultra Black e Precision Black (la prima caratteristica agisce sul materiale della lamina dello schermo, fornendo un TV che assorbe i riflessi, la seconda sta a indicare un algoritmo di ottimizzazione delle tonalità più scure)

-Auto Depth Enhancer e PurColor (le TV Samsung riescono a ottimizzare anche i contenuti non nativi ottenendo una qualità di immagine non solo fedele, ma addirittura migliore rispetto all’originale input Full HD. Anche il PurColor ottimizza la resa dei colori per una qualità decisamente superiore)

QD TV (Quantum Dot, a punti quantici)

I Quantum Dot sono in grado di assorbire ed emettere luce. L'emissione luminosa è strettamente legata alle dimensioni del nucleo: un diametro di 2nm implica l'emissione di luce blu, mentre un nucleo da 6-7nm produrrà luce rossa.

Un'altra caratteristica molto importante è legata alla purezza dei colori: rispetto ad altri materiali si ottengono immagini molto più precise. Questo risultato è legato alla capacità di riprodurre uno spettro molto più ristretto (cioè le componenti cromatiche, quando riprodotte tramite Quantum Dot, tendono a non mischiarsi con i colori adiacenti, risultando, proprio per questo motivo, più corrette).

E' incrementata anche l'efficienza luminosa: Samsung dichiara che proprio l'impiego di Quantum Dot ha reso possibile ottenere una luminosità assolutamente maggiore (ciò permette un migliore utilizzo degli HDR).

TV8K

Lanciati da Sharp e Sony, queste TV presentano una risoluzione 4 volte superiore alle UHD (Ultra HD) ed addirittura 16 volte superiore rispetto a FHD (Full HD).

8K ovviamente indica la quantità di pixel presenti nel display.

I televisori 8K offrono una risoluzione 7680 x 4320 pixel con immagini da 33 Megapixel.

Come detto i televisori FullHd, quelli presenti nella maggior parte delle case degli italiani, offrono immagini con soli 2 Megapixel.

Con oltre 33 milioni di pixel presenti sullo schermo, l'utente può immergersi completamente nel contenuto trasmesso e notare anche il dettaglio più insignificante. Bisogna pensare che gli schermi 4K presentano un totale di 8 milioni di pixel: i sensori fotografici presenti all'interno dei nostri smartphone scattano immagini con una risoluzione che nella maggior parte delle volte supera i 12 megapixel (in media. Alcune ormai arrivano a 20).

Entro il 2020 pare che tutte le principali aziende lanceranno sul mercato televisori 8K.

TV MicroLED

Le immagini sono prodotte da un led micrometrico quindi questa tecnologia non ha nulla a che vedere con quella QLED basata ancora su LCD. Qui infatti parliamo di LED di dimensioni estremamente ridotte capaci di emettere luce direttamente come gli OLED, senza quindi la necessità di una retroilluminazione.

I benefici, oltre al nero assoluto con i LED spenti, sono da ricercare nell’elevata luminosità (la casa principale Samsung parla di picchi di 2000 nit, oggi irraggiungibili da qualsiasi OLED), nei consumi ridotti e nell’assenza di ritenzione (a differenza degli OLED qui non ci sono materiali organici).

Questi schermi sono già usati in alcune sale cinematografiche grazie ai Cinema LED Screen di Samsung, mentre i display Sony CLEDIS (Crystal LED Integrated Structure) sono per ora riservati ad ambiti come luoghi pubblici, musei, applicazioni industriali e studi televisivi.

giovedì 4 ottobre 2018

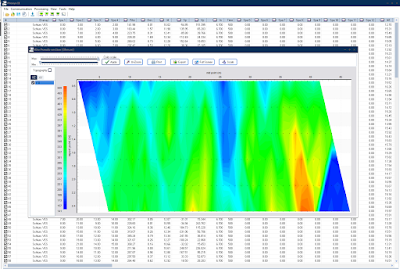

Come Svolgere Un'Indagine Geoelettrica Con Electre II, Prosys e Res2Dinv

In quest'articolo vedremo come svolgere un'indagine Geoelettrica nel sottosuolo usando alcuni software. Ovviamente per motivi di spazio è impossibile trattare le decine e decine di funzioni che ogni software offre quindi ci limiteremo a vedere le funzioni principali (poi il tutto va gestito secondo le proprie esigenze). Sostanzialmente la Geoelettrica, tramite elettrodi di corrente, immette corrente nel sottosuolo. Poi tramite elettrodi di potenziale ne misura la risposta (resistività elettrica che rappresenta l'inverso della conducibilità). Essa sfrutta le leggi di Ohm su resistenza (di un materiale di farsi attraversare dalla corrente) e resistività (attitudine di un materiale ad opporsi al passaggio delle cariche elettriche).

Le configurazioni Geoelettriche vanno scelte a seconda delle esigenze e delle profondità da raggiungere. Ci sono varie configurazioni in cui vengono invertiti di posizione gli elettrodi:

-Wenner (elettrodi di corrente all'estremità e quelli di potenziale all'interno)

-Schlumberger (simile a Wenner ma cambia la spaziatura tra gli elettrodi, cioè la distanza "a")

-Dipolo Dipolo (elettrodi di corrente e di potenziale a coppie)

In realtà le configurazioni sono pressocchè infinite: Polo-Polo, Polo-Dipolo e così via.

Va sottolineato che va sempre scelto il giusto compromesso tra profondità da raggiungere e rumore (Noise) associato che dipende anche dalla configurazione adottata.

Sempre a livello di configurazioni, il numero è pressocchè infinito perchè per ottenere i parametri cercati basta calcolare il coefficiente geometrico, a seconda della situazione presentatasi.

Le misure effettuate saranno diverse, per via di errori e noise. A questo proposito ci serviremo di software che tramite Processing ed Inversione forniranno un modello il più vicino possibile alla realtà.

Per i software, andate qui: Iris Instrument (Electre II, Prosys, Res2Dinv)

Invece Surfer, lo trovate qui: Golden Software (Surfer)

ELECTRE II

Per scegliere le configurazioni da utilizzare si può usare il software Electre II. Andando a "New", scegliere un nome e poi trovare "Switch 48 (Cable Set Name)" scegliendo la modalità "Rho Mode" o "Rho And IP Mode" (polarizzazione indotta).

"Time" (ms) è il tempo di acquisizione (per la Geoelettrica va bene anche 500 ms, cioè 0.5 secondi. Per l'IP invece 1000 ms).

Vediamo altre funzioni: