Non tutti sanno che per ogni messaggio inviato su WhatsApp si possono visualizzare una serie d'informazioni, cioè leggere quando il messaggio è stato consegnato, letto o riprodotto dal destinatario.

Per visualizzare la schermata di "Info messaggio": basta aprire una chat individuale o di gruppo

e tenere premuto il messaggio che hai inviato.

Dopo di ciò basta schiacciare sulla "i" in alto.

Sarà possibile verificare quando il tuo messaggio è stato consegnato sul telefono del destinatario (ma non è ancora stato visto dal destinatario), quando il destinatario ha letto il tuo messaggio o visto la tua foto, file audio o video.

Per un messaggio vocale, la funzione indica se il file è stato visto, ma non ancora riprodotto.

Nei gruppi invece sarà possibile verificare, chi dei partecipanti, ha letto già il messaggio (e l'ora) e i partecipanti rimanenti che devono ancora leggerlo.

Ovviamente comparse le spunte blu, vuol dire che il messaggio è stato letto da tutto il gruppo.

martedì 27 febbraio 2018

domenica 25 febbraio 2018

Hackers Rubano 50 Milioni Di Dollari In Bitcoin Tramite Google Adwords

I Coinhoarder con una truffa più o meno geniale hanno rubato più di 50 milioni di dollari in criptovalute dagli utenti di Blockchain.info.

I criminali hanno raggiunto il loro obbiettivo usando una tecnica molto semplice: acquistando annunci Google su parole chiave di ricerca popolari correlate alla criptovaluta “per inquinare i risultati di ricerca degli utenti” e carpire le credenziali di accesso dei portafogli crittografici.

Il gruppo comprava termini come “blockchain” o “bitcoin wallet” su Google Adwords, mostrando annunci pubblicitari che includevano collegamenti a siti esca (“falsificati”) come “blokchien.info/wallet” o “block-clain.info”, indirizzando i visitatori a una pagina di destinazione che rispecchiava i siti Web reali della società Blockchain.

Pensando di avere raggiunto il sito giusto, le vittime inserivano le proprie informazioni private e le credenziali di accesso che permettevano agli Hacker di accedere ai loro wallet e sottrarre il denaro digitale.

I furti di Coinhoarder si sono verificati nel corso di tre anni, ma sono aumentati alla fine del 2017, quando i prezzi dei Bitcoin sono saliti vicino ai 20.000 dollari, con 10 milioni rubati tra settembre e dicembre.

Più o meno in quel periodo questi Hacker ucraini sono riusciti a sottrarre 2 milioni di dollari nel giro di meno di quattro settimane.

Come detto si parla di 50 milioni di dollari rubati.

I criminali hanno raggiunto il loro obbiettivo usando una tecnica molto semplice: acquistando annunci Google su parole chiave di ricerca popolari correlate alla criptovaluta “per inquinare i risultati di ricerca degli utenti” e carpire le credenziali di accesso dei portafogli crittografici.

Il gruppo comprava termini come “blockchain” o “bitcoin wallet” su Google Adwords, mostrando annunci pubblicitari che includevano collegamenti a siti esca (“falsificati”) come “blokchien.info/wallet” o “block-clain.info”, indirizzando i visitatori a una pagina di destinazione che rispecchiava i siti Web reali della società Blockchain.

Pensando di avere raggiunto il sito giusto, le vittime inserivano le proprie informazioni private e le credenziali di accesso che permettevano agli Hacker di accedere ai loro wallet e sottrarre il denaro digitale.

I furti di Coinhoarder si sono verificati nel corso di tre anni, ma sono aumentati alla fine del 2017, quando i prezzi dei Bitcoin sono saliti vicino ai 20.000 dollari, con 10 milioni rubati tra settembre e dicembre.

Più o meno in quel periodo questi Hacker ucraini sono riusciti a sottrarre 2 milioni di dollari nel giro di meno di quattro settimane.

Come detto si parla di 50 milioni di dollari rubati.

Come Aumentare La Velocità Della Propria Banda Internet

Generalmente non sfruttiamo tutta la velocità della connessione internet perchè Windows riserva parte di essa ad altri processi (prioritari o meno) del sistema. Il valore è fissato all'80% ma tramite l'editor criteri dii gruppi locali è possibile abbassarne il valore. Per fare ciò clicchiamo su Start, nella casella di ricerca digitiamo gpedit.msc e premiamo Invio. Verrà aperto l’Editor Criteri di gruppo locali.

Nella vista ad albero a sinistra espandiamo la cartella Modelli amministrativi in Configurazione computer.

Nella cartella Rete, troviamo e clicchiamo Utilità di pianificazione pacchetti QoS. Troveremo nel pannello di destra la voce Limita larghezza di banda riservabile. Clicchiamoci sopra una volta per leggere una descrizione di cosa si tratta e poi clicchiamoci sopra due volte per aprire il box in cui è possibile modificare le impostazioni. Nella nuova schermata selezioniamo innanzitutto l’opzione Attivata per visualizzare il limite corrente della banda riservabile. È possibile modificarlo a piacere. Settandolo a 0% i processi di sistema non saranno prioritari e useranno la banda come tutti gli altri.

Nella vista ad albero a sinistra espandiamo la cartella Modelli amministrativi in Configurazione computer.

Nella cartella Rete, troviamo e clicchiamo Utilità di pianificazione pacchetti QoS. Troveremo nel pannello di destra la voce Limita larghezza di banda riservabile. Clicchiamoci sopra una volta per leggere una descrizione di cosa si tratta e poi clicchiamoci sopra due volte per aprire il box in cui è possibile modificare le impostazioni. Nella nuova schermata selezioniamo innanzitutto l’opzione Attivata per visualizzare il limite corrente della banda riservabile. È possibile modificarlo a piacere. Settandolo a 0% i processi di sistema non saranno prioritari e useranno la banda come tutti gli altri.

venerdì 23 febbraio 2018

Come Eliminare Lo Sfondo Dalle Foto (Background Erase e Background Burner)

Background Eraser è un'interessante applicazione per Android, Windows e Mac che offre gli strumenti necessari per rimuovere facilmente lo sfondo dalle fotografie con pochi click.

Caricata l'immagine, sarà sufficiente tracciare poche linee (in verde) sul soggetto da mantenere, ed altrettante linee (in rosso) dello sfondo da rimuovere: a quel punto basta cliccare su "Scontorna Immagine" per lasciare al software l’arduo compito di rintracciare in pochi secondi i contorni del soggetto cancellando tutto il resto.

I quadratini bianchi e grigi evidenziano lo sfondo da cancellare.

L’applicazione si comporta bene, specialmente su immagini dallo sfondo semplice.

In fotografie dallo sfondo più complesso potrebbe essere necessario agire manualmente con due tipologie diverse di pennello che permettono rispettivamente di togliere manualmente porzioni di sfondo o aggiungere parti mancanti del soggetto interessato.

Il risultato finale può poi essere esportato in formato PNG, lasciando trasparenza sullo sfondo, così da utilizzare poi l’immagine con altri software di fotoritocco (nel caso lo si desideri) per aggiungere una diversa immagine sullo sfondo.

Tramite la funzione "Repair" sarà possibile agire su eventuali modifiche errate.

Per scaricarla sul Play Store: Background Eraser

Se invece volete fare tutto online sfruttando un'IA artificiale per la rimozione dello sfondo, vi basta recarvi su questo sito: Background Burner

Caricata l'immagine, sarà sufficiente tracciare poche linee (in verde) sul soggetto da mantenere, ed altrettante linee (in rosso) dello sfondo da rimuovere: a quel punto basta cliccare su "Scontorna Immagine" per lasciare al software l’arduo compito di rintracciare in pochi secondi i contorni del soggetto cancellando tutto il resto.

I quadratini bianchi e grigi evidenziano lo sfondo da cancellare.

L’applicazione si comporta bene, specialmente su immagini dallo sfondo semplice.

In fotografie dallo sfondo più complesso potrebbe essere necessario agire manualmente con due tipologie diverse di pennello che permettono rispettivamente di togliere manualmente porzioni di sfondo o aggiungere parti mancanti del soggetto interessato.

Il risultato finale può poi essere esportato in formato PNG, lasciando trasparenza sullo sfondo, così da utilizzare poi l’immagine con altri software di fotoritocco (nel caso lo si desideri) per aggiungere una diversa immagine sullo sfondo.

Tramite la funzione "Repair" sarà possibile agire su eventuali modifiche errate.

Per scaricarla sul Play Store: Background Eraser

Se invece volete fare tutto online sfruttando un'IA artificiale per la rimozione dello sfondo, vi basta recarvi su questo sito: Background Burner

mercoledì 21 febbraio 2018

La Curva Di Rogers Sulle Innovazioni Tecnologiche

Il processo di diffusione di nuove tecnologie segue uno schema consueto descritto dalla legge di Rogers. Sostanzialmente si parla d'innovazioni da introdurre nel sociale.

La loro possibilità di integrazione dipende da una serie di fattori, quali precondizioni, risorse, variabili, capacità di accettare il rischio e il cambiamento, valori, interessi, social device.

In primo luogo vanno considerate situazioni di obsolescenza culturale e sociale in rapporto ai bisogni. I bisogni possono essere strutturali, economici (interessi finanziari), individuali, politici.

Possono essere reali o indotti dai mass media (pubblicità, giornali, etc).

Da non tralasciare eventuali emergenze naturali, sociali, ecologiche e la valorizzazione culturale del cambiamento per insoddisfazioni a diversi livelli. La curva di Rogers di adozione dell'innovazione è un modello che classifica coloro che adottano le innovazioni in varie categorie in base all'idea che alcuni individui siano inevitabilmente più aperti all'innovzione di altri.

Le categorie che Rogers individua sono:

1) Innovatori (2,5%)

2) Primi acquisitori (13,5%)

3) La maggioranza anticipatrice (34%)

4) La maggioranza ritardaria (34%)

5) Ritardatari (16%)

La propensione all'adozione di una innovazione di una persona influisce sul tasso di assorbimento delle stesse nel tempo. Gruppi diversi hanno propensioni diverse ad investire in innovazione e lo fanno per ragioni diverse e con aspettative diverse. Le persone che appartengono alle categorie degli innovatori e primi acquisitori sono più facili da convincere ad acquisire innovazioni tecnologiche (e non). La maggioranza (precoce e tardiva) che costituisce il 68% di una popolazione è quella che determina il successo o meno di una innovazione. Gli innovatori possono richiedere più flessibilità e minor controllo, mentre la maggioranza può richiedere una maggiore stabilità e supporto.

Innovatori e i primi acquisitori costituiscono solo una piccola percentuale di popolazione (2,5% e circa il 13%) e non sono abbastanza per avere un impatto sul successo dell'innovazione all'interno di un'organizzazione. La maggioranza precoce e tardiva costituisce il 68% di una popolazione e rappresenta la parte di popolazione che può fare la differenza nel successo di una innovazione.

Generalmente i primi sono più pratici: analizzano i pro e i contro di una nuova soluzione prima di adottarla, e contribuiscono a renderla più tangibile e accettabile.

Ma qualora il supporto e le infrastrutture non si dimostrino adatte, sono pronti a rifiutare l'idea.

I secondi, invece, sono abitudinari e prevedibili. Vogliono conoscere le regole, amano i sistemi.

I ritardatari tendono ad avere comportamenti identici, e adottano una innovazione solo quando è diventata una pratica corrente standard (cioè quando ormai ha preso piede).

CURVA DI ADOZIONE AD S

Un altro concetto importante descritto da Rogers è la curva a S di adozione: in pratica il successo delle innovazioni passa prima attraverso un periodo di lenta adozione, vivendo poi un periodo improvviso di rapida adozione e poi un graduale livellamento (tipica forma a S della curva ).

La loro possibilità di integrazione dipende da una serie di fattori, quali precondizioni, risorse, variabili, capacità di accettare il rischio e il cambiamento, valori, interessi, social device.

In primo luogo vanno considerate situazioni di obsolescenza culturale e sociale in rapporto ai bisogni. I bisogni possono essere strutturali, economici (interessi finanziari), individuali, politici.

Possono essere reali o indotti dai mass media (pubblicità, giornali, etc).

Da non tralasciare eventuali emergenze naturali, sociali, ecologiche e la valorizzazione culturale del cambiamento per insoddisfazioni a diversi livelli. La curva di Rogers di adozione dell'innovazione è un modello che classifica coloro che adottano le innovazioni in varie categorie in base all'idea che alcuni individui siano inevitabilmente più aperti all'innovzione di altri.

1) Innovatori (2,5%)

2) Primi acquisitori (13,5%)

3) La maggioranza anticipatrice (34%)

4) La maggioranza ritardaria (34%)

5) Ritardatari (16%)

La propensione all'adozione di una innovazione di una persona influisce sul tasso di assorbimento delle stesse nel tempo. Gruppi diversi hanno propensioni diverse ad investire in innovazione e lo fanno per ragioni diverse e con aspettative diverse. Le persone che appartengono alle categorie degli innovatori e primi acquisitori sono più facili da convincere ad acquisire innovazioni tecnologiche (e non). La maggioranza (precoce e tardiva) che costituisce il 68% di una popolazione è quella che determina il successo o meno di una innovazione. Gli innovatori possono richiedere più flessibilità e minor controllo, mentre la maggioranza può richiedere una maggiore stabilità e supporto.

Innovatori e i primi acquisitori costituiscono solo una piccola percentuale di popolazione (2,5% e circa il 13%) e non sono abbastanza per avere un impatto sul successo dell'innovazione all'interno di un'organizzazione. La maggioranza precoce e tardiva costituisce il 68% di una popolazione e rappresenta la parte di popolazione che può fare la differenza nel successo di una innovazione.

Generalmente i primi sono più pratici: analizzano i pro e i contro di una nuova soluzione prima di adottarla, e contribuiscono a renderla più tangibile e accettabile.

Ma qualora il supporto e le infrastrutture non si dimostrino adatte, sono pronti a rifiutare l'idea.

I secondi, invece, sono abitudinari e prevedibili. Vogliono conoscere le regole, amano i sistemi.

I ritardatari tendono ad avere comportamenti identici, e adottano una innovazione solo quando è diventata una pratica corrente standard (cioè quando ormai ha preso piede).

CURVA DI ADOZIONE AD S

Un altro concetto importante descritto da Rogers è la curva a S di adozione: in pratica il successo delle innovazioni passa prima attraverso un periodo di lenta adozione, vivendo poi un periodo improvviso di rapida adozione e poi un graduale livellamento (tipica forma a S della curva ).

lunedì 19 febbraio 2018

Come Vincere Un Bitcoin? Basta Risolvere Il Gioco MonteCrypto-The Bitcoin Enigma

Qualche giorno fa, gli sviluppatori indipendenti di Gem Rose Accent, hanno pubblicato il reveal trailer di MonteCrypto: The Bitcoin Enigma, un puzzle game, il cui lancio è previsto per il 20 febbraio su Steam.

Gli sviluppatori hanno infatti annunciato un contest riguardante MonteCrypto: il primo che riuscirà a superare tutti gli enigmi e a completare il gioco, riceverà come premio un Bitcoin, la famosa cryptomoneta.

Cioè poco più di 11mila dollari (ad oggi).

Per rendere la sfida ancora più subdola, i giocatori potranno lasciare nel mondo di gioco dei messaggi, visibili a tutti, con il quale aiutare gli avversari nella risoluzione degli enigmi oppure depistarli.

Il costo di Montecrypto: The Bitcoin Enigma è di 1,99 dollari su Steam (l'italiano per il momento non è supportato).

Il rompicapo immerge i giocatori all'interno di uno scenario labirintico dallo stile steampunk in cui affrontare 24 complicati enigmi.

Un indizio interessante già disponibile nonostante Montecrypto non sia ancora uscito si trova nella pagina FAQ del gioco, che linka alla pagina GitHub di btcrecover "un tool open source per recuperare password e seed di un portafoglio Bitcoin".

Un esponente del team Gem Rose Collective: "Stiamo cercando di mantenere le nostre identità segrete per ora ma possiamo già dire che siamo un gruppo di game designer e che abbiamo avuto un'idea folle per un gioco. Siamo grandi amanti delle cacce al tesoro e abbiamo preso spunto da indovinelli come la chouette d'or: la statua di una civetta è stata seppellita nel 1993 mentre veniva resa pubblica una serie di indizi per trovarla, ma nessuno li ha ancora risolti, trovato la civetta e reclamato come propri i 15 kg della statua fatta di oro e argento".

"Sur la trace de la chouette d'or" è un libro di caccia al tesoro francese pubblicato nel 1993.

Chiunque risolva i suoi misteri, scoprirà il luogo esatto in cui è sepolta la civetta dorata.

Nessuno ci è ancora riuscito e l'indovinello che dura da ben 25 anni è stato al centro di numerose controversie legali negli anni.

Tornando a MonteCrypto, come già detto, poco si sa dell'identità degli sviluppatori e se verranno elargiti o meno i premi.

La cosa certa è che si tratta di un'interessante esperimento sociale.

Gli sviluppatori hanno infatti annunciato un contest riguardante MonteCrypto: il primo che riuscirà a superare tutti gli enigmi e a completare il gioco, riceverà come premio un Bitcoin, la famosa cryptomoneta.

Cioè poco più di 11mila dollari (ad oggi).

Per rendere la sfida ancora più subdola, i giocatori potranno lasciare nel mondo di gioco dei messaggi, visibili a tutti, con il quale aiutare gli avversari nella risoluzione degli enigmi oppure depistarli.

Il costo di Montecrypto: The Bitcoin Enigma è di 1,99 dollari su Steam (l'italiano per il momento non è supportato).

Il rompicapo immerge i giocatori all'interno di uno scenario labirintico dallo stile steampunk in cui affrontare 24 complicati enigmi.

Un indizio interessante già disponibile nonostante Montecrypto non sia ancora uscito si trova nella pagina FAQ del gioco, che linka alla pagina GitHub di btcrecover "un tool open source per recuperare password e seed di un portafoglio Bitcoin".

Un esponente del team Gem Rose Collective: "Stiamo cercando di mantenere le nostre identità segrete per ora ma possiamo già dire che siamo un gruppo di game designer e che abbiamo avuto un'idea folle per un gioco. Siamo grandi amanti delle cacce al tesoro e abbiamo preso spunto da indovinelli come la chouette d'or: la statua di una civetta è stata seppellita nel 1993 mentre veniva resa pubblica una serie di indizi per trovarla, ma nessuno li ha ancora risolti, trovato la civetta e reclamato come propri i 15 kg della statua fatta di oro e argento".

"Sur la trace de la chouette d'or" è un libro di caccia al tesoro francese pubblicato nel 1993.

Chiunque risolva i suoi misteri, scoprirà il luogo esatto in cui è sepolta la civetta dorata.

Nessuno ci è ancora riuscito e l'indovinello che dura da ben 25 anni è stato al centro di numerose controversie legali negli anni.

Tornando a MonteCrypto, come già detto, poco si sa dell'identità degli sviluppatori e se verranno elargiti o meno i premi.

La cosa certa è che si tratta di un'interessante esperimento sociale.

sabato 17 febbraio 2018

Alternative Al Bitcoin Sul Deep Web? Litecoin, Dash, Monero, Zcash ed Ether

Ormai da tempo sta crescendo l'insoddisfazione nei riguardi del Bitcoin (anche se oggi il valore è riaumentato toccando quasi gli 11mila dollari) e non solo nella vita di tutti i giorni ma anche sui mercati neri delle Darknet.

Pare che la criptovaluta di Satoshi Nakamoto stia perdendo la sua posizione di valuta nettamente numero uno nei mercati neri delle Darknet.

Basti dire che a fine 2017, la rete Bitcoin ormai sovraccarica, comportò commissioni anche di 52 dollari.

In media ogni persona spende sulle Darknet dai 50 ai 300 dollari con una singola transazione, dunque sotto Natale molta gente si è ritrovata con una commissione più costosa dell'intero importo dell' oggetto acquistato.

Un altro grave problema sono i ritardi nella conferma dei pagamenti.

Infatti per combattere i double spending attack, la maggior parte dei venditori sulle Darknet ha adottato una regola che richiede tre conferme prima di etichettare le transazioni come complete.

Per risolvere questi problemi (alti tassi di commissione e lentezza della rete), i venditori hanno iniziato ad accettare opzioni di pagamento alternative.

Ciò non vuol dire che il Bitcoin sta andando in pensione (rimane supportato dal 100% di market e venditori) ma che qualcuno sta offrendo anche soluzioni alternative.

ALTRE CRIPTOVALUTE USATE

Dopo il Bitcoin, la seconda valuta più utilizzata è il Litecoin (30% di tutti i fornitori accettavano il LTC) e Dash la terza valuta più popolare (20%) molto utilizzata soprattutto negli USA.

A livello europeo anche Monero si sta costruendo sempre più la sua nicchia ma è solo la sesta criptovaluta più utilizzata.

Infatti è preceduta (incredibilmente) dal Bitcoin Cash (13%) e da Ethereum (9%).

Il Litecoin è la seconda criptovaluta più vecchia dopo il Bitcoin.

Venne inoltre utilizzata su uno dei primi market accessibili solo con TOR (Atlantis).

Fu introdotta nel 2011 e negli intenti sarebbe dovuta essere una versione superiore al Bitcoin.

La tecnologia di base di Litecoin è quasi identica a quella di Bitcoin, ma migliorata, consentendole di condurre transazioni più velocemente, con conseguenti commissioni notevolmente inferiori e un numero maggiore di monete estratte.

Tuttavia, al di là di questi vantaggi, Litecoin non offre alcuna sicurezza aggiuntiva al suo utilizzatore. Come per il Bitcoin, le transazioni di Litecoin sono sicure sino ad un certo punto.

Dash invece altro non è che il vecchio sistema DarkCoin, capace di offrire transazioni anonime e super veloci.

Il problema è che si tratta di un sistema semi-centralizzato quindi le funzioni di anonimato possono essere disattivate dagli sviluppatori in un amen.

Monero si basa sul protocollo CryptoNight e possiede tecniche interessanti riguardanti l'offuscamento della Blockchain.

Monero è ritenuta una delle criptovalute più private, tanto da garantire anche un forte anonimato.

Essa ha avuto una rapida crescita di capitalizzazione di mercato (da 5 milioni US$ a 5 miliardi US$ ) e per volume di transazioni durante il 2016, in parte dovuta all'adozione da parte dei più grandi mercati Darknet, tra cui AlphaBay e Oasis Market.

Su Ethereum credo non ci sia molto altro da aggiungere, invece il Bitcoin Cash come tutti ricorderete è nato dall'Hard Fork dei Bitcoin (cioè dalla "rottura" della Blockchain).

CRIPTOVALUTE USATE IN EUROPA E NEI PAESI DI LINGUA INGLESE

Restringendo il discorso ai soli paesi europei e a quelli di lingua inglese (tipo gli USA), la criptovaluta alternativa più usata è Monero.

Seguono il Litecoin, Dash, Ethereum e Bitcoin Cash.

PAESI DELL'EST

Nell'Est Europa invece si preferisce pagare con i Litecoin, segue Dash, Bitcoin Cash, Ethereum, Zcash (ZEC) e Monero.

Due parole anche su Zcash: la sua particolarità è che può diventare completamente anonima (zero knowledge), se si vuole.

Quando viene effettuata una transazione non si vedrà né la quantità di token trasferiti, né il destinatario, né il mittente.

L’unica cosa che sarà visibile sulla blockchain di ZCash (connessa a sua volta con quella di Ethereum) è una stringa di numeri e lettere casuali.

Tutte le informazioni sono criptate e i miner non possono visualizzare nessuna informazione, se non assicurarsi soltanto che non si verifichi il cosiddetto double-spending,

Vuoi guadagnare Ethereum (seconda criptovaluta per capitalizzazione di mercato, dopo il Bitcoin)? Ti consiglio questa guida: Come Guadagnare Ethereum Gratis e in generale Come Guadagnare Criptovalute Gratis

Pare che la criptovaluta di Satoshi Nakamoto stia perdendo la sua posizione di valuta nettamente numero uno nei mercati neri delle Darknet.

Basti dire che a fine 2017, la rete Bitcoin ormai sovraccarica, comportò commissioni anche di 52 dollari.

In media ogni persona spende sulle Darknet dai 50 ai 300 dollari con una singola transazione, dunque sotto Natale molta gente si è ritrovata con una commissione più costosa dell'intero importo dell' oggetto acquistato.

Un altro grave problema sono i ritardi nella conferma dei pagamenti.

Infatti per combattere i double spending attack, la maggior parte dei venditori sulle Darknet ha adottato una regola che richiede tre conferme prima di etichettare le transazioni come complete.

Per risolvere questi problemi (alti tassi di commissione e lentezza della rete), i venditori hanno iniziato ad accettare opzioni di pagamento alternative.

Ciò non vuol dire che il Bitcoin sta andando in pensione (rimane supportato dal 100% di market e venditori) ma che qualcuno sta offrendo anche soluzioni alternative.

ALTRE CRIPTOVALUTE USATE

Dopo il Bitcoin, la seconda valuta più utilizzata è il Litecoin (30% di tutti i fornitori accettavano il LTC) e Dash la terza valuta più popolare (20%) molto utilizzata soprattutto negli USA.

A livello europeo anche Monero si sta costruendo sempre più la sua nicchia ma è solo la sesta criptovaluta più utilizzata.

Infatti è preceduta (incredibilmente) dal Bitcoin Cash (13%) e da Ethereum (9%).

Il Litecoin è la seconda criptovaluta più vecchia dopo il Bitcoin.

Venne inoltre utilizzata su uno dei primi market accessibili solo con TOR (Atlantis).

Fu introdotta nel 2011 e negli intenti sarebbe dovuta essere una versione superiore al Bitcoin.

La tecnologia di base di Litecoin è quasi identica a quella di Bitcoin, ma migliorata, consentendole di condurre transazioni più velocemente, con conseguenti commissioni notevolmente inferiori e un numero maggiore di monete estratte.

Tuttavia, al di là di questi vantaggi, Litecoin non offre alcuna sicurezza aggiuntiva al suo utilizzatore. Come per il Bitcoin, le transazioni di Litecoin sono sicure sino ad un certo punto.

Dash invece altro non è che il vecchio sistema DarkCoin, capace di offrire transazioni anonime e super veloci.

Il problema è che si tratta di un sistema semi-centralizzato quindi le funzioni di anonimato possono essere disattivate dagli sviluppatori in un amen.

Monero si basa sul protocollo CryptoNight e possiede tecniche interessanti riguardanti l'offuscamento della Blockchain.

Monero è ritenuta una delle criptovalute più private, tanto da garantire anche un forte anonimato.

Essa ha avuto una rapida crescita di capitalizzazione di mercato (da 5 milioni US$ a 5 miliardi US$ ) e per volume di transazioni durante il 2016, in parte dovuta all'adozione da parte dei più grandi mercati Darknet, tra cui AlphaBay e Oasis Market.

Su Ethereum credo non ci sia molto altro da aggiungere, invece il Bitcoin Cash come tutti ricorderete è nato dall'Hard Fork dei Bitcoin (cioè dalla "rottura" della Blockchain).

CRIPTOVALUTE USATE IN EUROPA E NEI PAESI DI LINGUA INGLESE

Restringendo il discorso ai soli paesi europei e a quelli di lingua inglese (tipo gli USA), la criptovaluta alternativa più usata è Monero.

Seguono il Litecoin, Dash, Ethereum e Bitcoin Cash.

PAESI DELL'EST

Nell'Est Europa invece si preferisce pagare con i Litecoin, segue Dash, Bitcoin Cash, Ethereum, Zcash (ZEC) e Monero.

Due parole anche su Zcash: la sua particolarità è che può diventare completamente anonima (zero knowledge), se si vuole.

Quando viene effettuata una transazione non si vedrà né la quantità di token trasferiti, né il destinatario, né il mittente.

L’unica cosa che sarà visibile sulla blockchain di ZCash (connessa a sua volta con quella di Ethereum) è una stringa di numeri e lettere casuali.

Tutte le informazioni sono criptate e i miner non possono visualizzare nessuna informazione, se non assicurarsi soltanto che non si verifichi il cosiddetto double-spending,

Vuoi guadagnare Ethereum (seconda criptovaluta per capitalizzazione di mercato, dopo il Bitcoin)? Ti consiglio questa guida: Come Guadagnare Ethereum Gratis e in generale Come Guadagnare Criptovalute Gratis

venerdì 16 febbraio 2018

Le Gabbie Di Faraday Sono Davvero Sicure? Il Malware Odini

Le gabbie di Faraday sono scatole metalliche contenenti materiale conduttore, esse sono in grado d'isolare il corpo interno (o l'oggetto) rispetto all'esterno ostacolando tutte le cariche elettriche in entrata e in uscita.

La gabbia è attraversata da cariche elettrostatiche attive.

Le funzionalità sono molteplici (non ultimo creare ambienti al riparo da fulmini) ma in passato sono state utilizzate anche per nascondere comunicazioni wireless.

Si ricordi il caso Snowden, dove nel film, viene usato un forno a microonde come gabbia di Faraday per evitare la fuoriuscita di campi elettromagnetici .

Snowden all'interno vi ripone i cellulari dei giornalisti che sono venuti a intervistarlo per evitare che trasmettano informazioni segrete, a sua insaputa.

Le gabbie di Faraday sono in gran parte considerate sicure nel garantire privacy nelle comunicazioni. Molte banche, governi e altre società le utilizzano anche per custodire alcuni dei loro dati sensibili. Malgrado la grandissima sicurezza di questi "apparecchi", sembra che queste gabbie di rete metallica possano avere anche dei "problemi" (bug).

Un nuovo attacco informatico rilasciato di recente dai ricercatori del Cyber Security Research Center dell'Università Ben Gurion, in Israele, mostra come i dati potrebbero essere compromessi anche se racchiusi in una gabbia di Faraday.

Il metodo di estrazione, denominato Magneto, funziona infettando un dispositivo "air-gapped", ovvero un computer che non si è mai connesso a Internet, con un malware specializzato chiamato Odini, che regola i campi magnetici del dispositivo.

Da lì, il malware può aumentare la CPU sino a sovraccaricarla con continui calcoli, forzando i suoi campi magnetici ad aumentare.

Uno smartphone, situato ad un massimo di 10 centimetri dal computer, può quindi ricevere i segnali nascosti emessi dalle onde magnetiche per decodificare chiavi di crittografia, token credenziali, password e altre informazioni sensibili.

Mordechai Guri (capo del settore ricerca e sviluppo presso il Cyber Security Research Center) in un'intervista a Motherboard ha ribadito: "Le gabbie di Faraday sono note da anni come una buona tutela per i canali elettromagnetici nascosti. Qui vogliamo dimostrare che non sono ermetici, e che possono essere aggirati da un aggressore motivato"

Secondo la ricerca, anche se i telefoni sono collocati in luoghi sicuri in modalità aereo, queste tecniche di estrazione potrebbero ancora funzionare.

Poiché i sensori magnetici del telefono non sono considerati interfacce di comunicazione, rimarrebbero attivi anche in quella modalità.

I ricercatori presero spunto da quello che successe lo scorso luglio, quando Wikileaks rilasciò alcuni documenti che dimostravano come la CIA abbia usato un malware per infettare le macchine con aria compressa.

I giornali sottolineano che le reti di computer con aria compressa sono utilizzate dalle banche per archiviare informazioni riservate, e anche dal settore militare e della difesa.

Mordechai Guru: "Nel caso del canale magnetico nascosto, è piuttosto impegnativo, dal momento che il computer deve essere schermato con uno speciale scudo ferromagnetico. Le contromisure pratiche sono l'approccio 'zoning', in cui si definisce un perimetro in cui non è consentito ogni ricevitore / smartphone"

Per saperne di più: Cyber.bgu (Faraday Cage, Odini & Magneto.pdf)

La gabbia è attraversata da cariche elettrostatiche attive.

Le funzionalità sono molteplici (non ultimo creare ambienti al riparo da fulmini) ma in passato sono state utilizzate anche per nascondere comunicazioni wireless.

Si ricordi il caso Snowden, dove nel film, viene usato un forno a microonde come gabbia di Faraday per evitare la fuoriuscita di campi elettromagnetici .

Snowden all'interno vi ripone i cellulari dei giornalisti che sono venuti a intervistarlo per evitare che trasmettano informazioni segrete, a sua insaputa.

Le gabbie di Faraday sono in gran parte considerate sicure nel garantire privacy nelle comunicazioni. Molte banche, governi e altre società le utilizzano anche per custodire alcuni dei loro dati sensibili. Malgrado la grandissima sicurezza di questi "apparecchi", sembra che queste gabbie di rete metallica possano avere anche dei "problemi" (bug).

Un nuovo attacco informatico rilasciato di recente dai ricercatori del Cyber Security Research Center dell'Università Ben Gurion, in Israele, mostra come i dati potrebbero essere compromessi anche se racchiusi in una gabbia di Faraday.

Il metodo di estrazione, denominato Magneto, funziona infettando un dispositivo "air-gapped", ovvero un computer che non si è mai connesso a Internet, con un malware specializzato chiamato Odini, che regola i campi magnetici del dispositivo.

Da lì, il malware può aumentare la CPU sino a sovraccaricarla con continui calcoli, forzando i suoi campi magnetici ad aumentare.

Uno smartphone, situato ad un massimo di 10 centimetri dal computer, può quindi ricevere i segnali nascosti emessi dalle onde magnetiche per decodificare chiavi di crittografia, token credenziali, password e altre informazioni sensibili.

Mordechai Guri (capo del settore ricerca e sviluppo presso il Cyber Security Research Center) in un'intervista a Motherboard ha ribadito: "Le gabbie di Faraday sono note da anni come una buona tutela per i canali elettromagnetici nascosti. Qui vogliamo dimostrare che non sono ermetici, e che possono essere aggirati da un aggressore motivato"

Secondo la ricerca, anche se i telefoni sono collocati in luoghi sicuri in modalità aereo, queste tecniche di estrazione potrebbero ancora funzionare.

Poiché i sensori magnetici del telefono non sono considerati interfacce di comunicazione, rimarrebbero attivi anche in quella modalità.

I ricercatori presero spunto da quello che successe lo scorso luglio, quando Wikileaks rilasciò alcuni documenti che dimostravano come la CIA abbia usato un malware per infettare le macchine con aria compressa.

I giornali sottolineano che le reti di computer con aria compressa sono utilizzate dalle banche per archiviare informazioni riservate, e anche dal settore militare e della difesa.

Mordechai Guru: "Nel caso del canale magnetico nascosto, è piuttosto impegnativo, dal momento che il computer deve essere schermato con uno speciale scudo ferromagnetico. Le contromisure pratiche sono l'approccio 'zoning', in cui si definisce un perimetro in cui non è consentito ogni ricevitore / smartphone"

Per saperne di più: Cyber.bgu (Faraday Cage, Odini & Magneto.pdf)

giovedì 15 febbraio 2018

Cos'è Il Multilevel Marketing? Si Tratta Di Una Truffa?

Il Multilevel Marketing è una vendita diretta di beni e servizi proposto direttamente al consumatore: nelle case dei potenziali clienti ma non nei negozi. In genere il "normale" venditore diretto si limita a cercarsi compratori, il venditore di una rete multilivello procaccia clienti che possono diventare a loro volta venditori. Insomma: il venditore "normale" guadagna su ciò che riesce a vendere più esattamente, sulla differenza tra prezzo all'ingrosso e costo al dettaglio dei prodotti che tratta.

Il venditore Multilevel, invece, ha una doppia remunerazione: riceve provvigioni sia sul prodotto direttamente venduto, sia sui prodotti venduti dai promotori che egli stesso ha arruolato quindi, da tutto il ramo di venditori che ha creato nel tempo, la cosiddetta "downline". C'è da precisare che il venditore non viene assunto dall'azienda di cui vende i prodotti e neppure ne è un rappresentante autonomo: si può definire piuttosto come una sorta di distributore che, tramite una quota (grazie alla quale riceve un primo kit di vendita), acquista il diritto di commerciare i prodotti acquistati (licenza) o i servizi utilizzati. Il secondo step, come detto, è vendere gli oggetti che abbiamo acquistato.

Su ogni prodotto che vendiamo prendiamo una provvigione, lasciando una % al venditore che ci ha convinti ad entrare nel meccanismo (spesso un amico). A nostra volta, se convinciamo qualcuno ad aderire al sistema, guadagneremo una % sulle sue vendite. Si tratta quindi di uno schema piramidale a tutti gli effetti. Il termine piramidale (tipo Schema Ponzi) deriva dalla struttura formale cui viene organizzata la vendita: la persona in cima alla piramide è la prima a vendere un servizio a un numero limitato di persone, le quali si incaricano di introdurre altre persone nella piramide a un livello successivo, con l'obiettivo di formare una nuova piramide sotto di sé e di ottenere i guadagni corrispondenti ai volumi di vendite prodotti dalla propria struttura. Tra i primi utilizzatori di questo sistema, William Casselberry e Lee Mytinger, due distributori di integratori dietetici Nutrilite che iniziarono a vendere vitamine con il loro "programma C&M", coniato sulle iniziali dei loro cognomi (siamo nel 1934). Ci sono però degli aspetti negativi: spesso la vendita di prodotti conta poco rispetto al reclutamento di nuovi venditori che portano all’allargamento della rete (le catene di Sant'Antonio sfruttano lo stesso principio). Secondo, quasi sempre le persone sono convinte ad aderire (e a svolgere un’attività lavorativa di vendita, che è impegnativa e non alla portata di tutti) sulla base di promesse di ricchezza e di successo. Infine, sono spesse usate tecniche di comunicazione e di coinvolgimento che spesso e volentieri assomigliano a quelle utilizzate da "sette": convention di massa in cui si applaudono i carismatici leader delle reti, costosi corsi di formazione che si viene "invitati" a frequentare, un atteggiamento di ostilità verso chiunque abbia dubbi o critiche.

NETWORK MARKETING SU INTERNET

Grazie ad Internet questo tipo di business oggi è cambiato ed ha assunto una forma apparentemente più convincente, ovvero quella di poter guadagnare da casa, senza necessariamente recarsi di porta in porta a vendere. Questa viene spesso spacciata come grande innovazione o differenza cruciale tra il Network Marketing e i vecchi schemi piramidali, ma in realtà la sostanza non cambia.

Si assiste così ad una miriade di persone che passano il tempo a cercare “affiliati” sui social e sui forum.

SI GUADAGNA?

Il sito MLM TheThruth ha analizzato i dati ufficiali pubblicati da oltre 500 compagnie che trattano il Multi Level Marketing, in un lasso di tempo di una decina d'anni ed è arrivato alla conclusione che il 99,9% delle persone che aderiscono a questi sistemi non recuperano nemmeno i soldi del kit iniziale.

Solo lo 0,1% ha dei buoni ritorni economici.

COSA DICE LA LEGGE? E' LEGALE?

La legislazione italiana non parla espressamente di MLM, sicuramente illegali invece strutture piramidali e catene di Sant'Antonio. Ad esempio l'articolo 5 della Legge 173 agosto 2005 rende illegali organizzazioni che "configurano la possibilità di guadagno attraverso il puro e semplice reclutamento di altre persone".

Il venditore Multilevel, invece, ha una doppia remunerazione: riceve provvigioni sia sul prodotto direttamente venduto, sia sui prodotti venduti dai promotori che egli stesso ha arruolato quindi, da tutto il ramo di venditori che ha creato nel tempo, la cosiddetta "downline". C'è da precisare che il venditore non viene assunto dall'azienda di cui vende i prodotti e neppure ne è un rappresentante autonomo: si può definire piuttosto come una sorta di distributore che, tramite una quota (grazie alla quale riceve un primo kit di vendita), acquista il diritto di commerciare i prodotti acquistati (licenza) o i servizi utilizzati. Il secondo step, come detto, è vendere gli oggetti che abbiamo acquistato.

Su ogni prodotto che vendiamo prendiamo una provvigione, lasciando una % al venditore che ci ha convinti ad entrare nel meccanismo (spesso un amico). A nostra volta, se convinciamo qualcuno ad aderire al sistema, guadagneremo una % sulle sue vendite. Si tratta quindi di uno schema piramidale a tutti gli effetti. Il termine piramidale (tipo Schema Ponzi) deriva dalla struttura formale cui viene organizzata la vendita: la persona in cima alla piramide è la prima a vendere un servizio a un numero limitato di persone, le quali si incaricano di introdurre altre persone nella piramide a un livello successivo, con l'obiettivo di formare una nuova piramide sotto di sé e di ottenere i guadagni corrispondenti ai volumi di vendite prodotti dalla propria struttura. Tra i primi utilizzatori di questo sistema, William Casselberry e Lee Mytinger, due distributori di integratori dietetici Nutrilite che iniziarono a vendere vitamine con il loro "programma C&M", coniato sulle iniziali dei loro cognomi (siamo nel 1934). Ci sono però degli aspetti negativi: spesso la vendita di prodotti conta poco rispetto al reclutamento di nuovi venditori che portano all’allargamento della rete (le catene di Sant'Antonio sfruttano lo stesso principio). Secondo, quasi sempre le persone sono convinte ad aderire (e a svolgere un’attività lavorativa di vendita, che è impegnativa e non alla portata di tutti) sulla base di promesse di ricchezza e di successo. Infine, sono spesse usate tecniche di comunicazione e di coinvolgimento che spesso e volentieri assomigliano a quelle utilizzate da "sette": convention di massa in cui si applaudono i carismatici leader delle reti, costosi corsi di formazione che si viene "invitati" a frequentare, un atteggiamento di ostilità verso chiunque abbia dubbi o critiche.

NETWORK MARKETING SU INTERNET

Grazie ad Internet questo tipo di business oggi è cambiato ed ha assunto una forma apparentemente più convincente, ovvero quella di poter guadagnare da casa, senza necessariamente recarsi di porta in porta a vendere. Questa viene spesso spacciata come grande innovazione o differenza cruciale tra il Network Marketing e i vecchi schemi piramidali, ma in realtà la sostanza non cambia.

Si assiste così ad una miriade di persone che passano il tempo a cercare “affiliati” sui social e sui forum.

SI GUADAGNA?

Il sito MLM TheThruth ha analizzato i dati ufficiali pubblicati da oltre 500 compagnie che trattano il Multi Level Marketing, in un lasso di tempo di una decina d'anni ed è arrivato alla conclusione che il 99,9% delle persone che aderiscono a questi sistemi non recuperano nemmeno i soldi del kit iniziale.

Solo lo 0,1% ha dei buoni ritorni economici.

COSA DICE LA LEGGE? E' LEGALE?

La legislazione italiana non parla espressamente di MLM, sicuramente illegali invece strutture piramidali e catene di Sant'Antonio. Ad esempio l'articolo 5 della Legge 173 agosto 2005 rende illegali organizzazioni che "configurano la possibilità di guadagno attraverso il puro e semplice reclutamento di altre persone".

martedì 13 febbraio 2018

Chrome Si Blocca e Porta La CPU Al 100%? Come Risolvere

Una CPU elevata rende il sistema operativo lento o in casi estremi inutilizzabile.

Il risultato è anche l'accensione delle ventole.

Molto spesso il problema è proprio Chrome che come ben si sa sfrutta molte risorse energetiche: 60/70 % di CPU che sommata ad altri software o browser in esecuzione rende il sistema operativo (o lo stesso Chrome) ingestibile.

Banale dirlo ma la prima cosa da fare è sincerarsi di avere l'ultima versione installata.

Fatto ciò potrete seguire questi accorgimenti che porteranno Chrome a sfruttare la CPU per un 10/15 % (sempre più elevata di Edge ma sicuramente nella media).

Vi ricordo che per controllare CPU, RAM, Disco, etc vi basta accedere al vostro task manager schiacciando su CTRL+ALT+CANC.

CHROME CLEANUP TOOL

Google ha creato un software per la rimozione di programmi malevoli che possono peggiorare (o rovinare completamente) la navigazione.

Il tool in questione si chiama: Chrome Cleanup Tool (Download)

DISATTIVAZIONE ACCELERAZIONE HARDWARE

Un buon metodo per evitare che questo accada è la disattivazione dell’accelerazione Hardware.

Per disattivare tale funzione basta entrate nelle impostazioni di Chrome all’indirizzo chrome://settings/ e scorrendo fino al fondo della pagina (dopo aver schiacciato su Avanzate) rimuovete il segno di spunta sulla voce: “Usa accelerazione hardware se disponibile” (è la terz'ultima opzione) e riavviate il Browser.

FUNZIONI SPERIMENTALI

Per salvare la banda CPU, un altro modo altamente consigliato è quello di disattivare le funzioni sperimentali.

Anche in questo caso è tutto semplice basta modificare solo due voci.

Andate all’indirizzo chrome://flags/ e date invio.

Ora cercate la voce: “Accelerated Canvas 2D“ e cliccate su Disabilita.

Poi cercate: “Zero-Copy Rasterizer” e impostatela su Disabilitato.

Per facilitare la ricerca potrete sfruttare la funzione CTRL+F per ricercare nella pagina (cercate prima Canvas e poi Rasterizer).

Infine vi ricordo che fatto ciò dovrete riavviare il browser.

ESTENSIONI E PLUGINS

Un altro metodo è la disattivazione di estensioni (chrome://extension) che magari consumano troppa banda.

Aprite Chrome e poi il Task Manager di Chrome col comandi Shift+Esc.

Ora nell’elenco dei processi attivi individuate quello che consuma più CPU (ma anche quelli che consumano troppa memoria RAM) e disattivate l’estensione che ne è responsabile.

Riavviate di volta in volta il Browser finchè non avrete scoperto l’estensione che causa l’anomalia. Una volta scovata eliminatela.

Altri problemi potrebbero essere causati dai plugins che trovate qui: chrome://plugins

DATA SERVER

Esiste un'estensione di Chrome realizzata proprio da Google che, tramite l’utilizzo dei server di Google, diminuisce l’utilizzo di dati ottimizzando la navigazione delle pagine visitate.

La trovate qui: Data Server (Download)

Il risultato è anche l'accensione delle ventole.

Molto spesso il problema è proprio Chrome che come ben si sa sfrutta molte risorse energetiche: 60/70 % di CPU che sommata ad altri software o browser in esecuzione rende il sistema operativo (o lo stesso Chrome) ingestibile.

Banale dirlo ma la prima cosa da fare è sincerarsi di avere l'ultima versione installata.

Fatto ciò potrete seguire questi accorgimenti che porteranno Chrome a sfruttare la CPU per un 10/15 % (sempre più elevata di Edge ma sicuramente nella media).

Vi ricordo che per controllare CPU, RAM, Disco, etc vi basta accedere al vostro task manager schiacciando su CTRL+ALT+CANC.

CHROME CLEANUP TOOL

Google ha creato un software per la rimozione di programmi malevoli che possono peggiorare (o rovinare completamente) la navigazione.

Il tool in questione si chiama: Chrome Cleanup Tool (Download)

DISATTIVAZIONE ACCELERAZIONE HARDWARE

Un buon metodo per evitare che questo accada è la disattivazione dell’accelerazione Hardware.

Per disattivare tale funzione basta entrate nelle impostazioni di Chrome all’indirizzo chrome://settings/ e scorrendo fino al fondo della pagina (dopo aver schiacciato su Avanzate) rimuovete il segno di spunta sulla voce: “Usa accelerazione hardware se disponibile” (è la terz'ultima opzione) e riavviate il Browser.

FUNZIONI SPERIMENTALI

Per salvare la banda CPU, un altro modo altamente consigliato è quello di disattivare le funzioni sperimentali.

Anche in questo caso è tutto semplice basta modificare solo due voci.

Andate all’indirizzo chrome://flags/ e date invio.

Ora cercate la voce: “Accelerated Canvas 2D“ e cliccate su Disabilita.

Poi cercate: “Zero-Copy Rasterizer” e impostatela su Disabilitato.

Per facilitare la ricerca potrete sfruttare la funzione CTRL+F per ricercare nella pagina (cercate prima Canvas e poi Rasterizer).

Infine vi ricordo che fatto ciò dovrete riavviare il browser.

ESTENSIONI E PLUGINS

Un altro metodo è la disattivazione di estensioni (chrome://extension) che magari consumano troppa banda.

Aprite Chrome e poi il Task Manager di Chrome col comandi Shift+Esc.

Ora nell’elenco dei processi attivi individuate quello che consuma più CPU (ma anche quelli che consumano troppa memoria RAM) e disattivate l’estensione che ne è responsabile.

Riavviate di volta in volta il Browser finchè non avrete scoperto l’estensione che causa l’anomalia. Una volta scovata eliminatela.

Altri problemi potrebbero essere causati dai plugins che trovate qui: chrome://plugins

DATA SERVER

Esiste un'estensione di Chrome realizzata proprio da Google che, tramite l’utilizzo dei server di Google, diminuisce l’utilizzo di dati ottimizzando la navigazione delle pagine visitate.

La trovate qui: Data Server (Download)

Oscurata La Bibbia 3.0: Arresti In Tutta Italia (Deep Web)

Il bilancio di una vasta operazione contro la pedopornografia è di 3 persone arrestate, 33 denunciate e 37 perquisizioni effettuate.

L’indagine è stata avviata dalla Polizia Postale di Catania a seguito di una segnalazione dell’associazione Meter che indicava la presenza sulla Rete di un forum che rinviava ad uno spazio virtuale contenete un archivio di migliaia di video/foto di pornografia minorile.

All’interno dell’archivio i file erano minuziosamente catalogati in cartelle.

Il creatore del forum invitava gli utenti a immettere altri file di simile contenuto: “carica una cartella contenente video e foto (preferibilmente le ragazze devono essere minorenni)”.

Lo spazio sul Deep Web era chiamato “La Bibbia 3.0”, contenente migliaia di files di fotografie e video ritraenti donne, prevalentemente adolescenti, nude e in pose provocanti.

A conclusione delle indagini è stato possibile ricostruire l’apporto dato all’archivio informatico dai partecipanti, identificando coloro i quali inviavano le foto dell’ex fidanzata o di sorelle minori, foto estrapolate da telefoni e computer in riparazione, immagini di ragazze minorenni sottratte da profili pubblici.

Dei 3 arrestati, 2 devono rispondere di detenzione di ingente quantità di materiale pedopornografico, uno di produzione, traffico e detenzione illecita di sostanze stupefacenti oltre al sequestro di centinaia di supporti informatici contenenti migliaia di files pedopornografici.

I 33 denunciati devono rispondere del reato di detenzione di materiale pedopornografico.

Le perquisizioni sono state effettuate in 14 regioni (Campania, Lazio, Piemonte,Lombardia, Emilia Romagna, Puglia, Sicilia, Calabria, Marche, Abruzzo, Veneto, Toscana, Liguria, Trentino Alto Adige).

Tra questi ci sono tre napoletani.

Le investigazioni informatiche hanno consentito di individuare il presunto creatore del forum, successivamente chiuso, residente in provincia di Napoli, nonché gli altri cinque soggetti che avevano diffuso tramite altre piattaforme Web, tra cui anche servizi di file sharing, il predetto archivio informatico.

Sono ancora in corso le attività per l’identificazione delle minori.

Le perquisizioni sono state compiute presso le residenze degli indagati nelle provincie di Napoli (3), Lecce (1), Bologna (1), Chieti (1).

Il materiale informatico sarà sottoposto ad analisi da parte del personale specializzato della Polizia Postale.

L’indagine è stata avviata dalla Polizia Postale di Catania a seguito di una segnalazione dell’associazione Meter che indicava la presenza sulla Rete di un forum che rinviava ad uno spazio virtuale contenete un archivio di migliaia di video/foto di pornografia minorile.

All’interno dell’archivio i file erano minuziosamente catalogati in cartelle.

Il creatore del forum invitava gli utenti a immettere altri file di simile contenuto: “carica una cartella contenente video e foto (preferibilmente le ragazze devono essere minorenni)”.

Lo spazio sul Deep Web era chiamato “La Bibbia 3.0”, contenente migliaia di files di fotografie e video ritraenti donne, prevalentemente adolescenti, nude e in pose provocanti.

A conclusione delle indagini è stato possibile ricostruire l’apporto dato all’archivio informatico dai partecipanti, identificando coloro i quali inviavano le foto dell’ex fidanzata o di sorelle minori, foto estrapolate da telefoni e computer in riparazione, immagini di ragazze minorenni sottratte da profili pubblici.

Dei 3 arrestati, 2 devono rispondere di detenzione di ingente quantità di materiale pedopornografico, uno di produzione, traffico e detenzione illecita di sostanze stupefacenti oltre al sequestro di centinaia di supporti informatici contenenti migliaia di files pedopornografici.

I 33 denunciati devono rispondere del reato di detenzione di materiale pedopornografico.

Le perquisizioni sono state effettuate in 14 regioni (Campania, Lazio, Piemonte,Lombardia, Emilia Romagna, Puglia, Sicilia, Calabria, Marche, Abruzzo, Veneto, Toscana, Liguria, Trentino Alto Adige).

Tra questi ci sono tre napoletani.

Le investigazioni informatiche hanno consentito di individuare il presunto creatore del forum, successivamente chiuso, residente in provincia di Napoli, nonché gli altri cinque soggetti che avevano diffuso tramite altre piattaforme Web, tra cui anche servizi di file sharing, il predetto archivio informatico.

Sono ancora in corso le attività per l’identificazione delle minori.

Le perquisizioni sono state compiute presso le residenze degli indagati nelle provincie di Napoli (3), Lecce (1), Bologna (1), Chieti (1).

Il materiale informatico sarà sottoposto ad analisi da parte del personale specializzato della Polizia Postale.

domenica 11 febbraio 2018

Arresti Nella Centrale Nucleare Di VNIIEF Per Produzione Di Bitcoin

Per produrre un Bitcoin, ora come ora, viene spesa la stessa quantità di energia elettrica che una famiglia media americana consuma in 2 anni.

La Cina, per risolvere in parte il problema, utilizza l'energia da centrali a carbone (molto inquinanti).

L’estrazione di Bitcoin arriverà a consumare più di 125 terawattora di elettricità entro i prossimi dodici mesi, pari allo 0,6% del consumo mondiale, un livello che i veicoli elettrici non raggiungeranno fino al 2025 (nel 2017 la blockchain di Bitcoin ha consumato 36 terawatt di energia, tanto quanto uno stato come il Qatar).

Bitmain Technologies gestisce invece la più grande server farm al mondo a Erdors, nella Mongolia, otto magazzini in metallo lunghi 100 metri con oltre 25.000 computer dedicati alla risoluzione dei calcoli crittografati, che generano quasi il 4% della potenza di elaborazione nella rete bitcoin globale. L’intera operazione funziona con elettricità prodotta a carbone.

Qualche mese fa il sito di analisi specializzato Digiconomist ha fatto notizia stimando che la rete Bitcoin starebbe consumando tanta energia quanto una nazione come la Danimarca.

In Russia addirittura qualcuno ha provato ad utilizzare centri di ricerca nucleari.

In particolare il VNIIEF di Sarov, città chiusa supersegreta a 370km da Mosca, ha fatto molto parlare di sè negli ultimi giorni.

Qui durante la Guerra Fredda gli scienziati sovietici misero a punto la prima bomba atomica dell’URSS.

Negli anni 60, a Sarov fu progettata la Tsar Bomba, l’ordigno all’idrogeno più potente mai detonato sulla Terra.

Sempre qui venne prodotto il Polonio-210.

Nel 2018 un gruppo di scienziati invece, ha provato a usare il mainframe del centro di ricerca per arricchirsi coi Bitcoin.

La città, nota dal 1946 al 1991 con il nome in codice di Arzamas-16, ospita dal 2011 un supercomputer con una capacità di calcolo superiore ad un petaFLOP, utilizzato principalmente per le simulazioni balistiche.

Una macchina perfetta per provare a generare Bitcoin senza troppa fatica.

La macchina però per ragioni di sicurezza non era mai stata collegata ad Internet e quando i ricercatori hanno tentato di stabilire un collegamento alla rete esterna per riuscire a generare le criptovalute il sistema di sicurezza ha subito rilevato l’anomalia e avvertito gli agenti dell’FSB, i servizi segreti russi, che hanno arrestato gli scienziati.

Con l’aumento del valore delle criptovalute nel corso del 2017 un numero crescente di imprenditori russi si è interessato alle operazioni di mining di Bitcoin e altre monete virtuali.

Il magnate Alexey Kolesnik di recente ha addirittura comprato due centrali elettriche della Russia Centrale con l’intento di destinarle unicamente alla produzione di energia per le sue operazioni di mining.

La Cina, per risolvere in parte il problema, utilizza l'energia da centrali a carbone (molto inquinanti).

L’estrazione di Bitcoin arriverà a consumare più di 125 terawattora di elettricità entro i prossimi dodici mesi, pari allo 0,6% del consumo mondiale, un livello che i veicoli elettrici non raggiungeranno fino al 2025 (nel 2017 la blockchain di Bitcoin ha consumato 36 terawatt di energia, tanto quanto uno stato come il Qatar).

Bitmain Technologies gestisce invece la più grande server farm al mondo a Erdors, nella Mongolia, otto magazzini in metallo lunghi 100 metri con oltre 25.000 computer dedicati alla risoluzione dei calcoli crittografati, che generano quasi il 4% della potenza di elaborazione nella rete bitcoin globale. L’intera operazione funziona con elettricità prodotta a carbone.

Qualche mese fa il sito di analisi specializzato Digiconomist ha fatto notizia stimando che la rete Bitcoin starebbe consumando tanta energia quanto una nazione come la Danimarca.

In Russia addirittura qualcuno ha provato ad utilizzare centri di ricerca nucleari.

In particolare il VNIIEF di Sarov, città chiusa supersegreta a 370km da Mosca, ha fatto molto parlare di sè negli ultimi giorni.

Qui durante la Guerra Fredda gli scienziati sovietici misero a punto la prima bomba atomica dell’URSS.

Negli anni 60, a Sarov fu progettata la Tsar Bomba, l’ordigno all’idrogeno più potente mai detonato sulla Terra.

Sempre qui venne prodotto il Polonio-210.

Nel 2018 un gruppo di scienziati invece, ha provato a usare il mainframe del centro di ricerca per arricchirsi coi Bitcoin.

La città, nota dal 1946 al 1991 con il nome in codice di Arzamas-16, ospita dal 2011 un supercomputer con una capacità di calcolo superiore ad un petaFLOP, utilizzato principalmente per le simulazioni balistiche.

Una macchina perfetta per provare a generare Bitcoin senza troppa fatica.

La macchina però per ragioni di sicurezza non era mai stata collegata ad Internet e quando i ricercatori hanno tentato di stabilire un collegamento alla rete esterna per riuscire a generare le criptovalute il sistema di sicurezza ha subito rilevato l’anomalia e avvertito gli agenti dell’FSB, i servizi segreti russi, che hanno arrestato gli scienziati.

Con l’aumento del valore delle criptovalute nel corso del 2017 un numero crescente di imprenditori russi si è interessato alle operazioni di mining di Bitcoin e altre monete virtuali.

Il magnate Alexey Kolesnik di recente ha addirittura comprato due centrali elettriche della Russia Centrale con l’intento di destinarle unicamente alla produzione di energia per le sue operazioni di mining.

La Storia e La Leggenda Dell'Errore 404: Pagina Non Trovata

"404 Not Found - The requested URL was not found on this server"

Intorno all’errore 404, ovvero quella schermata di avviso abbastanza fastidiosa che compare quando state cercando di aprire una pagina di un sito ma la risorsa in questione non viene trovata, sono nate un bel po' di leggende. Sstanzialmente il messaggio di errore c'indica che l’indirizzo richiesto (digitato) non è stato trovato sul dato server.

PERCHE' 404? I CODICI DI STATO HTTP

La storia ufficiale e più credibile riguarda il World Wide Web Consortium, ovvero chi si occupa di definire gli standard grazie ai quali il Web funziona, che ai tempi predispose una serie di possibili messaggi di comunicazione tra il computer che richiede una pagina web e il server su cui questi documenti sono archiviati. Esistono diversi gruppi di messaggi, ciascuno identificato con codici a tre cifre inizianti con un numero che va da 1 a 5 (1xx Information, 2xx Success, 3xx Redirezione, 4xx Client Error, 5xx Server Error).

Ad esempio:

100 Continue

101 Switching Protocols

102 Processing

E così via.

Sono 51 errori numerati, di cui ben 21 nel 4xx (che comprende anche la 404).

Quest'errore quindi non sarebbe altro che un numero progressivo capitato in modo casuale.

Robert Cailliau (pioniere con Berners-Lee della struttura ipertestuale che ha condotto al Web): "Quando scrivi il codice per un nuovo sistema, non perdi troppo tempo a scrivere lunghi messaggi per le situazioni in cui rilevi un errore. Anche perché, al tempo, conveniva risparmiare spazio e i messaggi lunghi non erano pratici allo scopo. I geek moderni non sanno più cosa significhi programmare con 64k di memoria. Per questa ragione trovare degli intervalli numerici per indicare gli errori rappresentava la soluzione ottimale. Gli errori del client erano catalogati nell’intervallo “400” e quindi “404” fu un’assegnazione per “non trovata” (“Not found”)"

SOFT 404 ERRORS

Alcuni siti Web afflitti da questi errori spesso rispondono con il codice "200 OK", segnalando falsamente che la pagina è stata caricata correttamente: questo è noto Soft 404.

Questi tipo di errori sono problematici per i metodi automatici del motori di ricerca, essendo difficile scoprire se il collegamento è funzionante o meno. Alcuni motori di ricerca, come Yahoo, utilizzano processi automatizzati per rilevare i Soft 404. I Soft 404 possono verificarsi a seguito di errori di configurazione quando si utilizza un determinato software server HTTP, ad esempio con il software Apache, quando un documento (specificato in un file .htaccess ) viene specificato come percorso assoluto (ad esempio http: //darkspace.com/error.html) piuttosto che un percorso relativo (/error.html).

Alcuni server proxy generano un errore 404 quando l'host remoto non è presente, piuttosto che restituire il codice corretto (5xx). Ciò può confondere i programmi che si aspettano e agiscono su risposte specifiche, in quanto non è più possibile distinguere facilmente tra un Web server assente e una pagina Web mancante su un sito regolarmente presente. Nel luglio 2004, il gruppo di telecomunicazioni britannico BT Group ha implementato un sistema di blocco dei contenuti (Cleanfeed), che restituisce un errore 404 a qualsiasi richiesta di contenuto identificato come potenzialmente illegale dall' Internet Watch Foundation. Altri ISP restituiscono un errore "proibito" HTTP 403 nelle stesse circostanze.

La pratica di impiegare errori falsi 404 come mezzo per nascondere la censura è stata segnalata anche in Tailandia e in Tunisia. In Tunisia scoprirono questo giochetto e crearono un personaggio immaginario chiamato "Ammar 404 " che rappresenta "il censore invisibile".

LA LEGGENDA RIGUARDO IL CODICE 404

Chiudiamo infine con una storia divertente: la leggenda vuole che il codice per questo tipo di errori non sia casuale. Gli eventi risalgono alla notte dei tempi di Internet, quando al CERN (Svizzera) si stava lavorando per progettare quello che oggi conosciamo come World Wide Web. Queste persone avevano configurato una rete interna di computer su cui testare il loro lavoro e, come immaginerete, non tutto filava liscio come l'olio. Talvolta capitava che alcune pagine web non venissero trovate, perché l’indirizzo di rete a cui cercarli era sbagliato, oppure perché quelle pagine non esistevano del tutto.

A quanto pare, il database in cui erano archiviati tutti i documenti si trovavano in un computer dentro una stanza al quarto piano dell’edificio, la stanza numero 404. Quindi, quando i documenti richiesti non si trovavano, il messaggio standard era “Room 404: file non found”. Oggi, in caso di errore, un messaggio standard abbastanza simile viene presentato automaticamente da ciascun server, ovvero dal computer che “fisicamente” ospita i file che costituiscono un sito internet.

giovedì 8 febbraio 2018

Lukasz Herba Dei Black Death Condannato Per Violenza Fisica e Psicologica (Deep Web)

Il processo a carico di Lukasz Herba, 30enne residente a Birmingham (Inghilterra), finito in carcere il 17 luglio 2017 per il rapimento della modella inglese Chloe Ayling, non si è concluso benissimo come era facile immaginare.

Il rapimento venne messo in atto assieme al fratello Michal Konrad Herba.

La giovane, rapita a Milano e minacciata di essere messa all'asta e venduta sul Deep Web, venne in seguito liberata dopo una richiesta di riscatto, in precedenza però (secondo l'accusa) fu costretta a subire "violenze fisiche", tra cui "l'ammanettamento", il fatto di essere stata "narcotizzata" e "brutalmente trasportata dentro una valigia" fino ad una baita in Piemonte, ma anche tante "pressioni psicologiche".

Violenza fisica e psicologica dunque.

Gli investigatori in aula hanno chiarito anche che il piano iniziale dei due fratelli era quello di sequestrare la modella a Parigi, ma poi in quel periodo, nell'aprile 2017, nella città francese ci fu un attentato sugli Champs-Elysees.

E i due scelsero, a quel punto, Milano "perché più sicura" per portare a termine il rapimento.

Sono state mostrate anche le immagini, allegate ad una email inviata al manager della modella, nelle quali la 20enne appariva in stato totale di incoscienza, veniva mostrata solo con un body e dei calzini addosso e sulla pancia un volantino del 'Black Death Group'.

Gli inquirenti, tra l'altro, hanno sequestrato anche alcune email nelle quali Lukasz Herba si presentava come un "guerrigliero" che aveva già fatto "vittime in Iraq e Afghanistan", disposto a "minacciare, ferire e uccidere persone a pagamento, anche bambini" o a "vendere donne".

Il sequestro della modella sarebbe stata la sua prima vera azione.

In aula sono state fatte ascoltare anche alcune telefonate intercettate tra Lukasz in carcere e la madre, con le quali il polacco cercava di depistare le indagini prima dell'arresto del fratello.

Michal Herba, arrestato in Gran Bretagna un mese dopo il fratello, è ancora in attesa che si concluda la procedura di estradizione dall'Inghilterra.

I poliziotti nelle deposizioni hanno fugato anche qualsiasi dubbio sul fatto che Lukasz e la modella si conoscessero e fossero d'accordo, come ipotizzato anche dalla difesa.

"La polizia postale non ha riscontrato alcun contatto precedente tra i due prima del sequestro"

L'imputato potrebbe essere sentito nell'udienza del 19 febbraio.

Per approfondire la vicenda:

Il Gruppo Black Death Esiste Davvero?

La Storia Della Ragazza Inglese Rapita Dai Black Death

Il rapimento venne messo in atto assieme al fratello Michal Konrad Herba.

La giovane, rapita a Milano e minacciata di essere messa all'asta e venduta sul Deep Web, venne in seguito liberata dopo una richiesta di riscatto, in precedenza però (secondo l'accusa) fu costretta a subire "violenze fisiche", tra cui "l'ammanettamento", il fatto di essere stata "narcotizzata" e "brutalmente trasportata dentro una valigia" fino ad una baita in Piemonte, ma anche tante "pressioni psicologiche".

Violenza fisica e psicologica dunque.

Gli investigatori in aula hanno chiarito anche che il piano iniziale dei due fratelli era quello di sequestrare la modella a Parigi, ma poi in quel periodo, nell'aprile 2017, nella città francese ci fu un attentato sugli Champs-Elysees.

E i due scelsero, a quel punto, Milano "perché più sicura" per portare a termine il rapimento.

Sono state mostrate anche le immagini, allegate ad una email inviata al manager della modella, nelle quali la 20enne appariva in stato totale di incoscienza, veniva mostrata solo con un body e dei calzini addosso e sulla pancia un volantino del 'Black Death Group'.

Gli inquirenti, tra l'altro, hanno sequestrato anche alcune email nelle quali Lukasz Herba si presentava come un "guerrigliero" che aveva già fatto "vittime in Iraq e Afghanistan", disposto a "minacciare, ferire e uccidere persone a pagamento, anche bambini" o a "vendere donne".

Il sequestro della modella sarebbe stata la sua prima vera azione.

In aula sono state fatte ascoltare anche alcune telefonate intercettate tra Lukasz in carcere e la madre, con le quali il polacco cercava di depistare le indagini prima dell'arresto del fratello.

Michal Herba, arrestato in Gran Bretagna un mese dopo il fratello, è ancora in attesa che si concluda la procedura di estradizione dall'Inghilterra.

I poliziotti nelle deposizioni hanno fugato anche qualsiasi dubbio sul fatto che Lukasz e la modella si conoscessero e fossero d'accordo, come ipotizzato anche dalla difesa.

"La polizia postale non ha riscontrato alcun contatto precedente tra i due prima del sequestro"

L'imputato potrebbe essere sentito nell'udienza del 19 febbraio.

Per approfondire la vicenda:

Il Gruppo Black Death Esiste Davvero?

La Storia Della Ragazza Inglese Rapita Dai Black Death

mercoledì 7 febbraio 2018

Oscurato Il Forum Infraud Per Carding: 13 Arresti Di Cui 1 Italiano (Operazione Shadow Web)

Il sistema era semplice: una banda di criminali sottraeva numeri di carte di credito, conti Paypal e codici bancari ad ignari utilizzatori e poi li vendeva su un forum delle Darknet.

16 paesi coinvolti in tutto il mondo (solo nello stato del Nevada si sono stimati circa 9mila vittime!), un bottino accumulato dai membri dell’organizzazione di oltre 530 milioni di dollari.

Arresti in Australia, Francia, Italia, Kosovo, Serbia, Regno Unito e Stati Uniti.

Questo è il bilancio di un’operazione condotta dalla Homeland Security Investigation (HSI) statunitense e dalla Polizia che ha portato all’arresto di 13 persone (più altre al vaglio degli inquirenti), una delle quali italiana.

In manette è finito un uomo residente nella provincia di Napoli il cui nickname era "Dannylogort" (attivo anche su ValidCarders un forum russo accessibile sul Clear Web e su Carding World): gli uomini della sezione financial cybercrime e del compartimento della Campania della polizia Postale, in collaborazione con l’HSI, gli hanno notificato il mandato di cattura internazionale nel quale l'italiano è accusato di "aver fatto parte attivamente dell’organizzazione criminale dal 2010".

Il capo dell’organizzazione era invece un ucraino arrestato la scorsa settimana in Thailandia (si tratta di Svyatoslav Bondarenko conosciuto su Internet come "Obnon", "Rector" ed "Helkern").

Più precisamente, si trattava del vecchio forum Infraud trasferitosi dal 2010 sulle Darknet (ed oggi ormai oscurato).

Il forum era attivo dal 2007 e contava quasi 11mila membri.

Infraud aveva una gerarchia di membri simile a quella vista su altri mercati generali quali AlphaBay o Hansa Market, con amministratori (4DMini57r470rz), super-moderatori (Super

MODER470R5) e moderatori (M0d3r4 70r2) che dirigevano il forum moderando venditori, utenti VIP e regolari.

Ogni categoria di utenti aveva un rigido insieme di regole da rispettare.

L'accesso alla comunità di Infraud e tutti i suoi benefici era limitato solo agli utenti approvati manualmente dagli admin, i moderatori inoltre rimuovevano regolarmente utenti inattivi o membri che violavano le regole della comunità.

Ecco gli arrestati ed altri coinvolti:

I cinque cittadini americani, se condannati, rischiano 30 anni di carcere.

Secondo quanto accertato dalle indagini, l’organizzazione aveva focalizzato la sua attività sulla compravendita di migliaia di carte di credito rubate e clonate, di codici di verifica (CVV) per l’uso delle carte on line, di codici di accesso a servizi di home-banking e di dati riservati appartenenti a migliaia di vittime in tutto il mondo.

Per rendere ancora più difficile il lavoro delle forze di polizia che erano sulle sue tracce, l’organizzazione utilizzava "Liberty Reserve", una piattaforma di scambio di cryptomonete virtuali utilizzata in passato da criminali di tutto il mondo per il compimento di attività illecite e chiusa nel 2013 dagli Stati Uniti al termine di un’indagine che si concluse con l'arresto del fondatore Arthur Budovsky (20 anni di reclusione per riciclaggio internazionale).

16 paesi coinvolti in tutto il mondo (solo nello stato del Nevada si sono stimati circa 9mila vittime!), un bottino accumulato dai membri dell’organizzazione di oltre 530 milioni di dollari.

Arresti in Australia, Francia, Italia, Kosovo, Serbia, Regno Unito e Stati Uniti.

Questo è il bilancio di un’operazione condotta dalla Homeland Security Investigation (HSI) statunitense e dalla Polizia che ha portato all’arresto di 13 persone (più altre al vaglio degli inquirenti), una delle quali italiana.

In manette è finito un uomo residente nella provincia di Napoli il cui nickname era "Dannylogort" (attivo anche su ValidCarders un forum russo accessibile sul Clear Web e su Carding World): gli uomini della sezione financial cybercrime e del compartimento della Campania della polizia Postale, in collaborazione con l’HSI, gli hanno notificato il mandato di cattura internazionale nel quale l'italiano è accusato di "aver fatto parte attivamente dell’organizzazione criminale dal 2010".

Il capo dell’organizzazione era invece un ucraino arrestato la scorsa settimana in Thailandia (si tratta di Svyatoslav Bondarenko conosciuto su Internet come "Obnon", "Rector" ed "Helkern").

Più precisamente, si trattava del vecchio forum Infraud trasferitosi dal 2010 sulle Darknet (ed oggi ormai oscurato).

Il forum era attivo dal 2007 e contava quasi 11mila membri.

Infraud aveva una gerarchia di membri simile a quella vista su altri mercati generali quali AlphaBay o Hansa Market, con amministratori (4DMini57r470rz), super-moderatori (Super

MODER470R5) e moderatori (M0d3r4 70r2) che dirigevano il forum moderando venditori, utenti VIP e regolari.

Ogni categoria di utenti aveva un rigido insieme di regole da rispettare.

L'accesso alla comunità di Infraud e tutti i suoi benefici era limitato solo agli utenti approvati manualmente dagli admin, i moderatori inoltre rimuovevano regolarmente utenti inattivi o membri che violavano le regole della comunità.

Ecco gli arrestati ed altri coinvolti:

I cinque cittadini americani, se condannati, rischiano 30 anni di carcere.

Secondo quanto accertato dalle indagini, l’organizzazione aveva focalizzato la sua attività sulla compravendita di migliaia di carte di credito rubate e clonate, di codici di verifica (CVV) per l’uso delle carte on line, di codici di accesso a servizi di home-banking e di dati riservati appartenenti a migliaia di vittime in tutto il mondo.

Per rendere ancora più difficile il lavoro delle forze di polizia che erano sulle sue tracce, l’organizzazione utilizzava "Liberty Reserve", una piattaforma di scambio di cryptomonete virtuali utilizzata in passato da criminali di tutto il mondo per il compimento di attività illecite e chiusa nel 2013 dagli Stati Uniti al termine di un’indagine che si concluse con l'arresto del fondatore Arthur Budovsky (20 anni di reclusione per riciclaggio internazionale).

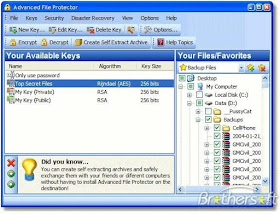

Proteggere Files e Cartelle Con Androsa File Protector

Androsa File Protector è un ottimo software free che permette di criptare e proteggere quindi con password qualsiasi file o cartella. Gli algoritmi usati per la crittografia sono: AES – 256 bit / 192 bit / 128 bit, TripleDES 192 bit, DES 64 bit, la password può essere crittografata con password fino a 256 bit (32 caratteri).

Scaricato Androsa File Protector (Download) disponibile anche nella versione portatile (senza installazione), facciamo partire il programma.

Per aggiungere il file da proteggere basta cliccare su File –> Aggiungi File.

Inseriamo il file e clicchiamo su Proteggi/Ripristina/Crea Sdx: nella schermata seguente possiamo impostare la password usata per poter aprire il file, il tipo di algoritmo e di codifica usato ed altre opzioni per la sicurezza.

Le icone dei files criptati con Androsa File Protector saranno contassegnate da un lucchetto.

Da questo momento in poi i vostri files saranno al sicuro da ogni tentativo di intrusione.

Per aprire un file criptato, inseriamo la password scelta al momento della codifica ed in un attimo il files sarà riportato allo stato originale.

Ovviamente la Password non va assolutamente dimenticata e, disinstallare Androsa File Protector, non servirà ovviamente a niente.

Scaricato Androsa File Protector (Download) disponibile anche nella versione portatile (senza installazione), facciamo partire il programma.

Per aggiungere il file da proteggere basta cliccare su File –> Aggiungi File.

Inseriamo il file e clicchiamo su Proteggi/Ripristina/Crea Sdx: nella schermata seguente possiamo impostare la password usata per poter aprire il file, il tipo di algoritmo e di codifica usato ed altre opzioni per la sicurezza.

Le icone dei files criptati con Androsa File Protector saranno contassegnate da un lucchetto.

Da questo momento in poi i vostri files saranno al sicuro da ogni tentativo di intrusione.

Per aprire un file criptato, inseriamo la password scelta al momento della codifica ed in un attimo il files sarà riportato allo stato originale.

Ovviamente la Password non va assolutamente dimenticata e, disinstallare Androsa File Protector, non servirà ovviamente a niente.

lunedì 5 febbraio 2018

Cos'è La Ricarica Wireless? Standard Qi, PMA ed Induzione Elettromagnetica

La ricarica wireless non è una tecnologia recentissima (essendo stata introdotta ormai da qualche anno) ma nell'ultimo anno ha sicuramente preso piede diventando molto ambita dai possessori di uno smartphone.

Poter appoggiare il proprio telefono su un tappetino o su una dock permette di velocizzare e rendere più semplice il processo di ricarica.

La ricarica senza fili non è qualcosa di astruso, e non elimina completamente il filo.

La differenza è che il cavo è collegato alla base di ricarica e non allo smartphone, che potremo semplicemente poggiare sul caricatore senza particolari preoccupazioni se non quella di metterlo nella posizione giusta.

La base di ricarica può avere praticamente ogni forma e dimensione.

METODI DI FUNZIONAMENTO

Ci sono diversi modi di funzionamento: il Qi sfrutta l’induzione elettromagnetica per alimentare un dispositivo che richiede di essere posizionato fisicamente sul caricatore, invece il PMA usa la ricarica induttiva e si differenzia dal Qi per la frequenza utilizzata, oltre a protocolli di connessione diversi.