Petya, è l'ultimo esemplare di Ransomware: ovvero quel tipo di Malware che criptati i files dell'Hard Disk "costringono" gli utenti a pagare per decriptarli.

Petya si diffonde tramite Windows sotto forma di allegato malevolo a una email in lingua tedesca e una volta in esecuzione riavvia il sistema mimando il caricamento dell'utility di sistema per il controllo dei file su disco (Chkdsk).

In realtà il (falso) rapporto di controllo serve a mascherare la codifica dei file su disco, una procedura che include anche il Master Boot Record (MBR) del disco fisso per unità non partizionate in standard GPT.

A infezione avvenuta, il Malware visualizza un messaggio che invita a pagare 0.9 Bitcoin (ad oggi circa 400 dollari) per ripristinare i file.

Senza il pagamento in BTC, avvertono i criminali, i file e l'intero disco fisso non saranno più accessibili.

Inutile dire che pagare il "riscatto" non è mai la soluzione perchè non si riceverà nessuna chiave.

Il funzionamento di Petya ricorda quello di Michelangelo: lo storico boot virus per DOS scoperto nel 1992 e progettato per infettare i boot sector dei floppy disk, l'MBR dell'HDD e infine per sovrascrivere i primi 100 settori del disco rendendolo inutilizzabile.

Il Payload distruttivo si attivava solo il 6 marzo (compleanno di Michelangelo Buonarroti).

Quel giorno appunto la sovrascrizione dei dati li avrebbe resi irrecuperabili.

Michelangelo, a suo volta, era una variante dello Stoned del 1987.

Altro Virus di Boot Sector che contagiato il sistema operativo lasciava come messaggio iniziale "You PC Is Now Stoned. Legalize Marijuana".

Entrambi diffusosi inizialmente in Oceania (Australia e Nuova Zelanda) passarono alla storia perchè i creatori non furono mai individuati.

Inoltre Michelangelo, oltre ai Floppy, infettò anche alcuni Software commerciali.

Per approfondire su Worm e Virus Storici: Breve Cronostoria Dei Worm: Dagli Anni 80 Al Nuovo Millennio e Storia Dei Virus.

giovedì 31 marzo 2016

David Smith e Il Worm A Più Alta Diffusione Di Sempre: Melissa (1999)

David Smith, 48 anni, nel 1999 rimase nella storia dell'Informatica ma scelse la "porta" sbagliata: infatti viene ricordato per aver creato il Worm Melissa.

Probabilmente il virus informatico a più alta diffusione di sempre (dopo pochi giorni erano stati infettati oltre 1 milione di sistemi operativi), anche se non quello più distruttivo.

Nel 1999 Melissa causò danni per 1.2 miliardi di dollari (il virus "I Love You" del 2000 provocò danni per 8.75 miliardi di dollari, mentre "Code Red" del 2001 2.82 miliardi di dollari).

Melissa, individuato il 26 marzo 1999 su Usenet (precisamente nel forum di discussione "alt.sex"), era nato per replicarsi sotto Office97, per infettare i documenti Word 97 e superiore ed infine per spedire sue copie attraverso messaggi di posta elettronica usando Microsoft Outlook (auto-replicandosi quindi).

Fu il primo Worm capace di diffondersi con estrema rapidità ed ampiezza di dispositivi colpiti.

Lo scopo era quello di seminare il panico tra la rete.

Smith battezzò così il suo Worm perché uguale a quello di una spogliarellista della Florida di cui si era innamorato ed era scritto in VBA (Visual Basic For Application).

Ai tempi, il porno, era già presente sul Web: quindi quale nome migliore per rendere i vari allegati infetti appetibili per l'ignaro navigatore d'internet?

Arrivava come allegato (list.doc un documento Word, che conteneva le password d'accesso ad 80 siti porno più il Macro-virus Melissa appunto) ad un particolare messaggio di posta elettronica, avente come oggetto "Important Message From (mittente).

La diffusione di W97M/Melissa cominciò in un newsgroup chiamato alt.sex appunto.

Il virus si propagava via email, inviando un numero enorme di messaggi di posta, che contenevano in allegato un file Word infetto.

Melissa riusciva a propagarsi da un computer all'altro senza alcun intervento da parte dell'utente, ma infettava soltanto i file di Word 97 e Word 2000.

Era come detto anche in grado di auto-inviarsi via email sfruttando una falla in Outlook 97 e Outlook 98.

La prima versione di Melissa non era distruttiva ma poi nacquero diverse varianti, che causarono problemi enormi ai sistemi colpiti.

Alcune di esse tentavano di cancellare i file di sistema, o di accedere agli hard disk, per cancellare i file archiviati.

LE INDAGINI, IL PROCESSO E IL CARCERE

Analizzando il codice del Virus, inizialmente si riteneva che i responsabili fossero ALT-F11 e VicodinES che in passato avevano creato Malware simili, inoltre VicodinES usava lo stesso provider da cui si era diffuso Melissa.

Tuttavia una settimana dopo, David Smith venne rintracciato dalle autorità grazie al campo GUID (Globally Inique Identifier) del documento originale che aveva diffuso su Usenet.

Il GUID marca i documenti Office e contiene diverse informazioni, compreso l'indirizzo MAC del computer, informazioni riguardanti il creatore del file, e persino il suo nome, qualora questo sia stato indicato.

Il tutto fu possibile anche usando i tabulati del suo provider.

Ci si è sempre chiesti se Smith e VicodinES fossero la stessa persona, secondo le ricostruzioni dell'epoca il Worm era stato scritto da due programmatori diversi.

Chi l'aveva diffuso però era sicuramente Smith.

A dicembre del 1999, Smith ammise la sua colpevolezza ma secondo il suo avvocato non si aspettava il carcere.

Infatti tre anni dopo (4 maggio 2002) verrà condannato da un tribunale di New Jersey ad una multa di 5.000 dollari e a quasi 2 anni di carcere (la sentenza iniziale di 250mila dollari e 10 anni fu ridotta proprio perchè ammise subito le sue responsabilità, iniziando a collaborare con la FBI).

Durante il processo ammise di essere entrato nel sistema elettronico di America Online senza averne l'autorizzazione:

"Non mi aspettavo, nè avevo calcolato l'entità del danno che si è verificato. Non avevo idea che ci sarebbero state delle conseguenze così profonde per gli altri"

Questo caso suscitò un'enorme attenzione, visto che negli USA questa era la prima condanna al carcere per un creatore di Virus.

Si trattava dunque di una sentenza che da un lato mirava ad insegnare una sorte di "lezione" (cosa che sappiamo è servita ben a poco).

Per approfondire su Worm e Virus Storici: Breve Cronostoria Dei Worm: Dagli Anni 80 Al Nuovo Millennio e Storia Dei Virus.

Probabilmente il virus informatico a più alta diffusione di sempre (dopo pochi giorni erano stati infettati oltre 1 milione di sistemi operativi), anche se non quello più distruttivo.

Nel 1999 Melissa causò danni per 1.2 miliardi di dollari (il virus "I Love You" del 2000 provocò danni per 8.75 miliardi di dollari, mentre "Code Red" del 2001 2.82 miliardi di dollari).

Melissa, individuato il 26 marzo 1999 su Usenet (precisamente nel forum di discussione "alt.sex"), era nato per replicarsi sotto Office97, per infettare i documenti Word 97 e superiore ed infine per spedire sue copie attraverso messaggi di posta elettronica usando Microsoft Outlook (auto-replicandosi quindi).

Fu il primo Worm capace di diffondersi con estrema rapidità ed ampiezza di dispositivi colpiti.

Lo scopo era quello di seminare il panico tra la rete.

Smith battezzò così il suo Worm perché uguale a quello di una spogliarellista della Florida di cui si era innamorato ed era scritto in VBA (Visual Basic For Application).

Ai tempi, il porno, era già presente sul Web: quindi quale nome migliore per rendere i vari allegati infetti appetibili per l'ignaro navigatore d'internet?

Arrivava come allegato (list.doc un documento Word, che conteneva le password d'accesso ad 80 siti porno più il Macro-virus Melissa appunto) ad un particolare messaggio di posta elettronica, avente come oggetto "Important Message From (mittente).

La diffusione di W97M/Melissa cominciò in un newsgroup chiamato alt.sex appunto.

Il virus si propagava via email, inviando un numero enorme di messaggi di posta, che contenevano in allegato un file Word infetto.

Melissa riusciva a propagarsi da un computer all'altro senza alcun intervento da parte dell'utente, ma infettava soltanto i file di Word 97 e Word 2000.

Era come detto anche in grado di auto-inviarsi via email sfruttando una falla in Outlook 97 e Outlook 98.

La prima versione di Melissa non era distruttiva ma poi nacquero diverse varianti, che causarono problemi enormi ai sistemi colpiti.

Alcune di esse tentavano di cancellare i file di sistema, o di accedere agli hard disk, per cancellare i file archiviati.

LE INDAGINI, IL PROCESSO E IL CARCERE

Analizzando il codice del Virus, inizialmente si riteneva che i responsabili fossero ALT-F11 e VicodinES che in passato avevano creato Malware simili, inoltre VicodinES usava lo stesso provider da cui si era diffuso Melissa.

Tuttavia una settimana dopo, David Smith venne rintracciato dalle autorità grazie al campo GUID (Globally Inique Identifier) del documento originale che aveva diffuso su Usenet.

Il GUID marca i documenti Office e contiene diverse informazioni, compreso l'indirizzo MAC del computer, informazioni riguardanti il creatore del file, e persino il suo nome, qualora questo sia stato indicato.

Il tutto fu possibile anche usando i tabulati del suo provider.

Ci si è sempre chiesti se Smith e VicodinES fossero la stessa persona, secondo le ricostruzioni dell'epoca il Worm era stato scritto da due programmatori diversi.

Chi l'aveva diffuso però era sicuramente Smith.

A dicembre del 1999, Smith ammise la sua colpevolezza ma secondo il suo avvocato non si aspettava il carcere.

Infatti tre anni dopo (4 maggio 2002) verrà condannato da un tribunale di New Jersey ad una multa di 5.000 dollari e a quasi 2 anni di carcere (la sentenza iniziale di 250mila dollari e 10 anni fu ridotta proprio perchè ammise subito le sue responsabilità, iniziando a collaborare con la FBI).

Durante il processo ammise di essere entrato nel sistema elettronico di America Online senza averne l'autorizzazione:

"Non mi aspettavo, nè avevo calcolato l'entità del danno che si è verificato. Non avevo idea che ci sarebbero state delle conseguenze così profonde per gli altri"

Questo caso suscitò un'enorme attenzione, visto che negli USA questa era la prima condanna al carcere per un creatore di Virus.

Si trattava dunque di una sentenza che da un lato mirava ad insegnare una sorte di "lezione" (cosa che sappiamo è servita ben a poco).

Per approfondire su Worm e Virus Storici: Breve Cronostoria Dei Worm: Dagli Anni 80 Al Nuovo Millennio e Storia Dei Virus.

mercoledì 30 marzo 2016

Cjdns e Il Network Hyperboria (Deep Web)

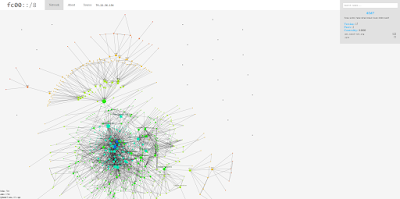

Hyperboria è una rete decentralizzata globale di "nodi" che lavora tramite il software Cjdns o Phantom.

In particolare Cjdns utilizza un device TUN, tutti gli indirizzi Cjdns rappresentano i primi 16 byte (128 bit) del doppio SHA-512 (chiave pubblica).

Tutti gli indirizzi devono iniziare con il byte 0xFC, che nella risoluzione IPv6, è un indirizzo privato (quindi non c'è conflitto con gli indirizzi IP d'Internet).

Una volta impostato il nodo, l'indirizzo è generato tramite tecniche di forza bruta (sino a che il risultato sia appunto il doppio della SHA-512 ed inizi con 0xFC).

Tutto ciò garantisce indirizzi crittografati provenienti da dati casuali (la chiave privata è casuale, la chiave pubblica è la moltiplicazione scalare di questi dati casuali).

L'obiettivo finale è quello di avere ogni nodo collegato direttamente con mezzi fisici: fili, cavi o onde radio.

Il progetto nasce negli USA dove da qualche anno si procede a costruire delle reti wireless di proprietà degli utenti, che consentono di comunicare in maniera sicura senza sorveglianza o organizzazioni centralizzate.

Sono conosciute anche come reti Mesh (Cosa Sono e Come Funzionano).

In poche parole vengono creati dei ponti che, invece di comunicare attraverso le connessioni internet commerciali, permettono di farlo attraverso canali che essi stessi controllano.

Ogni nodo nel Mesh, costituito da un ricetrasmettitore radio e un computer, inoltra i messaggi provenienti da altre aree della rete.

Se i dati non possono essere trasmessi per una via, la rete Mesh trova una strada alternativa fino alla sua destinazione.

Queste reti, simili alle BBS, oltre a permettere di comunicare rendono possibili anche videoconferenze, trasmissioni radio su Internet, etc

NETWORK HYPERBORIA

Il Network Hyperboria è una Meshnet virtuale perché viaggia attraverso la rete internet esistente, ma è puramente peer-to-peer.

In poche parole si tratta di una Darknet su una rete territoriale/cittadina/locale che sfrutta onde radio.

Questo significa che le persone che lo usano possono scambiare informazioni tra loro tramite una connessione completamente criptata, senza che vi sia nulla di leggibile per i server centralizzati.

Quando i nodi Meshnet fisici vengono creati, le connessioni Hyperboria esistenti possono facilmente essere instradate attraverso di loro.

L'obiettivo del Network Hyperboria è quello di fornire un'alternativa a Internet fornendo non solo la sicurezza ma anche, come detto, il decentramento.

Chiunque può accedere a questo network individuando un peer già attivo.

A differenza di TOR, Freenet, I2P, etc Cjdns non è stato progettato per fornire un anonimato fine a sè stesso o nei confronti di una determinata problematica, esso infatti non usa il sub optimal routing per garantire l'anonimato a costo delle prestazioni.

Chi usa Cjdns è anonimo perchè l'informazione è condivisa solo tra nodi crittati, "violare" questa rete vorrebbe dire conoscere il vostro IPV4 o soprattutto IPV6.

Infatti Cjdns ivece di lasciare che altri computer si connettano a voi attraverso un indirizzo IP condiviso che chiunque può utilizzare, permette ai computer di comunicare tra di loro solo dopo che questi hanno verificato l'un l'altro la rispettiva crittografia.

Ciò significa che non c'è modo per nessuno di intercettare il tuo traffico perchè il tutto è interamente codificato (neanche gli intermediari che gestiscono il traffico possono sapere cosa si sta facendo).

Hyperboria offre una piattaforma di blogging, una specie di social network, server Bitcoin, servizi di posta elettronica, IRC e anche forum simili a Reddit (Uppit).

Il Seattle Meshnet ha costruito anche Meshboxes, router preimpostati col software Cjdns necessario per utilizzare Hyperboria.

Gli utenti potranno collegare il router alla loro connessione internet esistente e saranno così pronti per andare sul Meshnet virtuale o su uno locale disponibile.

Vi consiglio anche questi articoli:

Navigare Su Internet Con Le Onde Radio (Airchat)

Telefonate Gratuite Tra Cellulari Con Le Reti Mesh (Serval)

In particolare Cjdns utilizza un device TUN, tutti gli indirizzi Cjdns rappresentano i primi 16 byte (128 bit) del doppio SHA-512 (chiave pubblica).

Tutti gli indirizzi devono iniziare con il byte 0xFC, che nella risoluzione IPv6, è un indirizzo privato (quindi non c'è conflitto con gli indirizzi IP d'Internet).

Una volta impostato il nodo, l'indirizzo è generato tramite tecniche di forza bruta (sino a che il risultato sia appunto il doppio della SHA-512 ed inizi con 0xFC).

Tutto ciò garantisce indirizzi crittografati provenienti da dati casuali (la chiave privata è casuale, la chiave pubblica è la moltiplicazione scalare di questi dati casuali).

L'obiettivo finale è quello di avere ogni nodo collegato direttamente con mezzi fisici: fili, cavi o onde radio.

Il progetto nasce negli USA dove da qualche anno si procede a costruire delle reti wireless di proprietà degli utenti, che consentono di comunicare in maniera sicura senza sorveglianza o organizzazioni centralizzate.

Sono conosciute anche come reti Mesh (Cosa Sono e Come Funzionano).

In poche parole vengono creati dei ponti che, invece di comunicare attraverso le connessioni internet commerciali, permettono di farlo attraverso canali che essi stessi controllano.

Ogni nodo nel Mesh, costituito da un ricetrasmettitore radio e un computer, inoltra i messaggi provenienti da altre aree della rete.

Se i dati non possono essere trasmessi per una via, la rete Mesh trova una strada alternativa fino alla sua destinazione.

Queste reti, simili alle BBS, oltre a permettere di comunicare rendono possibili anche videoconferenze, trasmissioni radio su Internet, etc

Il Network Hyperboria è una Meshnet virtuale perché viaggia attraverso la rete internet esistente, ma è puramente peer-to-peer.

In poche parole si tratta di una Darknet su una rete territoriale/cittadina/locale che sfrutta onde radio.

Questo significa che le persone che lo usano possono scambiare informazioni tra loro tramite una connessione completamente criptata, senza che vi sia nulla di leggibile per i server centralizzati.

Quando i nodi Meshnet fisici vengono creati, le connessioni Hyperboria esistenti possono facilmente essere instradate attraverso di loro.

L'obiettivo del Network Hyperboria è quello di fornire un'alternativa a Internet fornendo non solo la sicurezza ma anche, come detto, il decentramento.

Chiunque può accedere a questo network individuando un peer già attivo.

A differenza di TOR, Freenet, I2P, etc Cjdns non è stato progettato per fornire un anonimato fine a sè stesso o nei confronti di una determinata problematica, esso infatti non usa il sub optimal routing per garantire l'anonimato a costo delle prestazioni.

Chi usa Cjdns è anonimo perchè l'informazione è condivisa solo tra nodi crittati, "violare" questa rete vorrebbe dire conoscere il vostro IPV4 o soprattutto IPV6.

Infatti Cjdns ivece di lasciare che altri computer si connettano a voi attraverso un indirizzo IP condiviso che chiunque può utilizzare, permette ai computer di comunicare tra di loro solo dopo che questi hanno verificato l'un l'altro la rispettiva crittografia.

Ciò significa che non c'è modo per nessuno di intercettare il tuo traffico perchè il tutto è interamente codificato (neanche gli intermediari che gestiscono il traffico possono sapere cosa si sta facendo).

Hyperboria offre una piattaforma di blogging, una specie di social network, server Bitcoin, servizi di posta elettronica, IRC e anche forum simili a Reddit (Uppit).

Il Seattle Meshnet ha costruito anche Meshboxes, router preimpostati col software Cjdns necessario per utilizzare Hyperboria.

Gli utenti potranno collegare il router alla loro connessione internet esistente e saranno così pronti per andare sul Meshnet virtuale o su uno locale disponibile.

Vi consiglio anche questi articoli:

Navigare Su Internet Con Le Onde Radio (Airchat)

Telefonate Gratuite Tra Cellulari Con Le Reti Mesh (Serval)

martedì 29 marzo 2016

Steve Perlman e La Prima WebTV (1995)

La prima fusione tra TV ed Internet venne realizzata nel 1995 da WebTV Networks, l’azienda fondata da Steve Perlman, ex presidente e CEO di OnLive. L'idea era quella di permette la navigazione su internet attraverso il più familiare, amichevole e nazionale tra gli elettrodomestici: il televisore.

L'esigenza nasceva anche dal fatto che i computer, all'epoca, costavano davvero tanto.

Siamo ovviamente a Mountain View, 70 km a sud di San Francisco. Questo sistema appunto permetteva agli utenti di navigare online attraverso il piccolo schermo tramite comodissime interfacce grafiche. Nel 1996 i tre giganti visionari della Silicon Valley (Steve Pearlman, Bruce Leak e Phil Goldman) nel corso di esperimenti sull'interazione tra PC e TV, immaginano un sistema a metà strada tra i due dispositivi. Visto che le tecnologie dell'epoca non consentivano di fondere entrambi i dispositivi in un unico apparecchio i tre progettano un set top box (una scatola) da collegare al piccolo schermo, in grado di visualizzare sul televisore sia i programmi che le navigazioni Internet. Il sistema venne battezzato WebTV.

LA'ACQUISIZIONE DI MICROSOFT

Nel 1997 la Microsoft di Gates piomba nella Silicon Valley ed acquista il brevetto del sistema che viene sviluppato in tempi rapidissimi (costo? 425 milioni di dollari). Già ai tempi la WebTV mirava ad aprire un nuovo mercato creando i presupposti per l'avvio della visione interattiva della TV.

Per il funzionamento bastava inserire il cavo del telefono nel set top box e poi era possibile navigare, anche senza usare il mouse (s'interagiva con il video attraverso un telecomando ed una tastiera infrarossi senza fili che serviva per navigare sulle pagine Web). Ne vennero sviluppate di due tipi: la "Classic" e la "Plus" (quest'ultima permetteva una più completa integrazione tra TV e Internet).

Il tutto era usufruibile tramite un abbonamento mensile di 20 dollari (per il "Classic") e di 25 dollari (per il "Plus"). La "scatola" costava 99 dollari (per il modello "Classic") e 199 dollari (per il modello "Plus"), essa conteneva un chip che riceveva il segnale analogico, lo digitalizzava e lo ritrasformava in analogico (sotto certi versi "sommava" il segnale televisivo a quello d'Internet).

Dunque circa 30 mila lire al mese per sperimentare l'ebrezza di navigare sul World Wide Web attraverso il proprio televisore, senza le misteriose alchimie ed indecifrabili operazioni informatiche che avevano tenuto a distanza il grande pubblico dalla Rete. Nel 1998 il Web TV Networks mise ulteriormente a punto la tecnologia in grado di inviare segnali digitali ad alta velocità: film, pagine Internet o pubblicità. Il tutto sempre su un normale teleschermo, attraverso un decoder disponibile a 300 dollari nei negozi degli Stati Uniti. Un film era scaricabile in una nottata e visionabile il giorno dopo, la pubblicità era "skippabile" nel senso che era possibile guardarla in differita.

Un tipo di servizio quindi che mischiava Pay TV (da Pay Per View=pago per vedere) e Video On Demand (compro programmi da un menu), il tutto navigando anche su Internet. Per approfondire: Nascita Delle Prime Pay TV e Storia Dei Satelliti (TV).

Si trattava dei primi contenuti usufruibili ad alta banda disponibili anche da casa attraverso una specie di video modem in grado di ricevere dati digitali attraverso l'etere o il cavo fino a un milione di bit al secondo, molto più velocemente dei modem telefonici convenzionali. Nel 2001 la software house di Redmond cambiò il nome da WebTV a MSN TV. Durerà sino in tempi moderni, in particolare sino al 30 settembre 2013, quando Microsoft annunciò la chiusura del servizio. Se ne volete sapere di più su questo nuovo standard che unisce la TV ad Internet: Cos'è L'IPTV e Come Funziona.

L'esigenza nasceva anche dal fatto che i computer, all'epoca, costavano davvero tanto.

Siamo ovviamente a Mountain View, 70 km a sud di San Francisco. Questo sistema appunto permetteva agli utenti di navigare online attraverso il piccolo schermo tramite comodissime interfacce grafiche. Nel 1996 i tre giganti visionari della Silicon Valley (Steve Pearlman, Bruce Leak e Phil Goldman) nel corso di esperimenti sull'interazione tra PC e TV, immaginano un sistema a metà strada tra i due dispositivi. Visto che le tecnologie dell'epoca non consentivano di fondere entrambi i dispositivi in un unico apparecchio i tre progettano un set top box (una scatola) da collegare al piccolo schermo, in grado di visualizzare sul televisore sia i programmi che le navigazioni Internet. Il sistema venne battezzato WebTV.

LA'ACQUISIZIONE DI MICROSOFT

Nel 1997 la Microsoft di Gates piomba nella Silicon Valley ed acquista il brevetto del sistema che viene sviluppato in tempi rapidissimi (costo? 425 milioni di dollari). Già ai tempi la WebTV mirava ad aprire un nuovo mercato creando i presupposti per l'avvio della visione interattiva della TV.

Per il funzionamento bastava inserire il cavo del telefono nel set top box e poi era possibile navigare, anche senza usare il mouse (s'interagiva con il video attraverso un telecomando ed una tastiera infrarossi senza fili che serviva per navigare sulle pagine Web). Ne vennero sviluppate di due tipi: la "Classic" e la "Plus" (quest'ultima permetteva una più completa integrazione tra TV e Internet).

Il tutto era usufruibile tramite un abbonamento mensile di 20 dollari (per il "Classic") e di 25 dollari (per il "Plus"). La "scatola" costava 99 dollari (per il modello "Classic") e 199 dollari (per il modello "Plus"), essa conteneva un chip che riceveva il segnale analogico, lo digitalizzava e lo ritrasformava in analogico (sotto certi versi "sommava" il segnale televisivo a quello d'Internet).

Dunque circa 30 mila lire al mese per sperimentare l'ebrezza di navigare sul World Wide Web attraverso il proprio televisore, senza le misteriose alchimie ed indecifrabili operazioni informatiche che avevano tenuto a distanza il grande pubblico dalla Rete. Nel 1998 il Web TV Networks mise ulteriormente a punto la tecnologia in grado di inviare segnali digitali ad alta velocità: film, pagine Internet o pubblicità. Il tutto sempre su un normale teleschermo, attraverso un decoder disponibile a 300 dollari nei negozi degli Stati Uniti. Un film era scaricabile in una nottata e visionabile il giorno dopo, la pubblicità era "skippabile" nel senso che era possibile guardarla in differita.

Un tipo di servizio quindi che mischiava Pay TV (da Pay Per View=pago per vedere) e Video On Demand (compro programmi da un menu), il tutto navigando anche su Internet. Per approfondire: Nascita Delle Prime Pay TV e Storia Dei Satelliti (TV).

Si trattava dei primi contenuti usufruibili ad alta banda disponibili anche da casa attraverso una specie di video modem in grado di ricevere dati digitali attraverso l'etere o il cavo fino a un milione di bit al secondo, molto più velocemente dei modem telefonici convenzionali. Nel 2001 la software house di Redmond cambiò il nome da WebTV a MSN TV. Durerà sino in tempi moderni, in particolare sino al 30 settembre 2013, quando Microsoft annunciò la chiusura del servizio. Se ne volete sapere di più su questo nuovo standard che unisce la TV ad Internet: Cos'è L'IPTV e Come Funziona.

Il Primo Servizio Di Video On Demand: Videomagic (1997)

Il 19 settembre 1995 la STET (proprietaria della futura Pay TV Stream) presentava Videomagic, primo servizio multimediale interattivo lanciato in Italia.

In particolare fu l'accordo tra STET ed IBM (colosso nel settore Computer) a far da trampolino di lancio per questo ambizioso progetto (ricordiamoci che parliamo di anni 90, quando Internet non era quello di oggi e soprattutto il concetto di ADSL e soprattutto di fibra ottica era ancora oscuro).

L'idea alla base era quella di convincere le grandi multinazionali ad affidare i loro servizi di trasmissione non più a gestori, pagati volta per volta a forfait, ma ad uno solo, in via permanente, sotto forma di abbonamento.

Ed è questo che IBM e STET si erano prefisse di fare, offrendo anche la possibilità di videoconferenze, caselle di poste elettronica, Internet ai loro clienti.

La STET avrebbe fatto valere il suo peso di sesto gestore telefonico mondiale (la TIM, gestore mobile telefonico, era gestita da loro ad esempio) e l' IBM la sua rete telematica che ai tempi raggiungeva 800 città e 25 mila grandi aziende.

Il fatturato del 1994 dell'azienda americana era stato di 64 miliardi di dollari con un utile di 2,96 miliardi di dollari, contro un passivo di 96 milioni di dollari nel 1993.

Ai tempi gestivano elaboratori elettronici, programmi operativi (software), servizi informatici, manutenzione e vendita.

Più o meno in questi anni nascerà anche la prima WebTV.

La nascente Stream TV (detenuta dalla STET come detto) nel 1997 investirà nel progetto circa 40 miliardi di dollari.

VIDEO ON DEMAND

Ma di cosa si trattava quindi? Cos'era Videomagic? Un innovativo servizio di "Video On Demand".

Un telecomando più una TV con decodificatore erano sufficienti all'utente per navigare attraverso un catalogo telematico per richiedere la visione di un film, di un evento musicale o di una partita di calcio.

Il tutto era collegato con il centro servizi di Stream che utilizzava una rete telefonica (Telecom) per far viaggiare i segnali e le richieste.

I segnali infatti, tramite decodificatore, erano trasformati in programmi organizzati in base alla tipologia richiesta: "Intrattenimento", "Per Ragazzi", "Al Vostro Servizio", "Shopping".

A loro volta, ogni area, era divisa in altre sotto-categorie sino a giungere alla scelta finale.

Al lancio installazione, abbonamento, manutenzione erano gratuiti, si pagava solo il costo del programma richiesto: da 1.500 lire a 5.000 lire.

5.000 lire per i film più recenti, 2.500 lire per gli altri, 2.000 lire per i filmati televisivi, 1.500 lire per i programmi per ragazzi.

Il servizio come detto venne lanciato in fase "beta" già a fine 1995 (1000 abbonati tra Roma e Milano) ma sarà solo dal 1997 in poi che sarà raggiunta la piena multimedialità con l'introduzione anche dei servizi di Home Banking ed Home Shopping.

Come si sa nel 1998, Stream TV oltre che via cavo, divenne usufruibile anche sul satellite.

Negli anni successivi con i "rivali" di Telepiù (prima Pay TV italiana) saranno dure lotte a colpi di programmi, eventi sportivi e quindi di diritti TV.

Per le nuove riforme di legge che prevedevano l'utilizzo di un unico decoder e smart card, le due piattaforme rivali verranno accorpate a luglio 2003 e, dalla loro fusione, nascerà Sky Italia.

Per approfondire: Nascita Delle Prime Pay TV e Storia Dei Satelliti (TV).

Se ne volete sapere di più su questo nuovo standard che unisce la TV ad Internet: Cos'è L'IPTV e Come Funziona.

In particolare fu l'accordo tra STET ed IBM (colosso nel settore Computer) a far da trampolino di lancio per questo ambizioso progetto (ricordiamoci che parliamo di anni 90, quando Internet non era quello di oggi e soprattutto il concetto di ADSL e soprattutto di fibra ottica era ancora oscuro).

L'idea alla base era quella di convincere le grandi multinazionali ad affidare i loro servizi di trasmissione non più a gestori, pagati volta per volta a forfait, ma ad uno solo, in via permanente, sotto forma di abbonamento.

Ed è questo che IBM e STET si erano prefisse di fare, offrendo anche la possibilità di videoconferenze, caselle di poste elettronica, Internet ai loro clienti.

La STET avrebbe fatto valere il suo peso di sesto gestore telefonico mondiale (la TIM, gestore mobile telefonico, era gestita da loro ad esempio) e l' IBM la sua rete telematica che ai tempi raggiungeva 800 città e 25 mila grandi aziende.

Il fatturato del 1994 dell'azienda americana era stato di 64 miliardi di dollari con un utile di 2,96 miliardi di dollari, contro un passivo di 96 milioni di dollari nel 1993.

Ai tempi gestivano elaboratori elettronici, programmi operativi (software), servizi informatici, manutenzione e vendita.

Più o meno in questi anni nascerà anche la prima WebTV.

La nascente Stream TV (detenuta dalla STET come detto) nel 1997 investirà nel progetto circa 40 miliardi di dollari.

VIDEO ON DEMAND

Ma di cosa si trattava quindi? Cos'era Videomagic? Un innovativo servizio di "Video On Demand".

Un telecomando più una TV con decodificatore erano sufficienti all'utente per navigare attraverso un catalogo telematico per richiedere la visione di un film, di un evento musicale o di una partita di calcio.

Il tutto era collegato con il centro servizi di Stream che utilizzava una rete telefonica (Telecom) per far viaggiare i segnali e le richieste.

I segnali infatti, tramite decodificatore, erano trasformati in programmi organizzati in base alla tipologia richiesta: "Intrattenimento", "Per Ragazzi", "Al Vostro Servizio", "Shopping".

A loro volta, ogni area, era divisa in altre sotto-categorie sino a giungere alla scelta finale.

Al lancio installazione, abbonamento, manutenzione erano gratuiti, si pagava solo il costo del programma richiesto: da 1.500 lire a 5.000 lire.

5.000 lire per i film più recenti, 2.500 lire per gli altri, 2.000 lire per i filmati televisivi, 1.500 lire per i programmi per ragazzi.

Il servizio come detto venne lanciato in fase "beta" già a fine 1995 (1000 abbonati tra Roma e Milano) ma sarà solo dal 1997 in poi che sarà raggiunta la piena multimedialità con l'introduzione anche dei servizi di Home Banking ed Home Shopping.

Come si sa nel 1998, Stream TV oltre che via cavo, divenne usufruibile anche sul satellite.

Negli anni successivi con i "rivali" di Telepiù (prima Pay TV italiana) saranno dure lotte a colpi di programmi, eventi sportivi e quindi di diritti TV.

Per le nuove riforme di legge che prevedevano l'utilizzo di un unico decoder e smart card, le due piattaforme rivali verranno accorpate a luglio 2003 e, dalla loro fusione, nascerà Sky Italia.

Per approfondire: Nascita Delle Prime Pay TV e Storia Dei Satelliti (TV).

Se ne volete sapere di più su questo nuovo standard che unisce la TV ad Internet: Cos'è L'IPTV e Come Funziona.

lunedì 28 marzo 2016

La Storia Degli Hacker 414s e Il Film Wargames (1983)

I 414s erano un gruppo di sette Hacker (se così li vogliam definire) che negli anni 80 violò una decina di sistemi informatici di alto profilo, tra cui quelli del Los Alamos National Laboratory (armi nucleari), Sloan-Kettering Cancer Center e la Security Pacific Bank.

Al centro di tutto: Neal Patrick, Gerald Wondra, Timothy Winslow, Paul Sundquist, etc

Il nome del gruppo era preso dal codice della zona della loro città natale: Milwaukee (Wisconsin).

Di età compresa tra 16 e 22 anni, vennero identificati dalla FBI nel 1983.

NEAL PATRICK

Neal Patrick, ai tempi studente presso Rufus King High School, era il "leader" del gruppo.

Patrick sostenne che la sua unica motivazione era la sfida di entrare in sistemi proibiti, rimanendo lì inosservato.

I sistemi in cui hanno fatto irruzione in genere avevano il sistema operativo VMS della Digital Equipment Corporation.

Nessuna tecnica di Hacking chissà quanto complicata ma la band sfruttava bug di sicurezza e soprattutto scopriva password poco sicure.

PAUL SUNDQUIST

Paul (16enne) violò invece un computer d'Ingegneria nell'università di Milwaukee entrando una o due volte alla settimana per quattro mesi.

Nel mese di settembre, l'ex gestore del sistema, iniziò a ricevere lamentele da studenti e docenti visto che i loro archivi informatici erano stati alterati o cancellati.

Violare i sistemi della Facoltà di Ingegneria fu abbastanza semplice: la parola d'ordine per identificare l'utente era generalmente il suo nome o cognome ed invece le password erano facili da indovinare.

L'intruso una volta dentro, avrebbe potuto modificare i file di altre persone, leggere le loro registrazioni, creare account, eliminare gli account, mandare in crash il sistema, etc

Responsabile di ciò, come detto, Paul Sundquist e il suo computer TRS-80.

Un giorno Paul mentre tornava a casa da scuola vide un sacco di auto parcheggiate di fronte a casa sua, quando aprì la porta si trovò davanti quattro investigatori e un responsabile di Ingegneria di Milwaukee nel suo salotto.

L'università non denunciò Paul, ma chiese 500 dollari per danni e il suo computer per 90 giorni.

Paul riottenne il suo computer a fine maggio.

Due settimane dopo, lo stesso cominciò a guardarsi intorno nel sistema Telenet per trovare altri computer da violare.

Tuttavia più o meno in questo periodo il Wisconsin aveva emanato una legge che

imponeva una sanzione sino a nove mesi di carcere per accesso non autorizzato a computer.

GERALD WONDRA E TOM

Gerald Wondra, ai tempi 22enne, ricevette invece una visita dall'FBI.

La maggiorparte dei membri non verrà perseguita ma Wondra venne dichiarato colpevole oltre che d'intrusioni informatiche anche di "telefonate moleste", inoltre fu in particolare una sua intrusione a procurare circa 1500 dollari di danni alla Sloan (per l'eliminazione di record di fatturazione, azione eseguita apparentemente per coprire le loro tracce).

Le loro attività vennero scoperte nel mese di giugno del 1983, quando lo stesso Sloan-Kettering operatore di computer trovò nel suo computer numerosi file modificati e distrutti.

Il sistema operativo usato era il VAX, un calcolatore estremamente popolare prodotto da Digital Equipment Corp, azienda del Massachusetts che ai tempi era il più grande produttore americano di computer dopo IBM.

Il responsabile Chen Chui, lasciò un messaggio per gli intrusi e contattò l'FBI, che tramite intercettazioni telefoniche risalì alla zona di Milwaukee.

In seguito fu arrestato anche Tom che, per circa un anno, aveva vagato tra i file di un'università del Michigan (era un ex studente).

WARGAMES

Al centro di tutto: Neal Patrick, Gerald Wondra, Timothy Winslow, Paul Sundquist, etc

Il nome del gruppo era preso dal codice della zona della loro città natale: Milwaukee (Wisconsin).

Di età compresa tra 16 e 22 anni, vennero identificati dalla FBI nel 1983.

NEAL PATRICK

Neal Patrick, ai tempi studente presso Rufus King High School, era il "leader" del gruppo.

Patrick sostenne che la sua unica motivazione era la sfida di entrare in sistemi proibiti, rimanendo lì inosservato.

I sistemi in cui hanno fatto irruzione in genere avevano il sistema operativo VMS della Digital Equipment Corporation.

Nessuna tecnica di Hacking chissà quanto complicata ma la band sfruttava bug di sicurezza e soprattutto scopriva password poco sicure.

PAUL SUNDQUIST

Paul (16enne) violò invece un computer d'Ingegneria nell'università di Milwaukee entrando una o due volte alla settimana per quattro mesi.

Nel mese di settembre, l'ex gestore del sistema, iniziò a ricevere lamentele da studenti e docenti visto che i loro archivi informatici erano stati alterati o cancellati.

Violare i sistemi della Facoltà di Ingegneria fu abbastanza semplice: la parola d'ordine per identificare l'utente era generalmente il suo nome o cognome ed invece le password erano facili da indovinare.

L'intruso una volta dentro, avrebbe potuto modificare i file di altre persone, leggere le loro registrazioni, creare account, eliminare gli account, mandare in crash il sistema, etc

Responsabile di ciò, come detto, Paul Sundquist e il suo computer TRS-80.

Un giorno Paul mentre tornava a casa da scuola vide un sacco di auto parcheggiate di fronte a casa sua, quando aprì la porta si trovò davanti quattro investigatori e un responsabile di Ingegneria di Milwaukee nel suo salotto.

L'università non denunciò Paul, ma chiese 500 dollari per danni e il suo computer per 90 giorni.

Paul riottenne il suo computer a fine maggio.

Due settimane dopo, lo stesso cominciò a guardarsi intorno nel sistema Telenet per trovare altri computer da violare.

Tuttavia più o meno in questo periodo il Wisconsin aveva emanato una legge che

imponeva una sanzione sino a nove mesi di carcere per accesso non autorizzato a computer.

GERALD WONDRA E TOM

Gerald Wondra, ai tempi 22enne, ricevette invece una visita dall'FBI.

La maggiorparte dei membri non verrà perseguita ma Wondra venne dichiarato colpevole oltre che d'intrusioni informatiche anche di "telefonate moleste", inoltre fu in particolare una sua intrusione a procurare circa 1500 dollari di danni alla Sloan (per l'eliminazione di record di fatturazione, azione eseguita apparentemente per coprire le loro tracce).

Le loro attività vennero scoperte nel mese di giugno del 1983, quando lo stesso Sloan-Kettering operatore di computer trovò nel suo computer numerosi file modificati e distrutti.

Il sistema operativo usato era il VAX, un calcolatore estremamente popolare prodotto da Digital Equipment Corp, azienda del Massachusetts che ai tempi era il più grande produttore americano di computer dopo IBM.

Il responsabile Chen Chui, lasciò un messaggio per gli intrusi e contattò l'FBI, che tramite intercettazioni telefoniche risalì alla zona di Milwaukee.

In seguito fu arrestato anche Tom che, per circa un anno, aveva vagato tra i file di un'università del Michigan (era un ex studente).

WARGAMES

Secondo Fred Kaplan fu proprio Wargames uscito nel 1983 a inspirare le vicende di questa giovane gang.

Ed inoltre lo stesso film pare abbia contribuito a far approvare negli Stati Uniti la prima legge contro gli Hacker (Computer Fraud And Abuse Act, approvata dal Congresso americano nel 1986) e in generale a far nascere attenzioni sugli stessi.

Il film racconta la storia di un giovane ragazzo di Seattle che si introduce per scherzo in un sistema informatico militare, combinando un sacco di guai.

Egli nel tentativo di accedere al database di un società di videogame entra per errore nel sistema del Comando di Difesa Aerospaziale del Nord America, un sistema informatico di sicurezza gestito dal Canada e dagli Stati Uniti.

Lightman si convince di essere davvero entrato nel database della società di videogiochi dopo aver visto un elenco di quelli che lui credere essere giochi ma che sono invece dei sistemi usati per simulare possibili attacchi missilistici, e inizia a usare uno di questi giochi senza rendersi conto che è il simulatore di uno scenario di guerra termonucleare.

Il film uscì nei cinema americani il 3 giugno.

Il giorno successivo venne proiettato alla Casa Bianca, alla presenza del presidente Reagan.

«Ed è in quel momento che la vicenda diventa bizzarra», scrive Kaplan.

Il mercoledì successivo, Reagan incontrò alla Casa Bianca i suoi consiglieri sulla sicurezza nazionale e 16 membri del Congresso per parlare dei prossimi negoziati sulle armi nucleari con la Russia.

Ma Reagan sembrava ancora fissato con WarGames.

A un certo punto, posò i documenti che aveva in mano e chiese a tutti se l’avevano visto.

Nessuno l’aveva fatto, e quindi Reagan si mise a spiegare nel dettaglio la trama del film.

Alcuni dei deputati presenti nella stanza si guardarono intorno reprimendo un sorriso, o alzando un sopracciglio.

Tre mesi prima Reagan aveva pronunciato il suo famoso discorso ispirato a Star Wars, implorando gli scienziati di sviluppare un’arma che potesse distruggere eventuali missili sovietici.

Dopo aver finito di riassumere il film, Reagan si voltò verso il generale John W.Vessey Jr, il leader del direttorio dei capi delle forze armate americane, e gli chiese: «una cosa del genere può davvero accadere? Qualcuno può entrare illegalmente nei nostri sistemi informatici più delicati?».

Vessey gli rispose che avrebbe indagato.

La settimana successiva, Vessey tornò da Reagan con i risultati della sua indagine: «Signor presidente: il problema è molto più grave di quel che pensa».

Il timore del governo era che la forma embrionale di Internet utilizzata dai dipendenti governativi fosse eccessivamente aperta: la discussione che ne seguì portò un anno dopo Reagan a firmare la direttiva secretata NSDD-145, che per la prima volta prevedeva misure contro le minacce informatiche, e successivamente al Computer Fraud And Abuse Act, una legge molto criticata per la sua estensione sulla sicurezza informatica, in vigore ancora oggi.

Un’udienza del 1983 al Congresso sulla sicurezza informatica iniziò con uno spezzone di WarGames in cui il protagonista si introduceva nel sistema della sua scuola per cambiare un voto.

Lo spezzone fu seguito da una testimonianza di “un vero hacker”: un adolescente di Milwaukee di nome Neal Patrick, che ai tempi era apparso sulla copertina di Newsweek per essere uno dei 414's di cui parlava il giornale.

In realtà non si trattava di veri e propri Hacker ma di ragazzi che avevano trovato una lista di password di default su un forum e avevano usato quelle password per entrare in sistemi gestiti da gente troppo pigra per cambiare la password di default.

Un’altra storia molto interessante è legata a come gli sceneggiatori di WarGames sono arrivati a sviluppare la storia: Lawrence Lasker e Walter Parkes, gli sceneggiatori del film, riuscirono a ottenere un incontro con Willis Ware, un ingegnere che era a capo della divisione informatica di un centro studi americano, la RAND Corporation.

Nel 1967 Ware scrisse uno studio intitolato “Security And Privacy In Computer Systems” in cui parlava molto bene di ARPAnet, il predecessore di Internet elaborato dal Dipartimento della Difesa americano in quegli anni, ma elencava i rischi di un eventuale sistema aperto a più persone e variamente accessibile.

Gli avvertimenti di Ware non vennero ascoltati: e anni dopo, quando Lasker e Parkes andarono da lui, Ware raccontò che persino il NORAD, un importante sistema informatico americano, aveva una porta accessibile anche da remoto, a causa di alcuni suoi dipendenti che la lasciavano aperta per lavorare da casa nei weekend.

Nel film, il protagonista David J. Lightman riesce ad accedere proprio al NORAD.

Société Générale e La Truffa Di Jerome Kerviel (2008)

Société Générale venne fondata nel 1864 a Parigi e a fine del primo decennio del nuovo millennio verrà scossa da uno degli scandali più grandi di tutti i tempi. Grazie ad un abile truffa di un suo dipendente Jerome Kerviel, abile informatico. Ai tempi si trattava della seconda banca francese in termini di capitale ed importanza. L’assetto organizzativo della Banca è composto da tre divisioni: Retail Banking And Financial Services, Global Investment Management and Services, Corporate and Investment Banking (CIB) che comprende Global Equities and Derivative Solutions (GEDS), Fixed Income, Currency and Commodities (FICC) e Capital Raising and Financing. All’interno di GEDS, i trading team si occupano del pricing e dell’esecuzione delle transazioni per conto dei clienti o della banca. Ad essi è richiesto anche di sviluppare e mantenere elevate conoscenze delle condizioni economiche correnti e dell’andamento dei mercati finanziari(cioè una spiccata capacità anticipatoria dei movimenti di titoli e mercati, sulla cui base generare elevati profitti per la Banca e per la sua clientela). La Société Générale è peraltro nota per una elevata propensione al rischio. I trader sarebbero incoraggiati ad effettuare investimenti ad alto rischio.

JEROME KERVIEL

Jérôme Kerviel era in banca dal 2000, grazie alle capacità che ha da subito dimostrato nel disegnare complesse strategie in derivati. Diventa Trader nel 2004, cioè comprava e vendeva titoli per la Banca, al fine di aumentare i rendimenti di depositi o investimenti finanziari dei clienti.

Fino al 2005 si occupava di controllo dei rischi e dell'autorizzazione delle operazioni, guadagnandosi la fiducia dei colleghi. Passò poi a trattare operazioni di arbitraggio sui derivati, prendendo posizioni sui mercati puntando contemporaneamente sia al rialzo sia al ribasso, e cercando di guadagnare sul margine tra le due posizioni. Ma Kerviel è fermamente convinto che i mercati saliranno, e quindi, acquisisce posizioni al rialzo sugli indici Eurosoxx, Dax e Ftse, posizioni, quindi, unicamente in un senso, e non in doppio senso, come invece richiede la prassi.

LA TRUFFA DI KERVIEL

Allo scopo di salvaguardare la sua posizione deve dimostrare però che le proprie operazioni non sono a rischio. E qui gli viene in aiuto la sua esperienza passata nel middle office. Il sistema interno del dipartimento che si occupa del trading dei derivati in Société Générale si chiama Eliot, purtroppo, però, l'accesso è regolamentato solo da username e password: manca qualsiasi criterio di autenticazione a due fattori (smartcard, token USB, impronta digitale, etc). Jerome Kerviel è cresciuto là dentro e grazie ai precedenti rapporti con i colleghi, riesce comunque ad accedere, nonostante ormai avendo cambiato reparto non avrebbe potuto proprio per la politicy che vive in sistemi organizzatori così orchestrati (ovvero chi esegue un'attività rischiosa deve essere un'entità diversa da chi la autorizza). Chi esegue tutte le attività è il trader Kerviel. Chi la autorizza dovrebbe essere il collega dei middle office, che, ricevuta la segnalazione dell'attività ovvero di una transazione in un solo senso, anziché di due transazioni di senso diverso, intraprende le opportune azioni di verifica.

In realtà, è lo stesso Kerviel che, con user e password del collega, autorizza ogni movimento non caratterizzato da un movimento di copertura dei rischi. In realtà il controllo di linea consiste nel verificare che la posizione netta dei singoli desk non superi il limite di rischio ad essi assegnato e nel controllare su base giornaliera i dati relativi all’attività dei trader e ai rispettivi profitti o perdite.

Con l’arrivo del nuovo capo Cordelle, non solo i sistemi di controllo non vengono rivisti, ma anzi spesso il controllo è delegato, su base mensile, da questi al senior trader dell’unità.

I controlli mirano soprattutto a verificare la corretta esecuzione delle operazioni e non puntano a

individuare eventuali attività fraudolente. Molti dei controlli sono affidati al middle e al back office, che si occupano di gestire i profili amministrativi e contabili delle transazioni. A ciascun trader è affiancato un assistente per le attività di routine, gerarchicamente dipendente dal middle e back office, che rappresenta di fatto un primo livello di controllo della regolarità delle operazioni.

Ma come abbiamo visto nel mese di marzo, con questo abile marchingegno di user e pass, è lo stesso Kerviel a validare le proprie azioni. In questo periodo le operazioni “non autorizzate” di Kerviel subiscono una accelerata. Société Générale acquista quindi dei contratti forward su Eurostoxx, Dax e Ftse. Nella settimana dal 15 al 18 gennaio, i mercati finanziari subiscono ribassi pesantissimi e le azioni di Kerviel provocano ingenti perdite. Per nascondere la propria attività fraudolenta, Kerviel usa anche altri espedienti: registra transazioni fittizie a copertura delle posizioni aperte, cancellandole prima che esse vengano rilevate dai report mensili. Oppure intesta operazioni a controparti non ancora registrate nel sistema, per guadagnare tempo. O ancora inserisce delle correzioni in rialzo o in ribasso ai prezzi, per correggere gli errori dei sistemi di valutazione automatici. Infine utilizza computer di colleghi per inserire le proprie operazioni. Tra il 2006 e il 2007 le sue performance crescono di 6 volte.

Nel 2007, il desk di Kerviel realizza un utile di 25 milioni di € sulle posizioni aperte, ben superiore a quello della sua “regolare” attività. I colleghi iniziano a veder in lui una vera e propria macchina da soldi. Kerviel non sembra approfittare direttamente dei risultati economici generati per la Divisione.

I suo salario rimane pari a € 40.000 annui; nel 2006 riceve un bonus di € 60.000, ben inferiore a quello dei senior trader. Per il 2007 chiede un bonus di € 600.000, ma il suo capo ne concede solo la metà.

LE ANOMALIE

I trader sono monitorati in via indiretta tramite un principio di rotazione: ciascun trader è obbligato a

prendere almeno due settimane di vacanza all’anno, durante le quali un collega subentra al suo desk. Nel 2007, Kerviel fa solo 4 giorni di vacanza. Sempre nello stesso anno, il sistema dei controlli interni della Banca è soggetto ad audit da parte di due società di revisione, che non rilevano anomalie.

Tra la fine del 2006 e l’inizio del 2008, arrivano alle funzioni di controllo 74 segnalazioni di anomalie relative alle operazioni di Kerviel (incoerenze tra le registrazioni contabili e i dati del front office).

Le segnalazioni sono trasmesse ai superiori del trader, che non reagiscono però in alcun modo. Ulteriori segnalazioni arrivano via mail al capo diretto di Kerviel da parte dell’Eurex, la borsa europea dei derivati, che rileva operazioni di importo rilevante ed alta frequenza. La funzione compliance della Banca riceve due lettere dall’Eurex, ma Kerviel, discutendone con il suo capo, lo convince che i meccanismi del mercato sono “sbagliati” e che le anomalie rilevate in realtà non corrispondono a problemi reali, ma solo a profili tecnici dovuti ad automatismi del mercato. Il 18 gennaio 2008, un nuovo sistema di controllo nato dalle esigenze di adeguamento a Basilea 2, individua livelli di capitale assorbito molto elevati su contratti forward a fronte del relativo rischio di controparte. La banca scopre la truffa tra il 19 e 20 gennaio e dopo alcune riunioni di emergenza, per fermare le ingenti perdite già accumulate, cancella tutte le posizioni prese dal trader ad inizio settimana (posizioni intorno ai 40/50 miliardi di euro riguardo futures sugli indici di borsa). Il 24 gennaio 2008, Société Générale presenta i conti 2007, con un utile ridotto a 800 milioni di Euro per effetto di una perdita di € 4,9 miliardi (poco meno dell’utile della Banca nel 2006) dovuta a una frode perpetuata appunto da Jérôme Kerviel.

Kerviel fugge ed è latitante, la Francia pronta a diramare un mandato di arresto internazionale ma poco dopo si consegna e viene arrestato.

IL PROCESSO

Martedì 5 ottobre 2010 si concluse il processo ai danni di Kerviel e venne emessa la sentenza.

Il trader venne giudicato colpevole della mega-truffa, mentre tutti i vertici della Société Générale vennero assolti, considerati solo vittime della truffa medesima. Il presidente del tribunale ha accusato Kerviel «di aver tradito la fiducia del suo datore di lavoro, di aver falsificato i dati ai suoi superiori, di aver introdotto informazioni fraudolente nel sistema informatico della banca e di aver messo a repentaglio l'ordine economico mondiale». La pena: cinque anni di carcere, l'impossibilità a svolgere qualsiasi attività finanziaria e l'obbligo di rimborsare i 4,9 miliardi, l'equivalente delle perdite che le sue spericolate operazioni di trading avrebbero causato nel 2008 a Société Générale. Condannato per frode, falso in scritture bancarie ed intrusioni informatiche.

FORSE KERVIEL NON ERA L'UNICO RESPONSABILE?

Il caso di Jérôme Kerviel supera forse anche quello di Nick Leeson, il trader spericolato che puntando malamente con i derivati sull'indice della Borsa di Tokio dall'ufficio di Singapore della britannica Barings, nel '95 affondò la storica banca londinese e la costrinse al fallimento, con perdite per 1,4 miliardi di dollari (di allora). In questo caso, Kerviel avrebbe aggirato tutti i controlli interni attraverso un'elaborata serie di transazioni fittizie, create grazie alle conoscenze acquisite in un precedente incarico presso la SocGen, dove lavorava dal 2000 con uno stipendio annuo di 100 mila euro, bonus inclusi. Secondo molti però la banca aveva esagerato il danno, addossando tutte le colpe su Kerviel, per nascondere altre operazioni andate male. Che Kerviel avesse fatto tutto da solo, eludendo qualsiasi controllo interno era difficile da crederci. Qualche operazione poteva essere anche sfortunata o sbagliata: ma non certo il giovane funzionario avrebbe potuto chiudere affari, con perdite da reddito di un intero Paese, come l’Egitto. E il tutto eludendo sistematicamente (e per diverso tempo) prima il “back office” e poi il già citato “ middle office”). Secondo altri la banca aveva subito una certa perdita, nell’intero comparto del commercio dei titoli e che per mascherarla, onde evitare una caduta di immagine enorme e con conseguenze terribili sulla clientela, ha dirottato tutte le colpe su Kerviel.

In effetti la Societé Générale, come si era detto all'inizio, aveva una grande tradizione proprio in questo lavoro di investimento titoli, per clienti di piccole e medie capacità finanziarie.

ALTRE CLAMOROSE E STORICHE TRUFFE/FRODI ALLE BANCHE

La Truffa Informatica Di Stanley Mark Rifkin: Ingegneria Sociale (1978)

Vladimir Levin e La Truffa Informatica Alla Citibank (1994)

Nick Leeson e Il Fallimento Della Barings Bank (1995)

In questi articoli invece imparerai cosa sono le Opzioni Binarie, qui tutti i Tipi Di Opzioni Binarie e i Vantaggi e Gli Svantaggi Delle Opzioni Binarie.

JEROME KERVIEL

Jérôme Kerviel era in banca dal 2000, grazie alle capacità che ha da subito dimostrato nel disegnare complesse strategie in derivati. Diventa Trader nel 2004, cioè comprava e vendeva titoli per la Banca, al fine di aumentare i rendimenti di depositi o investimenti finanziari dei clienti.

Fino al 2005 si occupava di controllo dei rischi e dell'autorizzazione delle operazioni, guadagnandosi la fiducia dei colleghi. Passò poi a trattare operazioni di arbitraggio sui derivati, prendendo posizioni sui mercati puntando contemporaneamente sia al rialzo sia al ribasso, e cercando di guadagnare sul margine tra le due posizioni. Ma Kerviel è fermamente convinto che i mercati saliranno, e quindi, acquisisce posizioni al rialzo sugli indici Eurosoxx, Dax e Ftse, posizioni, quindi, unicamente in un senso, e non in doppio senso, come invece richiede la prassi.

LA TRUFFA DI KERVIEL

Allo scopo di salvaguardare la sua posizione deve dimostrare però che le proprie operazioni non sono a rischio. E qui gli viene in aiuto la sua esperienza passata nel middle office. Il sistema interno del dipartimento che si occupa del trading dei derivati in Société Générale si chiama Eliot, purtroppo, però, l'accesso è regolamentato solo da username e password: manca qualsiasi criterio di autenticazione a due fattori (smartcard, token USB, impronta digitale, etc). Jerome Kerviel è cresciuto là dentro e grazie ai precedenti rapporti con i colleghi, riesce comunque ad accedere, nonostante ormai avendo cambiato reparto non avrebbe potuto proprio per la politicy che vive in sistemi organizzatori così orchestrati (ovvero chi esegue un'attività rischiosa deve essere un'entità diversa da chi la autorizza). Chi esegue tutte le attività è il trader Kerviel. Chi la autorizza dovrebbe essere il collega dei middle office, che, ricevuta la segnalazione dell'attività ovvero di una transazione in un solo senso, anziché di due transazioni di senso diverso, intraprende le opportune azioni di verifica.

In realtà, è lo stesso Kerviel che, con user e password del collega, autorizza ogni movimento non caratterizzato da un movimento di copertura dei rischi. In realtà il controllo di linea consiste nel verificare che la posizione netta dei singoli desk non superi il limite di rischio ad essi assegnato e nel controllare su base giornaliera i dati relativi all’attività dei trader e ai rispettivi profitti o perdite.

Con l’arrivo del nuovo capo Cordelle, non solo i sistemi di controllo non vengono rivisti, ma anzi spesso il controllo è delegato, su base mensile, da questi al senior trader dell’unità.

I controlli mirano soprattutto a verificare la corretta esecuzione delle operazioni e non puntano a

individuare eventuali attività fraudolente. Molti dei controlli sono affidati al middle e al back office, che si occupano di gestire i profili amministrativi e contabili delle transazioni. A ciascun trader è affiancato un assistente per le attività di routine, gerarchicamente dipendente dal middle e back office, che rappresenta di fatto un primo livello di controllo della regolarità delle operazioni.

Ma come abbiamo visto nel mese di marzo, con questo abile marchingegno di user e pass, è lo stesso Kerviel a validare le proprie azioni. In questo periodo le operazioni “non autorizzate” di Kerviel subiscono una accelerata. Société Générale acquista quindi dei contratti forward su Eurostoxx, Dax e Ftse. Nella settimana dal 15 al 18 gennaio, i mercati finanziari subiscono ribassi pesantissimi e le azioni di Kerviel provocano ingenti perdite. Per nascondere la propria attività fraudolenta, Kerviel usa anche altri espedienti: registra transazioni fittizie a copertura delle posizioni aperte, cancellandole prima che esse vengano rilevate dai report mensili. Oppure intesta operazioni a controparti non ancora registrate nel sistema, per guadagnare tempo. O ancora inserisce delle correzioni in rialzo o in ribasso ai prezzi, per correggere gli errori dei sistemi di valutazione automatici. Infine utilizza computer di colleghi per inserire le proprie operazioni. Tra il 2006 e il 2007 le sue performance crescono di 6 volte.

Nel 2007, il desk di Kerviel realizza un utile di 25 milioni di € sulle posizioni aperte, ben superiore a quello della sua “regolare” attività. I colleghi iniziano a veder in lui una vera e propria macchina da soldi. Kerviel non sembra approfittare direttamente dei risultati economici generati per la Divisione.

I suo salario rimane pari a € 40.000 annui; nel 2006 riceve un bonus di € 60.000, ben inferiore a quello dei senior trader. Per il 2007 chiede un bonus di € 600.000, ma il suo capo ne concede solo la metà.

LE ANOMALIE

I trader sono monitorati in via indiretta tramite un principio di rotazione: ciascun trader è obbligato a

prendere almeno due settimane di vacanza all’anno, durante le quali un collega subentra al suo desk. Nel 2007, Kerviel fa solo 4 giorni di vacanza. Sempre nello stesso anno, il sistema dei controlli interni della Banca è soggetto ad audit da parte di due società di revisione, che non rilevano anomalie.

Tra la fine del 2006 e l’inizio del 2008, arrivano alle funzioni di controllo 74 segnalazioni di anomalie relative alle operazioni di Kerviel (incoerenze tra le registrazioni contabili e i dati del front office).

Le segnalazioni sono trasmesse ai superiori del trader, che non reagiscono però in alcun modo. Ulteriori segnalazioni arrivano via mail al capo diretto di Kerviel da parte dell’Eurex, la borsa europea dei derivati, che rileva operazioni di importo rilevante ed alta frequenza. La funzione compliance della Banca riceve due lettere dall’Eurex, ma Kerviel, discutendone con il suo capo, lo convince che i meccanismi del mercato sono “sbagliati” e che le anomalie rilevate in realtà non corrispondono a problemi reali, ma solo a profili tecnici dovuti ad automatismi del mercato. Il 18 gennaio 2008, un nuovo sistema di controllo nato dalle esigenze di adeguamento a Basilea 2, individua livelli di capitale assorbito molto elevati su contratti forward a fronte del relativo rischio di controparte. La banca scopre la truffa tra il 19 e 20 gennaio e dopo alcune riunioni di emergenza, per fermare le ingenti perdite già accumulate, cancella tutte le posizioni prese dal trader ad inizio settimana (posizioni intorno ai 40/50 miliardi di euro riguardo futures sugli indici di borsa). Il 24 gennaio 2008, Société Générale presenta i conti 2007, con un utile ridotto a 800 milioni di Euro per effetto di una perdita di € 4,9 miliardi (poco meno dell’utile della Banca nel 2006) dovuta a una frode perpetuata appunto da Jérôme Kerviel.

Kerviel fugge ed è latitante, la Francia pronta a diramare un mandato di arresto internazionale ma poco dopo si consegna e viene arrestato.

IL PROCESSO

Martedì 5 ottobre 2010 si concluse il processo ai danni di Kerviel e venne emessa la sentenza.

Il trader venne giudicato colpevole della mega-truffa, mentre tutti i vertici della Société Générale vennero assolti, considerati solo vittime della truffa medesima. Il presidente del tribunale ha accusato Kerviel «di aver tradito la fiducia del suo datore di lavoro, di aver falsificato i dati ai suoi superiori, di aver introdotto informazioni fraudolente nel sistema informatico della banca e di aver messo a repentaglio l'ordine economico mondiale». La pena: cinque anni di carcere, l'impossibilità a svolgere qualsiasi attività finanziaria e l'obbligo di rimborsare i 4,9 miliardi, l'equivalente delle perdite che le sue spericolate operazioni di trading avrebbero causato nel 2008 a Société Générale. Condannato per frode, falso in scritture bancarie ed intrusioni informatiche.

FORSE KERVIEL NON ERA L'UNICO RESPONSABILE?

Il caso di Jérôme Kerviel supera forse anche quello di Nick Leeson, il trader spericolato che puntando malamente con i derivati sull'indice della Borsa di Tokio dall'ufficio di Singapore della britannica Barings, nel '95 affondò la storica banca londinese e la costrinse al fallimento, con perdite per 1,4 miliardi di dollari (di allora). In questo caso, Kerviel avrebbe aggirato tutti i controlli interni attraverso un'elaborata serie di transazioni fittizie, create grazie alle conoscenze acquisite in un precedente incarico presso la SocGen, dove lavorava dal 2000 con uno stipendio annuo di 100 mila euro, bonus inclusi. Secondo molti però la banca aveva esagerato il danno, addossando tutte le colpe su Kerviel, per nascondere altre operazioni andate male. Che Kerviel avesse fatto tutto da solo, eludendo qualsiasi controllo interno era difficile da crederci. Qualche operazione poteva essere anche sfortunata o sbagliata: ma non certo il giovane funzionario avrebbe potuto chiudere affari, con perdite da reddito di un intero Paese, come l’Egitto. E il tutto eludendo sistematicamente (e per diverso tempo) prima il “back office” e poi il già citato “ middle office”). Secondo altri la banca aveva subito una certa perdita, nell’intero comparto del commercio dei titoli e che per mascherarla, onde evitare una caduta di immagine enorme e con conseguenze terribili sulla clientela, ha dirottato tutte le colpe su Kerviel.

In effetti la Societé Générale, come si era detto all'inizio, aveva una grande tradizione proprio in questo lavoro di investimento titoli, per clienti di piccole e medie capacità finanziarie.

ALTRE CLAMOROSE E STORICHE TRUFFE/FRODI ALLE BANCHE

La Truffa Informatica Di Stanley Mark Rifkin: Ingegneria Sociale (1978)

Vladimir Levin e La Truffa Informatica Alla Citibank (1994)

Nick Leeson e Il Fallimento Della Barings Bank (1995)

In questi articoli invece imparerai cosa sono le Opzioni Binarie, qui tutti i Tipi Di Opzioni Binarie e i Vantaggi e Gli Svantaggi Delle Opzioni Binarie.

La Truffa Di Nick Leeson e Il Fallimento Della Barings Bank (1995)

James Reason: "Mi capitava spesso di parlare con i banchieri di rischi ed incidenti ma loro pensavano che mi stessi riferendo a persone che volevano sparargli agli stinchi. In seguito hanno capito il significato della parola rischio che era sempre vicina al nome di Nick Leeson"

La Barings Bank era la più vecchia banca d'affari londinesi quando nel 1995 fallì miseramente dopo più di 200 anni di storia. Protagonista di questa catastrofe fu Nick Leeson appunto. Leeson nacque a Watford nel 1967 e fu assunto dalla Barings nei primi anni 90 come agente di borsa e fu, successivamente, trasferito in Asia per operare sui futures nel SIMEX, il Singapore International Monetary Exchange. I futures sono contratti negoziabili e standardizzati quindi intercambiabili tra di loro. Gli audaci investimenti iniziali del giovane Leeson avevano procurato buoni guadagni alla banca, tanto che gli fu data ampia libertà nella gestione delle sue operazioni finanziarie. Tuttavia la pacchia durò poco.

L'INIZIO DELLA FINE

Il 17 luglio 1992 è il giorno che può essere considerato come l’inizio della fine.

In questa data Nick, per nascondere un investimento sbagliato di qualche migliaio di sterline, creò un conto segreto chiamato “error 88888” (in Cina l'8 è un numero fortunato) dove iniziò ad occultare le perdite (essendo il responsabile di questo settore quindi controllore di sè stesso aveva campo libero).

Nick riuscì così a falsificare i rapporti inviati ai suoi superiori ed a nascondere le perdite sempre più ingenti. A fine 1992 le perdite coperte erano di circa 2 milioni di sterline che nel 1994 superarono i 200 milioni. Leeson, in questo periodo, maturò delle aspettative rialziste sulla borsa di Tokyo ed incrementò gli investimenti (a valori futuri) per salvarsi in calcio d'angolo ed attenuare le perdite.

Fu una scelta tragica. Nel gennaio del 1995 nella disperata ricerca di recuperare e sanare le perdite appunto, Leeson tentò il tutto per tutto. Assunse un’ingente posizione al rialzo sul Nikkei (segmento della borsa di Tokyo) sfruttando contemporaneamente futures e opzioni per massimizzare l’effetto leva: le cose andarono bene per pochissimo tempo. Incurante del pericolo che stava correndo, senza alcuna morale e prudenza, Leeson il 16 gennaio incrementò ulteriormente la posizione mettendosi contro il trend ribassista in atto. Come si suol dire...piove sul bagnato perchè il 17 gennaio 1995 l’Asia venne scossa dal violento terremoto di Kobe, avvenimento che fece crollare il mercato quindi la borsa nei giorni successivi. A nulla servirono gli ultimi tentativi di Leeson di puntare ancora sul mercato al rialzo: il Nikkei era ormai crollato. Successe l’irreparabile: Leeson aveva perso qualcosa come 827 milioni di sterline, una perdita non più sanabile. Tutto ciò, all'insaputa della banca, che non si era accorta delle perdite esorbitanti che il suo trader aveva accumulato dal 1992 al 1995.

LA FUGA E L'ARRESTO

A questo punto però Leeson accortosi della gravità della situazione, disperato, lasciò un biglietto con scritto “mi dispiace” e tentò la fuga. Malesia, Brunei ma venne arrestato poco tempo dopo in Germania. Verrà condannato a 6 anni e mezzo di carcere per manomissione di documenti e frode. Il 26 febbraio 1995 la Barings Bank dichiarò bancarotta e fallì, volatilizzando i risparmi di migliaia di professori, impiegati, militari e pensionati che avevano comperato obbligazioni della Barings rassicurati dalla solvenza e dall’immagine conservatrice della Banca.

ALTRE CLAMOROSE E STORICHE TRUFFE/FRODI ALLE BANCHE

La Truffa Informatica Di Stanley Mark Rifkin: Ingegneria Sociale (1978)

Vladimir Levin e La Truffa Informatica Alla Citibank (1994)

Societe Generale e La Truffa Di Jerome Kerviel (2008)

In questo articolo imparerai cosa sono le Opzioni Binarie, qui tutti i Tipi Di Opzioni Binarie e i Vantaggi e Gli Svantaggi Delle Opzioni Binarie.

La Barings Bank era la più vecchia banca d'affari londinesi quando nel 1995 fallì miseramente dopo più di 200 anni di storia. Protagonista di questa catastrofe fu Nick Leeson appunto. Leeson nacque a Watford nel 1967 e fu assunto dalla Barings nei primi anni 90 come agente di borsa e fu, successivamente, trasferito in Asia per operare sui futures nel SIMEX, il Singapore International Monetary Exchange. I futures sono contratti negoziabili e standardizzati quindi intercambiabili tra di loro. Gli audaci investimenti iniziali del giovane Leeson avevano procurato buoni guadagni alla banca, tanto che gli fu data ampia libertà nella gestione delle sue operazioni finanziarie. Tuttavia la pacchia durò poco.

L'INIZIO DELLA FINE

Il 17 luglio 1992 è il giorno che può essere considerato come l’inizio della fine.

In questa data Nick, per nascondere un investimento sbagliato di qualche migliaio di sterline, creò un conto segreto chiamato “error 88888” (in Cina l'8 è un numero fortunato) dove iniziò ad occultare le perdite (essendo il responsabile di questo settore quindi controllore di sè stesso aveva campo libero).

Nick riuscì così a falsificare i rapporti inviati ai suoi superiori ed a nascondere le perdite sempre più ingenti. A fine 1992 le perdite coperte erano di circa 2 milioni di sterline che nel 1994 superarono i 200 milioni. Leeson, in questo periodo, maturò delle aspettative rialziste sulla borsa di Tokyo ed incrementò gli investimenti (a valori futuri) per salvarsi in calcio d'angolo ed attenuare le perdite.

Fu una scelta tragica. Nel gennaio del 1995 nella disperata ricerca di recuperare e sanare le perdite appunto, Leeson tentò il tutto per tutto. Assunse un’ingente posizione al rialzo sul Nikkei (segmento della borsa di Tokyo) sfruttando contemporaneamente futures e opzioni per massimizzare l’effetto leva: le cose andarono bene per pochissimo tempo. Incurante del pericolo che stava correndo, senza alcuna morale e prudenza, Leeson il 16 gennaio incrementò ulteriormente la posizione mettendosi contro il trend ribassista in atto. Come si suol dire...piove sul bagnato perchè il 17 gennaio 1995 l’Asia venne scossa dal violento terremoto di Kobe, avvenimento che fece crollare il mercato quindi la borsa nei giorni successivi. A nulla servirono gli ultimi tentativi di Leeson di puntare ancora sul mercato al rialzo: il Nikkei era ormai crollato. Successe l’irreparabile: Leeson aveva perso qualcosa come 827 milioni di sterline, una perdita non più sanabile. Tutto ciò, all'insaputa della banca, che non si era accorta delle perdite esorbitanti che il suo trader aveva accumulato dal 1992 al 1995.

LA FUGA E L'ARRESTO

A questo punto però Leeson accortosi della gravità della situazione, disperato, lasciò un biglietto con scritto “mi dispiace” e tentò la fuga. Malesia, Brunei ma venne arrestato poco tempo dopo in Germania. Verrà condannato a 6 anni e mezzo di carcere per manomissione di documenti e frode. Il 26 febbraio 1995 la Barings Bank dichiarò bancarotta e fallì, volatilizzando i risparmi di migliaia di professori, impiegati, militari e pensionati che avevano comperato obbligazioni della Barings rassicurati dalla solvenza e dall’immagine conservatrice della Banca.

ALTRE CLAMOROSE E STORICHE TRUFFE/FRODI ALLE BANCHE

La Truffa Informatica Di Stanley Mark Rifkin: Ingegneria Sociale (1978)

Vladimir Levin e La Truffa Informatica Alla Citibank (1994)

Societe Generale e La Truffa Di Jerome Kerviel (2008)

In questo articolo imparerai cosa sono le Opzioni Binarie, qui tutti i Tipi Di Opzioni Binarie e i Vantaggi e Gli Svantaggi Delle Opzioni Binarie.

domenica 27 marzo 2016

James Ancheta e La Prima Condanna Per Botnet (2005)

Jeanson James Ancheta, Hacker californiano, nato nel 1985 passò alla storia per essere stata la prima persona condannata per crimini legati a Botnet.

Inizialmente lavorava per un Internet Cafè, nel 2004 scoperto il Worm Rxbot cominciò a costruire quella che diventerà una Botnet gigantesca composta da migliaia di computer infetti (circa 400mila di cui 100mila sempre operativi).

Come si sa le Botnet sono reti di computer d'ignari utenti infettati da Virus e Backdoor che permettono ai Botmaster (in questo casa Ancheta e company) di controllare da remoto questi terminali.

In questo modo è possibile scagliare attacchi DDoS contro qualsiasi target in rete oppure compiere altre operazioni illecite, talvolta persino su commissione di organizzazioni criminali.

BOTMASTER UNDERGROUND

Ancheta faceva parte di una crew di Hacker nota come Botmaster Underground e vendeva i propri servizi al miglior offerente, lucrando quindi sull'invio di Spam per conto di terzi (dove i computer controllati, detti zombie, vengono trasformati in veri e propri generatori di Spam) o sull'installazione da remoto di Adware (software pubblicitari spesso altamente invasivi).

Si ritiene che da questa attività abbiano guadagnato più di 100mila dollari (in neanche un anno).

Come detto questo fu il primo caso (2005) di un gruppo criminale condannato per avere creato una Botnet a scopo di lucro.

La Botnet veniva affittata a terzi, Ancheta aveva addirittura uno speciale "listino prezzi", dove indicava ai clienti il numero di Bot necessari per compiere determinate azioni illecite: dal semplice Spam fino al blocco totale di un sito, sfruttando varie tipologie di attacchi.

I clienti entravano in contatto con Ancheta tramite canali IRC: il giovane pubblicizzava i suoi servizi su vari canali ed i pagamenti venivano effettuati tramite PayPal.

"Un affare sporco ed immorale", come raccontava lo stesso Ancheta "ma i soldi sono soldi".

Circa 600 dollari a settimana.

OPERAZIONE BOT ROAST (2005)

A novembre del 2005, ormai controllato a vista dalla FBI, fu attirato con un pretesto informatico nei loro uffici e fu arrestato in quella che verrà ricordata come Operazione Bot Roast.

Inizialmente lavorava per un Internet Cafè, nel 2004 scoperto il Worm Rxbot cominciò a costruire quella che diventerà una Botnet gigantesca composta da migliaia di computer infetti (circa 400mila di cui 100mila sempre operativi).

Come si sa le Botnet sono reti di computer d'ignari utenti infettati da Virus e Backdoor che permettono ai Botmaster (in questo casa Ancheta e company) di controllare da remoto questi terminali.

In questo modo è possibile scagliare attacchi DDoS contro qualsiasi target in rete oppure compiere altre operazioni illecite, talvolta persino su commissione di organizzazioni criminali.

BOTMASTER UNDERGROUND

Ancheta faceva parte di una crew di Hacker nota come Botmaster Underground e vendeva i propri servizi al miglior offerente, lucrando quindi sull'invio di Spam per conto di terzi (dove i computer controllati, detti zombie, vengono trasformati in veri e propri generatori di Spam) o sull'installazione da remoto di Adware (software pubblicitari spesso altamente invasivi).

Si ritiene che da questa attività abbiano guadagnato più di 100mila dollari (in neanche un anno).

Come detto questo fu il primo caso (2005) di un gruppo criminale condannato per avere creato una Botnet a scopo di lucro.

La Botnet veniva affittata a terzi, Ancheta aveva addirittura uno speciale "listino prezzi", dove indicava ai clienti il numero di Bot necessari per compiere determinate azioni illecite: dal semplice Spam fino al blocco totale di un sito, sfruttando varie tipologie di attacchi.

I clienti entravano in contatto con Ancheta tramite canali IRC: il giovane pubblicizzava i suoi servizi su vari canali ed i pagamenti venivano effettuati tramite PayPal.

"Un affare sporco ed immorale", come raccontava lo stesso Ancheta "ma i soldi sono soldi".

Circa 600 dollari a settimana.

OPERAZIONE BOT ROAST (2005)

A novembre del 2005, ormai controllato a vista dalla FBI, fu attirato con un pretesto informatico nei loro uffici e fu arrestato in quella che verrà ricordata come Operazione Bot Roast.

Insieme all'Hacker californiano venne condannato anche un'altra persona chiamata "SoBe" che agiva da Boca Raton (Florida), mentre Ancheta aveva la propria postazione a Downey (California).

SoBe durante il folle anno si augurava che "questa cosa duri per un po' così non devo cercarmi subito un lavoro".

Tra i sistemi infettati dalla coppia figuravano anche quelli appartenenti al network della Dipartimento della Difesa, e SoBe sostenne di aver preso il controllo anche di alcune macchine gestite dai Sandia National Laboratories, i lab governativi impegnati anche nello sviluppo di tecnologie correlate alle armi nucleari.

LA CONDANNA (2006)

17 furono i capi di accusa, tra i quali accesso a sistemi informatici protetti, modifiche su computer governativi (della Marina e del Dipartimento della Difesa), frode, diffusione di Spam, attacchi DDoS e riciclaggio di denaro.