TREND, RANGING, HIGHER HIGH E LOWER LOW

Prima cosa importante da capire è l'intervallo da considerare: timeframe giornaliero per il Trading di brevissimo termine e quello settimanale per eventuali conferme.

Il trend è una dinamica dei prezzi che assume una direzione ben precisa. Le linee possono seguire trend discendenti o ascendenti (ad esempio massimi e minimi crescenti).

Una terza tipologia di trend è il ranging (cioè quella situazione in cui il mercato non ha una direzione chiara, ma oscilla tra i prezzi).Una cosa da ricordare è che non si fa Trading contro trend.

Un trend è un susseguirsi di Higher Low, Higher High (trend ascendente) e Lower Low, Lower High (trend discendente). E’ questo che ne determina la struttura.

Se il trend è in salita avremo predominanza di candele verdi (domanda) rispetto a quelle rosse (offerta) e viceversa. Il primo segnale di inversione di struttura di un trend in salita è la formazione del Lower High (ovvero al trend rialzista subentra la predominanza dell'offerta, poi abbiamo un Lower High o detto fase di storno dove la domanda torna ad aumentare prima di subire una nuova battuta d'arresto (lo stesso si verifica nel trend opposto con il classico "Dead Cat Bounce" che vedremo giù), sotto avremo un Lower Low (con successivo probabile storno rialzista).

Se in un mercato in trend discendente osserviamo che dopo una fase di ranging (lateralità) al Lower Low segue un Higher High (dove viene rotto il precedente massimo) probabilmente il trend è cambiato (potrà seguire un'altra fase di ranging con seguente rottura della stessa e poi degli Higher High).

Come detto all'inizio Lower High ed Higher High devono sempre essere confermati settimanalmente (altrimenti potrebbero essere falsi movimenti con successivo proseguimento del trend).

DEAD CAT BOUNCE (RIMBALZO DEL GATTO MORTO)

Con questo termine ci si riferisce ad un trend ribassista che ad un certo punto risale, prima di crollare nuovamente, ingannando i buyers (vere e proprie trappole). Del resto un gatto morto che precipita dal balcone, rimbalza al suolo ma sempre morto è. E' importante distinguere il rimbalzo da un'inversione del trend.

Il rimbalzo è una ripresa temporanea (storno) da un mercato ribassista, seguito dalla continuazione della tendenza al ribasso. Si tratta di piccoli rally dove i prezzi aumentano temporaneamente.

Frequentemente, i trend al ribasso sono interrotti da investitori che chiudono posizioni short o acquistano sul presupposto che si sia raggiunto il fondo.

Si tratta di un rimbalzo se il prezzo, dopo esser salito leggermente, scende sotto il suo precedente minimo. I trader a breve termine possono tentare di trarre profitto dal piccolo rally e gli investitori potrebbero tentare di utilizzare l’inversione temporanea per avviare una posizione short.

LIVELLO DI SUPPORTO

Il supporto è il livello di prezzo al ribasso dove viene arrestata la caduta e potenzialmente 'rimbalza' di nuovo verso l'alto (i supporti e resistenze che vedremo sotto si formano in momenti di lateralizzazione del trend). Questo avviene perché i compratori, vista la caduta del prezzo, decidono che è un buon momento per entrare nel mercato. L'offerta in eccesso viene quindi assorbita, fino a quando offerta e domanda non si riequilibrano e la discesa si arresta. Poiché il numero degli acquirenti aumenta, prevale la domanda e i prezzi riprendono a salire. Se il prezzo in caduta supera però il livello di supporto previsto, continuerà a scendere fino a quando troverà un altro supporto. Questo almeno in teoria.

Quando i prezzi rompono un supporto (violazione al ribasso) si parla di breakout ribassista di un supporto. Il supporto è quindi quel livello di prezzo in corrispondenza del quale vi è una concentrazione di domanda tale, da opporsi alla discesa delle quotazioni per un periodo di tempo significativo. La rottura dei supporti necessita di conferme giornaliere o meglio settimanali quindi la formazione di una candela al di sotto (rottura di supporto di 1 ora o 4 ore non è indicativo di nulla perchè potrebbero essere "falsi movimenti" o detti "false breakout". Sono situazioni molto pericolose per i traders perchè il prezzo poi si "ritira" seguendo il trend precedente). Rotto il supporto, viene ritestato e poi mediamente si continua a scendere sino al successivo supporto.

LIVELLO DI RESISTENZA

La resistenza è l'opposto del supporto. È il livello al quale un prezzo in salita trova una resistenza alla crescita e potenzialmente potrebbe scendere. Questo avviene perché i traders, vista la crescita del prezzo, decidono che è un buon momento per vendere quindi per fare profitti. Questo genera un aumento dell'offerta sul mercato, che alla fine raggiunge la domanda creando un nuovo equilibrio. Un numero crescente di venditori crea però una forza di vendita tale da spingere di nuovo i prezzi al ribasso. Teoricamente un prezzo che viola il livello di resistenza previsto (quando l'offerta non è più in grado di compensare la domanda) può continuare a salire fino a raggiungere la resistenza successiva. In analisi tecnica quando i prezzi rompono una resistenza (violazione al rialzo) si parla di breakout rialzista di una resistenza. In definitiva la resistenza è quel livello di prezzo nel quale ci si può attendere un forte aumento dei volumi delle vendite in grado di contrastare gli acquisti, in modo da ostacolare la salita. La resistenza viene considerata violata quando si chiude una candela al di sopra. Tendenzialmente il livello viene ritestato, poi lateralità e poi si riparte verso l'alto sino alla successiva resistenza..

SUPPORTI STATICI

I supporti statici sono segmenti orizzontali che possono essere disegnati su livelli tecnici strategici.

Ad esempio possiamo considerare come supporti statici: minimi assoluti o minimi relativi (locali), barriere psicologiche (cifre tonde), ritracciamenti di Fibonacci di un’ascesa, supporti pivot (utili ad individuare resistenze intraday, livelli di supporto quindi punti di inversione del trend e livelli chiave che confermino o rafforzino un determinato breakout), limite inferiore di un rettangolo (canale laterale, fascia orizzontale, box e trading range ovvero massimi e minimi vicini e più o meno costanti nel tempo).

RESISTENZE STATICHE

Le resistenze statiche sono segmenti orizzontali che possono essere disegnati su livelli tecnici strategici. Ad esempio possiamo considerare come resistenze statiche: massimi assoluti o massimi relativi, barriere psicologiche, ritracciamenti di Fibonacci di una discesa, limite superiore di un canale laterale, resistenze pivot.

SUPPORTI DINAMICI

I supporti dinamici sono linee o curve che si trovano al di sotto della linea dei prezzi ed ostacolano la discesa dei prezzi. A differenza dei supporti statici i valori cambiano nel tempo.

Ad esempio possiamo considerare come supporti dinamici: una trendline rialzista, il limite inferiore di un canale discendente, le medie mobili, il limite inferiore della Banda di Bollinger (Boll), la neckline di un testa e spalle ribassista.

RESISTENZE DINAMICHE

Vale lo stesso discorso ma si trovano al di sopra della linea dei prezzi e rappresentano un ostacolo a un incremento dei prezzi. Ad esempio possiamo considerare come resistenze dinamiche: una trendline ribassista, il limite superiore di un canale ascendente, le medie mobili, il limite superiore della Banda di Bollinger, la neckline di un testa e spalle rialzista.

LATERALIZZAZIONE

In un trading range laterale, il mercato è relativamente stabile con un limitato grado di volatilità, definito dai livelli di supporto e resistenza. Tuttavia, le condizioni di mercato possono cambiare se viene alterato l'equilibrio tra domanda e offerta si altera. Se la fase laterale viene rotta e vengono aggiunte posizioni, questo può ad esempio tradursi in una maggiore domanda quindi in aumenti del prezzo. Si parla di zone di domanda (demand) e offerta (supply), rispettivamente dette di "accumulazione" e "distribuzione". Esistono strumenti quali VRVP (Visible Range Volume Profile) e FRVP (Fixed Range Volume Profile) utilizzati per individuare le zone di HVN (High Volume Node) e LVN (Low Volume Node) tramite istogrammi (profili del volume).

RIMBALZI ED OMBRE

I supporti possono essere testati più volte, portando a continui rimbalzi. E' molto importante cercare di capire l'entità di questi rimbalzi per provare a prevedere la futura direzione del prezzo. Se i rimbalzi sono sempre più piccoli dei precedenti è un chiaro segno di indebolimento della domanda.

Si possono fare confronti anche con le ombre (shadow): più lunga è la stessa e maggiore è la partecipazione della domanda nel rimbalzo, se l'ombra si accorcia sempre (c'è sempre meno domanda) e il rimbalzo è sempre più piccolo vuol dire che il supporto si sta indebolendo (lower high), anche se lo stesso permette di "mangiare" liquidità.

Se invece il rimbalzo supera il precedente magari con un'ombra molto lunga, un higher high, una candela engulfing bullish (cioè una candela verde più grossa della precedente rossa ribassista) e volumi sostenuti rafforzano il supporto.

Sostanzialmente le ombre possono essere "upper" o "lower". Ombre molto lunghe su una candela verde (movimento rialzista) con corpo minore può indicare indebolimento del movimento e probabile inversione (a causa di forte pressione di vendita). Invece un corpo maggiore rispetto all'ombra (o se essa è assente) può indicare che il movimento potrebbe proseguire (il prezzo di chiusura della candela è vicino ai massimi del periodo). Vale lo stesso anche al contrario: lunghe lower shadow su candele rosse possono indicare che la domanda sta prevalendo sull'offerta. Invece ombra corta rispetto al corpo o assente vuol dire che il trend è quello in corso (in questo caso ribassista) perchè il prezzo di chiusura della candela è vicino ai minimi del periodo.

NUOVI LIVELLI DI SUPPORTO

Se il mercato sfonda un livello di resistenza, esso può diventare il nuovo livello di supporto.

Sbalzi in avanti dei prezzi dopo la rottura della resistenza potrebbero portare prezzi al rialzo facendo entrare nuovi compratori.

Una volta stabilito il nuovo livello di supporto, ci sarà anche un nuovo livello al quale i compratori vorranno prendere i loro profitti e vendere.

Questo crea un nuovo livello di resistenza, conducendo progressivamente a un aumento dei livelli di supporto e resistenza.

Se il mercato sfonda un livello di resistenza, esso può diventare il nuovo livello di supporto.

Sbalzi in avanti dei prezzi dopo la rottura della resistenza potrebbero portare prezzi al rialzo facendo entrare nuovi compratori.

Una volta stabilito il nuovo livello di supporto, ci sarà anche un nuovo livello al quale i compratori vorranno prendere i loro profitti e vendere.

Questo crea un nuovo livello di resistenza, conducendo progressivamente a un aumento dei livelli di supporto e resistenza.

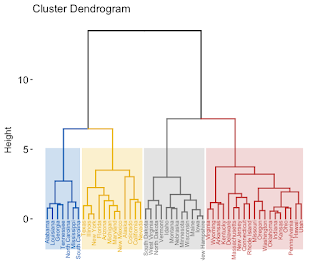

CLUSTER DI PREZZI

Vanno dette due parole anche sui cluster di prezzo: candele ristrette dove si concentrano grossi volumi (ovvero tante operazioni di compra/vendita che vengono effettuate a quel prezzo) che saranno molto significativi quando ci saranno grandi trend (rialzisti o ribassisti). E' come se quel trend venisse messo in pausa dalla candela del cluster (qui posso fare un entry settando un ordine long o short). Il cluster può fare da supporto (permettendomi si aprire posizioni long) o da resistenza (se viene invalidato e si dimostra debole non offrendo liquidità in domanda) e può passare da uno all'altra.

STOP LOSS

In italiano si può tradurre come "stop alla perdita", si tratta di un tool di gestione del rischio che serve al trader per limitare le perdite da ogni singola operazione di trading che effettua sul mercato.

In poche parole, lo stop loss si attiva quando il mercato si sta muovendo in direzione opposta alla nostra scelta. Serve per limitare le perdite.

Dal punto di vista tecnico, con lo stop loss, il trader fissa il livello in cui deve chiudere la posizione in perdita. In questo modo viene stabilita, la quantità massima di capitale che è disposto a perdere con una specifica operazione. Ad esempio se si decide di andare long (mercato rialzista) o short (ribassista), fissa contestualmente un livello di prezzo limite dalla parte opposta della direzione su cui sta scommettendo, raggiunto il quale la posizione viene chiusa automaticamente dal broker.

Se l’operatore è posizionato in acquisto (long) su un determinato strumento finanziario, lo stop loss riguarderà un ordine in vendita (short) fissato su un livello di prezzo inferiore rispetto al punto d’ingresso della propria posizione. Viceversa se si decide che il mercato sarà ribassista (short), lo stop loss sarà fissato su un livello di prezzo superiore rispetto all’entry level.

Lo stop loss può basarsi sulle candele, ovvero quei livelli di invalidazione dell’operazione che si basano sulle conformazioni di particolari pattern candlestick (ad esempio il pattern Hammer, Shooting star, etc) o su figure grafiche di inversione o continuazione (doppio minimo, doppio massimo, testa e spalle, triangolo, etc)

Lo stop loss basato sui livelli tecnici si serve invece dei supporti e resistenze statiche o dinamiche per identificare il livello più idoneo che invaliderebbe l’operazione eseguita. Questi possono essere, per strategie rialziste i supporti orizzontali o dinamici, per strategie ribassiste il livelli di resistenza statici o dinamici.

STOP LOSS

In italiano si può tradurre come "stop alla perdita", si tratta di un tool di gestione del rischio che serve al trader per limitare le perdite da ogni singola operazione di trading che effettua sul mercato.

In poche parole, lo stop loss si attiva quando il mercato si sta muovendo in direzione opposta alla nostra scelta. Serve per limitare le perdite.

Dal punto di vista tecnico, con lo stop loss, il trader fissa il livello in cui deve chiudere la posizione in perdita. In questo modo viene stabilita, la quantità massima di capitale che è disposto a perdere con una specifica operazione. Ad esempio se si decide di andare long (mercato rialzista) o short (ribassista), fissa contestualmente un livello di prezzo limite dalla parte opposta della direzione su cui sta scommettendo, raggiunto il quale la posizione viene chiusa automaticamente dal broker.

Se l’operatore è posizionato in acquisto (long) su un determinato strumento finanziario, lo stop loss riguarderà un ordine in vendita (short) fissato su un livello di prezzo inferiore rispetto al punto d’ingresso della propria posizione. Viceversa se si decide che il mercato sarà ribassista (short), lo stop loss sarà fissato su un livello di prezzo superiore rispetto all’entry level.

Lo stop loss può basarsi sulle candele, ovvero quei livelli di invalidazione dell’operazione che si basano sulle conformazioni di particolari pattern candlestick (ad esempio il pattern Hammer, Shooting star, etc) o su figure grafiche di inversione o continuazione (doppio minimo, doppio massimo, testa e spalle, triangolo, etc)

Lo stop loss basato sui livelli tecnici si serve invece dei supporti e resistenze statiche o dinamiche per identificare il livello più idoneo che invaliderebbe l’operazione eseguita. Questi possono essere, per strategie rialziste i supporti orizzontali o dinamici, per strategie ribassiste il livelli di resistenza statici o dinamici.

GAP

Come si può notare dai grafici, non tutte le candele sono continue, a volte possono presentarsi dei buchi appunto (livelli di prezzo in cui in quel momento l'asset non è scambiato).

Per approfondire: Cos'è Il Gap Nel Trading? E' Importante Per Bitcoin?